Sicherheitsrisiko Smart Home: Die Hacker kommen durch den Kühlschrank

Thomas Hatley lag noch im Bett, als eines Morgens im vergangenen Sommer das Telefon klingelte. „Darf ich das Licht in Ihrem Schlafzimmer einschalten?“, fragte die Frau am anderen Ende der Leitung den verblüfftem Hausbesitzer aus dem US-Westküstenstaat Oregon.

Sie heiße Kashmir Hill, erklärte die Dame, rufe aus dem gut 800 Kilometern entfernten San Francisco an und könne die Lampen in Hatleys Haus via Internet steuern. „Und, verflucht, sie konnte es“, sagt Hatley, der sich fast in einem Horrorstreifen wähnte.

Eigentlich wollte Hatley das Licht übers Netz schalten, um Einbrecher abzuschrecken. Daher koppelte der Technik-Fan seine Lampen mit der Smart-Home-Box des US-Herstellers Insteon, mit der sich neben der Beleuchtung auch Haushaltsgeräte steuern lassen. Dass das Gerät eine gravierende Sicherheitslücke hatte, machte ihm erst der Anruf von Hill klar, die hauptberuflich nicht als Poltergeist, sondern als Reporterin beim US-Magazin „Forbes“ arbeitet.

Branche mit großem Potenzial

„Insteon hatte die Benutzer- und Passwortabfrage nicht aktiviert“, sagt Hill. Inzwischen habe der Hersteller die Funktion nachgerüstet, so die Computerspezialistin. Doch bis zum vergangenen Sommer fand sich die entsprechende Empfehlung nur in der Gebrauchsanweisung, moniert Hill: „Und Hand aufs Herz, wer liest die schon?“

Besser wäre es. Denn Smart Homes sind das nächste große Angriffsziel von Hackern und anderen digitalen Dunkelmännern.

Vorbei die Zeiten, in denen nur PCs und Server sich zum weltumspannenden Web verbanden. Das Internet verlässt die klassischen Rechnerwelten und durchdringt unseren Alltag auf nie gekannte Weise. Die nächste Generation der Vernetzung wird Realität: das Internet der Dinge.

Der Trend war eines der Top-Themen auf der Computermesse Cebit in Hannover. Per App Lampen zu steuern ist nur eine von immer mehr Optionen. Schon öffnen sich Rollladen, sobald die Sonne aufgeht; die Uhrzeit liefert das Web. Thermometer lernen, wann die Bewohner zu Hause sind – und regeln die Heizung. Bewegungsmelder warnen übers Handy, wenn sich daheim Ungewöhnliches tut. Fenster und Türen schicken SMS, wenn jemand sie öffnet.

Während das klassische Computergeschäft bestenfalls stagniert, verspricht sich die IT-Welt von der Vernetzung des trauten Heims munter sprudelnde Erlöse: Knapp 15,2 Milliarden Dollar, erwarten die US-Marktforscher von Zpryme Research, werden 2015 weltweit mit Smart-Home-Technik umgesetzt. 2012 war es ein Drittel. Und auch, dass der Internet-Riese Google im Januar für 3,2 Milliarden Dollar den Smart-Home-Spezialisten Nest Labs übernahm, zeigt, welches Potenzial die Branche im Geschäft mit smarten Haushalten sieht.

Und das wohl zu Recht: Laut einer Studie des Marktforschers Fittkau & Maaß Consulting sind 78 Prozent der Deutschen an Smart-Home-Technik interessiert, allem voran zum Steuern von Heizungen, Fenstern und Beleuchtung.

Gigaset Elements

| Hersteller | Gigaset |

| Eigenschaften: | |

| Funktion | Überwacht Türen, Fenster und Wohnräume auf verdächtige Bewegungen |

| Bedienung | Per Smartphone und Browser aus WLAN oder Web |

| Schutzkonzept: | |

| Verschlüsselung aktiv | Ja |

| Authentifizierung aktiv | Ja |

| Manipulation durch Externe | Im Test nicht möglich |

| Absicherung der Fernsteuerung | Wirksames Schutzkonzept |

| Urteil: | |

| Systemsicherheit | Sehr hoch - sehr starke Absicherung |

| Anmerkung | Das Manko im Test noch unverschlüsselter Firmware-Updates wurde behoben. Sie erfolgen nun verschlüsselt |

| Preis (Starter-Set) | 200 Euro |

Quelle: AV-Test

RWE Smart Home

| Hersteller | RWE Smart Home |

| Eigenschaften: | |

| Funktion | Steuer-, Schalt- und Kontrollsystem für Strom, Heizung, Sicherheit |

| Bedienung | Per Smartphone und Browser aus WLAN oder Web |

| Schutzkonzept: | |

| Verschlüsselung aktiv | Ja |

| Authentifizierung aktiv | Ja |

| Manipulation durch Externe | Im Test nicht möglich |

| Absicherung der Fernsteuerung | Wirksames Schutzkonzept |

| Urteil: | |

| Systemsicherheit | Sehr hoch - sehr starke Absicherung |

| Anmerkung | Konfiguration nur mit Internet-Verbindung über passwortgesichertes Nutzerkonto |

| Preis (Starter-Set) | 250 Euro |

Qivicon

| Hersteller | Deutsche Telekom |

| Eigenschaften: | |

| Funktion | Steuer-, Schalt- und Kontrollsystem für Strom, Heizung, Sicherheit |

| Bedienung | Per Smartphone und Browser aus WLAN oder Web |

| Schutzkonzept: | |

| Verschlüsselung aktiv | Ja |

| Authentifizierung aktiv | Ja |

| Manipulation durch Externe | Im Test nicht möglich |

| Absicherung der Fernsteuerung | Wirksames Schutzkonzept |

| Urteil: | |

| Systemsicherheit | Hoch - starke Absicherung |

| Anmerkung | Stärke der Verschlüsselung nicht optimal, Zahl der offenen Internet-Ports unnötig hoch |

| Preis (Starter-Set) | 300 Euro |

iComfort

| Hersteller | REV Ritter |

| Eigenschaften: | |

| Funktion | Steuert Elektrogeräte über Schaltsteckdosen |

| Bedienung | Lokal über Smartphone im WLAN, kein Fernzugriff |

| Schutzkonzept: | |

| Verschlüsselung aktiv | Nein |

| Authentifizierung aktiv | Nein |

| Manipulation durch Externe | Im Test nicht möglich |

| Absicherung der Fernsteuerung | Keine, da kein Fernzugriff aktiv |

| Urteil: | |

| Systemsicherheit | Niedrig - gegen Angriffe aus dem lokalen Netz kaum geschützt |

| Anmerkung | Sofern Hacker Schadsoftware auf PCs/Smartphones im lokalen Netz installieren, ist Fernzugriff möglich |

| Preis (Starter-Set) | 90 Euro |

tapHome

| Hersteller | EuroiStyle |

| Eigenschaften: | |

| Funktion | Steuert bzw. dimmt Schaltsteckdosen und Lampen |

| Bedienung | Lokal über Browser oder Smartphone, kein Fernzugriff |

| Schutzkonzept: | |

| Verschlüsselung aktiv | Nein |

| Authentifizierung aktiv | Ja |

| Manipulation durch Externe | Im Test nicht möglich |

| Absicherung der ?Fernsteuerung | Keine, da kein Fernzugriff aktiv |

| Urteil: | |

| Systemsicherheit | Niedrig, gegen Angriffe aus dem lokalen Netz kaum geschützt |

| Anmerkung | Sofern Hacker Schadsoftware auf PCs/Smartphones im lokalen Netz installieren, ist Fernzugriff möglich |

| Preis (Starter-Set) |

170 Euro |

iConnect

| Hersteller | eSaver |

| Eigenschaften: | |

| Funktion | Steuert Elektrogeräte über Schaltsteckdosen |

| Bedienung | Per Smartphone im WLAN und aus dem Internet |

| Schutzkonzept: | |

| Verschlüsselung aktiv | Ja |

| Authentifizierung aktiv | Nur bei Web-Zugriff |

| Manipulation durch Externe | System im Test anfällig |

| Absicherung der Fernsteuerung | Ließ sich im Test aushebeln |

| Urteil: | |

| Systemsicherheit | Sehr niedrig - für Angriffe aus dem lokalen Netz oder Internet anfällig |

| Anmerkung | Optionale Web-Fernsteuerung nach Passwort-Vergabe. Firmware-Update unverschlüsselt |

| Preis (Starter-Set) | 200 Euro |

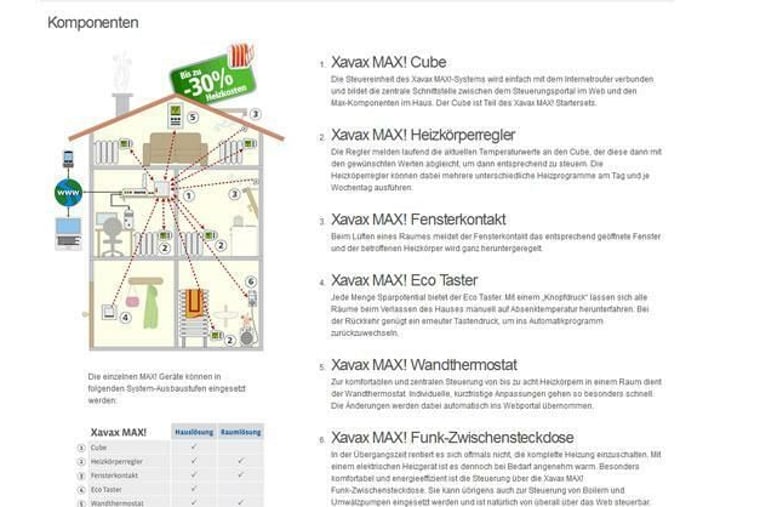

Xavax Max!

| Hersteller | Hama |

| Eigenschaften: | |

| Funktion | Steuerungs- und Schaltsystem für Licht, Heizung, Strom |

| Bedienung | Lokal über PC sowie über Browser oder App aus dem Internet |

| Schutzkonzept: | |

| Verschlüsselung aktiv | Nur teilweise |

| Authentifizierung aktiv | Nur bei Web-Zugriff |

| Manipulation durch Externe | System im Test anfällig |

| Absicherung der ?Fernsteuerung | Schwächen bei Zugriff via Internet |

| Urteil: | |

| Systemsicherheit | Sehr niedrig - kein Schutz gegen interne, mangelnde Sicherheit bei äußeren Angriffen |

| Anmerkung | Sofern Hacker Schadsoftware im lokalen Netz installieren, ist Fernzugriff möglich. Extern Mängel bei der Verschlüsselung |

| Preis (Starter-Set) | 200 Euro |

Dem großen Interesse auf Käuferseite steht allerdings bei vielen Anbietern ein offenbar geringes Bewusstsein für die Risiken der Vernetzung gegenüber: Beispiele wie das von Insteon zeigten, so moniert Maik Morgenstern, „dass es manchem Hersteller zunächst wichtiger ist, Smart-Home-Technik schnell auf den Markt zu bringen, erst später denkt er an Sicherheit“.

Der 31-jährige Diplom-Ingenieur ist technischer Leiter beim Magdeburger IT-Sicherheitsberater AV-Test. Das Unternehmen überprüft für Softwarehersteller deren Schutzprogramme, Virenfilter und Firewalls auf Sicherheitslücken.

Basierend auf diesem Know-how, hat AV-Test exklusiv für die WirtschaftsWoche sieben aktuell in Deutschland verfügbare Smart-Home-Systeme auf Schwachstellen gegen Zugriffe von Fremden, Hackerattacken oder den Einbruch von Online-Spionen getestet (siehe Bildergalerie oben).

Mit sehr durchwachsenen Ergebnissen: Während die Magdeburger drei der jeweils 90 bis 300 Euro teuren Einsteigerpakete eine „gute“ bis „sehr hohe“ Sicherheit gegen Hackerangriffe attestieren, bieten die vier übrigen Systeme nur „niedrigen“ oder gar nur „sehr niedrigen“ Schutz gegen Attacken.

Sehr hohen Schutz bieten sowohl Elements, das Überwachungssystem der Ex-Siemens-Tochter Gigaset, als auch das Smart-Home-Paket des Energieversorgers RWE. Das ermöglicht unter anderem, Licht, Heizung und Bewegungsmelder per App und über ein Online-Portal zu steuern.

Mit „Gut“ schneidet das Qivicon-System ab, das die Deutsche Telekom mit Partnern vertreibt. „Manipulationen durch Externe sind nach dem aktuellen Stand der Technik ausgeschlossen, der Durchgriff auf die Geräte im Haus nicht möglich“, urteilen die AV-Tester.

Viele Unsichere Systeme

Und sie verweisen auf die Herkunft der Technik: „Es ist augenfällig, dass alle weitgehend sicheren Systeme in Deutschland konzipiert wurden“, sagt Morgenstern. Offensichtlich spiegele sich das deutsche Verständnis vom Schutz der Privatsphäre auch in der Sicherheitsphilosophie wider.

Gigaset, RWE und Qivicon betonen denn auch, spezialisierte Dienstleister – eine Art guter Hacker – vor dem Marktstart wochenlang auf ihre Produkte angesetzt zu haben. „Auch Technik von Partnern haben wir erst nach ähnlichen Prüfungen freigegeben“, sagt RWE-Manager Harald Fletcher. Um die Systeme gegen Zugriffe durch ausländische Spitzel zu sichern, laufen die Web-Dienste von Qivicon und Gigaset auf deutschen Servern der Telekom-Tochter T-Systems.

Solch ein Gefahrenbewusstsein fehlt den übrigen Systemen nach Ansicht der Tester. Dort passten die europäischen Anbieter in Fernost entwickelte Hard- und Software allenfalls an den hiesigen Markt an, hätten aber kaum Einfluss auf die Sicherheit.

„Teils nutzten Hersteller nicht einmal etablierte Standards zur Verschlüsselung der Verbindung“, wundert sich Morgenstern. Zum Teil müssen sich Benutzer, wenn sie auf die Module zugreifen, nicht einmal authentifizieren – ähnlich wie bei Thomas Hatleys Insteon-System. Und selbst wenn das bei der Fernsteuerung übers Internet vorgesehen ist, wie beim Xavax-Max-System von Hama, werde das Passwort unverschlüsselt gesendet, kritisiert der IT-Experte. „Da kann jeder leidlich versierte Hacker mitlesen.“

Die App verbindet das Smartphone mit der Fritz!Box und macht so das Handy zum Festnetztelefon. Auch einen Zugriff auf das Telefonbuch der Fritz!Box wird so mit dem Smartphone möglich. Die App wird kostenfrei für iOS und Android sowie für Smartphones als auch für Tablets angeboten.

Diese App ist ein Alleskönner für die Haussteuerung. Sie regelt sowohl Funkschalter als auch Schalter, die an Kabel gebunden sind. Auch Türschließer und Aktoren können gesteuert werden. Nach Wunsch informiert die App auch über die Raumtemperatur und kann HiFi-Geräte bedienen. Eine Liste über die Hardware, die die App unterstützt, finden Sie hier.

Preis: 19,99 Euro für iOS

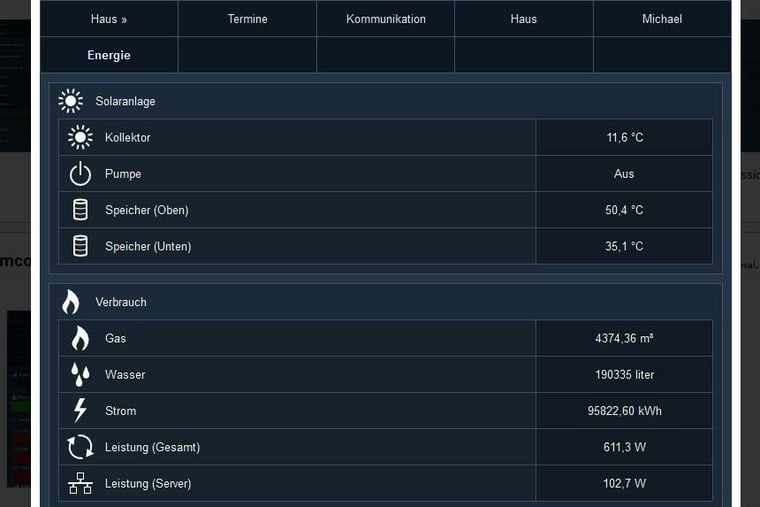

Gas, Wasser, Strom - die gesamte Versorgung der Mietwohnung oder des Eigenheims lässt sich mit dieser App zur Haussteuerung steuern. Dafür muss allerdings die dazugehörige Server-Software 24 Stunden am Tag auf einem Computer laufen.

Preis: Für die Server-Software falls 99 Euro an, dazu kommen für die App 29,99 Euro (iOS und Android)

Für Musik-Freunde mit Sound-Ansprüchen ist diese Audi-Streaming-App ein Muss. Sie steuert die Linn-DS-Musiksysteme, über die sich Sounds und Songs mit qualitativ hochwertigen Wandlern verändern lassen. Weil dazu hochaufgelöste Musik benötigt wird, wird diese auf dem Portal linnrecords.com zur Verfügung gestellt.

Preis: Die App ist ausschließlich für das Apple Betriebssystem iOS erhältlich und gratis.

Diese App bedient TV-Geräte und kann auch für das AV-Streaming genutzt werden. Ein elektronischer Programm-Guide liefert einen Überblick über das gesamte Fernsehprogramm. Aufnahmen von Sendungen lassen sich per Knopfdruck starten oder programmieren. Außerdem können TV-Apps auf dem iPad angeschaut werden.

Die App ist ausschließlich für das iPad erhältlich.

Seit 2009 lassen ich Philips SmartTVs, die onlinefähigen BD-Player und auch die Heimkinoanlagen per App fernsteuern. Auch Musik, Fotos und Videos können über ein Netzwerk mit der App angezeigt werden. Die App ist für iOS und Android erhältlich.

Über ein zentrales Netzwerk lässt sich mit dieser App die ganze Wohnung steuern: Schalter, Dimmer, Heizungen, Rollläden und so weiter.

Preis: Die Zentrale namens EZcontrol XS1 ist ab 189 Euro erhältlich. Die App für iOS kostet 19,99 Euro.

Die Cloud-Dienste des Anbieters DSM umfassen Plattformen für Dokumente, Musik, Videos und weiteres. Wer auf seine umfangreichen Datensammlungen im Netz immer Zugriff haben möchte, kommt an dieser App nicht vorbei. Sie ermöglicht nicht nur den Zugriff, sondern auch die Verwaltung der Dateien. Die App ist für iOS, Android und Windows Phone erhältlich und gratis.

Die App zum Audio-Streaming regelt die Musikwiedergabe auf Teufel-Raumfeld-Systemen. Mit Hilfe der App lassen sich mehrere Geräte bedienen. Auch Internetdienste und Radioprogramme sind integriert. Die Anwendung wird für iOS und Android Tablets und Smartphones angeboten. Sie ist kostenlos.

Mit dieser App klappt der Zugriff auf den Linksy-SA-Router. So können die Nutzer überall Zugänge des Cisco-Netzwerks für Gäste einrichten, Jugendschutzfunktionen aktivieren und die Bandbreite der Geräte verwalten. Die Anwendung ist für iOS und Android sowie für Smartphones als auch für Tablets erhältlich.

Schlechte Noten gibt es sogar für die Systeme im Test, die gar keinen Fernzugriff via Internet zulassen, sondern die der Hausbesitzer nur aus seinem WLAN-Netz steuern kann. Denn dass das Hacker draußen hält, ist ein gefährlicher Irrtum. Sobald es Angreifern nämlich gelingt, Sabotage- oder Schnüffelprogramme ins private Netz einzuschleusen, surfen Fremde auch hinter der Firewall unbemerkt mit. Dazu kann es genügen, mit schlecht gesicherten PCs Web-Seiten aufzurufen, auf der Schadsoftware lauert.

Außerdem sind auch in Deutschland noch millionenfach WLAN-Router installiert, die nicht oder nur über Standardpasswörter gesichert sind. Im einen wie im anderen Fall steht die vermeintlich private Smart-Home-Technik dann auch Spitzeln offen.

Wenn dann – wie bei den Systemen iComfort von REV Ritter und tapHome von EuroiStyle – Verschlüsselung gar nicht erst vorgesehen ist oder zumindest Passwörter unverschlüsselt übertragen werden, haben Hacker leichtes Spiel. Sie können protokollieren, wann der Hausbesitzer Strom, Licht oder Heizung schaltet, und wissen so, wann er das Haus verlässt. Und sobald niemand mehr zu Hause ist, kann der Angreifer auch noch die vernetzte Alarmanlage stromlos schalten, um die Wohnung leerzuräumen.

Hacker im Kinderzimmer

Um solche Mängel zu beheben, musste Insteon einen großen Teil seiner Smart-Home-Anlagen zurückrufen und umrüsten. Nachgerüstet hat auch der Hersteller des in den USA vertriebenen Plastikhasen Karotz. Der elektronische Spielgeselle ermöglicht Eltern per Web-Cam den Blick ins Kinderzimmer – aber auch Hackern. Das demonstrierten IT-Experten im vergangenen Sommer auf der Sicherheitskonferenz Black Hat in Las Vegas. Die IT-Spezialistin Jennifer Savage leitete Videos und Tonaufnahmen aus dem per Smartphone-App steuerbaren Hasen auf einen fremden Rechner um. „Was eigentlich Eltern einen beruhigenden Blick auf den Nachwuchs ermöglichen soll, wird so unversehens zum Guckloch für Spione oder Spanner“, warnte sie.

Ähnlich bedrohlich ist das Szenario, das Daniel Crowley, Softwarespezialist beim Beratungsunternehmen Trustwave Spider Labs in Las Vegas, demonstrierte: Er schaltete sich in die Kommunikation zwischen Smartphone und einem unzulänglich gesicherten elektronischen Türschloss.

Damit konnte er nicht nur die Türe aus der Ferne entsperren, sondern sogar den Zugangscode ändern. „Falls jemand so in Ihr Haus eindringt, und keine Spuren hinterlässt, wie wollen Sie das bei Polizei oder Versicherung nachweisen?“, fragte Crowley.

Eher skurril als wirklich gefährlich – im Zweifel aber schmerzhaft und teuer – sind Attacken auf die immerhin rund 5000 Dollar teure High-Tech-Toilette Satis des japanischen Herstellers Lixil. Auch die nämlich ist inzwischen als Bestandteil des Internets der Dinge per Handy bedienbar.

Den Deckel zu öffnen oder zu schließen zählt noch zu den unverdächtigen Fernsteuerfunktionen. Doch wer will, so demonstrierten die Black-Hat-Hacker, kann auch die Kontrolle über Bidetbrause oder Gesäßfön übernehmen. Und wenn digitale Angreifer das WC im Urlaub auf Dauerspülen schalten, geht die Attacke sogar richtig ins Geld.

Die Suche nach potenziell angriffsgefährdeten IT-Systemen unter den Abermilliarden vernetzten Rechnern im Internet ist einfacher, als es für den Laien scheinen mag. Spezielle Dienste, etwa die Suchmaschine Shodan, fungieren wie eine Art Google der Online-Schwachstellen. Sie verzeichnen die online erreichbaren Computersysteme, Server und die dort genutzten Softwareprotokolle.

Wahrscheinlich habe auch „Forbes“-Reporterin Hill vor ihrem Anruf bei Hausbesitzer Hatley per Shodan nach offenen Smart-Home-Systemen gesucht, sagt Experte Morgenstern – und gibt zumindest für die Produkte im WirtschaftsWoche-Test Entwarnung. „Ein vergleichbarer Angriff auf diese Systeme sollte nicht möglich sein.“

Doch die Hacker finden immer neue Sicherheitslücken, und zugleich wächst die Flut der ans Internet angeschlossenen Alltagstechnik explosionsartig: Laut dem US-Marktforscher IDC werden bis 2020 mehr als 200 Milliarden elektronische Geräte aller Art im Internet der Dinge miteinander verbunden sein – vom Auto-Navigationssystem bis zur WLAN-Zahnbürste.

Noch schlimmer, die Geräte sind mehr als nur potenzielle Angriffsziele. Das haben Forscher des auf E-Mail-Schutz spezialisierten US-Unternehmens Proofpoint im Januar nachgewiesen. Sie entdeckten ein sogenanntes Botnetz aus mehr als 100 000 zu ferngesteuerten E-Mail-Robotern versklavten Maschinen mit Web-Anschluss.

Kühlschrank mit Online-Zugang

Das hatten Hacker geknüpft, um darüber Spam-Nachrichten zu versenden. „Unter den geknackten Systemen war – neben WLAN-Routern, Multimedia-Centern und Web-fähigen Fernsehern – erstmals auch ein Kühlschrank mit Online-Zugang“, sagt Proofpoint-Manager Jürgen Venhorst. Für ihn ist klar, dass „die Zahl solcher Thingbots in Zukunft rasant wachsen wird“.

Umso mehr, als die neue Gerätevielfalt im Internet der Dinge – anders etwa als PCs und Server in Unternehmen – nicht ständig von IT-Abteilungen auf Sicherheitsmängel überwacht und aktualisiert wird. So bleibt Fans vernetzter Haushalte vorerst kaum eine Alternative, als den Schutz des smarten Heims selbst in die Hand zu nehmen. „Regelmäßige Updates für alle Geräte, ob WLAN-Router oder Funksteckdose, sind genauso Pflicht, wie die Basisstation durch ein starkes Passwort zu schützen“, empfiehlt Morgenstern von AV-Test.

Und Black-Hat-Experte Crowley rät inmitten des digitalisierten Haushalts zu analogen Hausmitteln: „Wer wirksam verhindern will, dass Späher oder Spanner durch die Web-Kamera des vernetzten Fernsehers ins Wohnzimmer schauen, sollte den Stecker aus der Steckdose ziehen – oder einfach ein PostIt auf die Kameralinse kleben.“