Angriffe aus dem Netz: Wie Cyberwehren Hacker verjagen

Spürnasen im Cyberraum: Mit dem Donnergott Thor verjagen Stephan Kaiser (links) und Florian Roth Angreifer aus Fernost.

Der Angriff bringt die Fabrik fast zum Stillstand. Und schlimmer noch: Nachdem eine Hackerbande einen vergessenen Server gekapert hat, schleust sie über diese Sicherheitslücke auch ein heimtückisches Spionageprogramm in die Produktionsanlage. Die Angreifer saugen sensible Daten des deutschen Autozulieferers ab und bieten sie im Darknet zum Verkauf. Ein paar Wochen ist der dramatische Fall her. Aufgeregt hat sich darüber kaum einer.

Anders als über die Cyberangriffe Petya oder WannaCry, bei denen Hacker kürzlich Computer quer über den Globus lahmlegten und Lösegeld für die Wiederherstellung der Daten forderten. So gerät aus dem Blick, wo die wirklichen Gefahren lauern. Während Cyberabwehrteams nach einem Streu-Angriff von Erpresserbanden den Unternehmensalltag meist binnen weniger Tage wieder herstellen können, müssen sie bei gezielten Spähattacken oft genug kapitulieren. Zu ausgeklügelt sind diese Angriffe. Hinzu kommt, dass es bei den Sabotage- und Spionageangriffen nicht nur um ein paar Hundert Euro Lösegeld geht. Sondern um die Existenz der Unternehmen. Auf 50 Milliarden Euro jährlich wird der so allein in Deutschland entstehende Schaden geschätzt.

Kein Wunder, dass bei besonders ausgefeilten Attacken Vorstände Hilferufe an private Spezialeinheiten absenden. Die Trupps sind eine Art Eliteeinheit für die digitale Brandbekämpfung, vergleichbar mit dem legendären Paul „Red“ Adair. Der berühmteste Feuerwehrmann der Welt erlangte bis in die Neunzigerjahre Heldenstatus. Er wurde immer dann gerufen, wenn sich eine Feuerkatastrophe kaum noch abwenden ließ. Tollkühn stürzte sich Adair etwa mit dem Flugzeug auf brennende Gasplattformen, um die Flammen durch den gezielten Abwurf von Sprengsätzen zu ersticken.

Die Helden, die in der digitalen Welt Katastrophen abwenden, arbeiten lieber im Verborgenen. Der WirtschaftsWoche haben die stillen Defensivkräfte erstmals einen Einblick in ihre Arbeit gewährt – und gezeigt, wie sie Angreifer aus IT-Systemen verjagen, wie sie deutschen Unternehmen bei der Rückgewinnung ihrer Datenhoheit helfen.

Die Büros von BFK EDV-Consulting liegen auf der dritten Etage des ehemaligen Postscheckamtes. Hier gehen die Notrufe von deutschen Banken und Industriekonzernen ein, wenn Geheimdienste oder kriminelle Hackerbanden in die IT-Systeme eindringen. Der Mann, der dann sofort mit seinem Rettungskoffer ausrückt, heißt Christoph Fischer. Der BFK-Gründer rast in einem Leihwagen zum Tatort. „Die Angreifer könnten Komplizen im Unternehmen haben“, sagt Fischer, da sei Unauffälligkeit erste Pflicht. Der Trupp verschafft sich einen ersten Überblick über die Bedrohungslage und baut ein Basiscamp auf. Spuren sichern und auswerten – mehr als einen speziell präparierten Laptop braucht Fischer für solch einen Erste-Hilfe-Einsatz nicht.

Später, wenn sich ein Verdacht bestätigt hat, bringt ein Kleintransporter das gesamte Equipment zum Einsatzort: tragbare Großrechner, Drucker, Kopierer, Faxgeräte, Router für den Aufbau separater, verschlüsselter Datenleitungen – Fischer legt Wert darauf, völlig unabhängig von den Ressourcen des Opfers zu arbeiten. Und auf eine eigene Kaffeemaschine: „Viel Kaffee ist wichtig“, sagt Fischer, „und gut muss er sein.“

Der 59-Jährige ist der Veteran der kleinen deutschen IT-Sicherheitsszene. Bereits vor 32 Jahren gründete er „quasi über Nacht“ die erste private Cyberfeuerwehr. 46 Mal ist Fischer seither ausgerückt – und bis auf drei Fehlalarme brannte es jedes Mal lichterloh. Die Namen seiner Kunden darf er nicht nennen. Vor jedem Einsatz unterschreibt er Geheimhaltungsklauseln; zu viel steht auf dem Spiel.

Geheimdienste, wahrscheinlich aus China, haben bereits Ölbohrtürme ausspioniert, um an Erkenntnisse zu neuen Ölfeldern zu gelangen. Andere Hacker attackieren im Auftrag von Nachrichtendiensten Banken, um die Finanzierungsquellen von Nichtregierungsorganisationen (NGOs) anzuzapfen. Fischer hat viel erlebt, hält in der Datenwelt nichts mehr wirklich für sicher und gesteht, „paranoid“ zu sein. Sein Verfolgungswahn geht so weit, dass er sich gerade seine eigene Software fürs Heim baut: „Vernetzten Haushaltsgeräten traue ich überhaupt nicht.“

Christoph Fischer rückt im Cybernotfall aus.

Sein spektakulärster Fall? Der BFK-Chef kann sich kaum entscheiden: Hacker haben Videokameras in einem Rechenzentrum gehackt, damit sie beobachten können, wer dort ein und aus geht. Ein chinesischer Praktikant schlich sich sogar ins Unternehmen ein. Er druckte nachts Tausende von Seiten mit vertraulichen Informationen aus, bis die Druckertrommel heiß lief und er sie austauschen musste – durch eine intakte aus der benachbarten Fachhochschule.

„Relativ schnell können wir feststellen, ob es ein Fehlalarm ist oder das Unternehmen tatsächlich Opfer eines Spionageangriffs ist“, sagt Fischer. Erst im Ernstfall rücken Spezialisten nach, bauen eine eigene, verschlüsselte Verbindung zum hermetisch abgeschirmten Rechenzentrum in Karlsruhe auf. In Echtzeit wird der gesamte Datenstrom dann im Unternehmen aufgezeichnet, jedes Bit auf ein gut getarntes Spionageprogramm hin durchleuchtet. Alle verdächtigen Schnipsel werden in der aufgebauten Datenbank mit Schadprogrammen abgeglichen. Seine Sammlung von teuflischer Software benötigt inzwischen den riesigen Speicherplatz von sechs Petabyte. Eine gigantische Menge. „Ich bin Sammler und Jäger“, sagt Fischer. 1,1 Milliarden Proben aus aller Welt führt seine Datenbank. In jeder Sekunde kommen drei weitere Schadprogramme hinzu.

Für Fischer und sein Team ist jeder Einsatz ein Ritt auf der Rasierklinge. So schnell wie möglich soll er den Angreifer einkreisen und eliminieren – am besten, ohne dass die Gegenseite von ihm dabei Notiz nimmt. Fischers Einsätze laufen daher ab wie eine militärische Undercover-Operation. Und Fischer versteht sich als General. Nicht jeder Topmanager kommt damit klar, dass er für sich beansprucht, alle wichtigen Entscheidungen zu treffen.

Fehler unterlaufen vor allem den Unternehmen, die auf den Ernstfall nicht vorbereitet sind. Da laufen dann die Chief Information Officer und Sicherheitschefs nervös umher, weil ihnen Sicherheitslücken nachgewiesen werden könnten. Da vergehen Tage, bis alle Hausjuristen die Verträge mit Geheimhaltungsklauseln aufgesetzt haben. Manchmal schicken sogar Großinvestoren ihre Anwälte vorbei. Selbst die Betreiber oft ausgelagerter Serverparks mischen mit: Sie wollen mögliche Schadensersatzforderungen ausschließen, bevor sie sich an der Abwehrschlacht beteiligen. „Die erste Woche verschwenden viele Unternehmen mit Dingen, die man vorher hätte planen und üben können“, sagt Fischer. Andererseits: Was ist schon eine Woche? Manche Abwehrschlachten dauern mehrere Monate, manchmal sogar ein oder zwei Jahre. Zum Schluss stellt Fischer, ganz wie die Feuerwehr, eine Brandwache auf. Sie achtet darauf, dass der Angreifer nicht über eine neue Hintertür ins Unternehmen zurückkehrt.

Im 18. Stock des Mundsburg Centers genießt Bert Weingarten die Aussicht über die Hansestadt. Der 47-Jährige hat vor 19 Jahren die Sicherheitsfirma Pan Amp gegründet und sich auf die Fahndung im Internet spezialisiert. Wer ihn besucht, muss zuerst sein Smartphone abgeben. „Vorsichtsmaßnahme“, sagt Weingarten: Was in seinem Büro besprochen wird, ist auch für Geheimdienste interessant. Und die könnten das kleine Mikrofon in jedem Smartphone als Wanze missbrauchen.

Bert Weingarten hat vor 19 Jahren die Sicherheitsfirma Pan Amp gegründet.

Erst kürzlich, berichtet Weingarten, wollten professionelle Hacker in ein Unternehmen eindringen, um es zum Ziel von Leerverkäufen eines aggressiven Investors zu machen: Interne Geschäftszahlen sollten helfen, den Aktienkurs zum Absturz zu bringen. Weingarten konnte den Plan vereiteln.

Jetzt will er mit einem neuen Produkt eines der größten Probleme lösen, das jedes Unternehmen während eines Cyberangriffs plagt: dass intern und extern hinzugezogene Experten bei ihrer Abwehrschlacht kaum kommunizieren können. Jedes Mal, wenn Hacker in die Firmennetze eindringen, besteht die Gefahr, dass der E-Mail-Server infiziert ist, dass die gesamte Kommunikation mitgelesen oder manipuliert wird.

Ransomware

Erpressungssoftware ist eine noch junge Bedrohung und gleichzeitig eine der gefährlichsten. Seit ein paar Jahren schleichen die Ransomware genannten Trojaner auf Rechner – getarnt als harmlose Datei. Die Programme verschlüsseln wichtige Daten, was den Zugriff für den Nutzer unmöglich macht. Um wieder an die Daten zu kommen, verlangen die Kriminellen hinter der Ransomware ein Lösegeld.

Wie funktioniert Ransomware?

Ransomware sind Trojaner, also Schadprogramme, die sich in scheinbar harmlosen Dateien verstecken. Sie können in E-Mail-Anhängen, Software-Downloads oder auch in den Werbebannern von unseriösen Webseiten versteckt sein. Einmal aktiviert, beginnen sie, Dateien auf dem PC zu verschlüsseln. Aufgrund dieser Funktion werden sie auch oft als Krypto-Trojaner bezeichnet.

Wie verbreitet ist Ransomware?

Genaue Zahlen gibt es nicht. Doch laut einer Umfrage des Bundesamts für Sicherheit in der Informationstechnik (BSI) war im April 2016 jedes dritte deutsche Unternehmen in den vergangenen sechs Monaten von Ransomware betroffen. Die Bedrohung ist so akut, dass das BSI dazu ein umfangreiches Themenpapier mit Tipps und Vorgehensweisen veröffentlichte.

Bestimmendes Thema in Hilfe-Foren und Hotlines

Dennis Schirrmacher von Heise Security berichtet davon, dass Ransomware das derzeit bestimmende Thema in Hilfe-Foren und Hotlines ist: „Es ist für die Kriminellen dahinter so erfolgreich, dass es momentan alle anderen Themen an den Rand drängt.”

Wie kann man sich davor schützen?

Für Chris Wojzechowski vom Institut für Internet-Sicherheit in Gelsenkirchen kommt es in erster Linie auf den richtigen Basisschutz an. „Eine stets aktuelle Anti-Virussoftware ist Pflicht und erkennt die meisten Schädlinge sofort.” Bei E-Mail-Anhängen rät der Experte vor dem Öffnen zu Vorsicht: Kenne ich die Person, die mir diese Datei geschickt hat? Erwarte ich wirklich eine Rechnung von diesem Shop?

Vorsicht bei Download-Portalen

Software sollte man möglichst direkt beim Hersteller herunterladen und nicht bei Drittanbietern. Besondere Vorsicht ist bei Download-Portalen geboten, die teure Software extrem günstig oder gar kostenlos anbieten. Das vermeintliche Angebot ist oft eine Falle.

Regelmäßige Backups

Darüber hinaus raten Experten dringend zu regelmäßigen Backups auf externen Datenträgern. So können die von der Ransomware betroffenen Daten einfach wiederhergestellt werden. Die Datenträger sollten allerdings getrennt vom Rechner aufbewahrt werden.

Was tun, wenn es doch passiert ist?

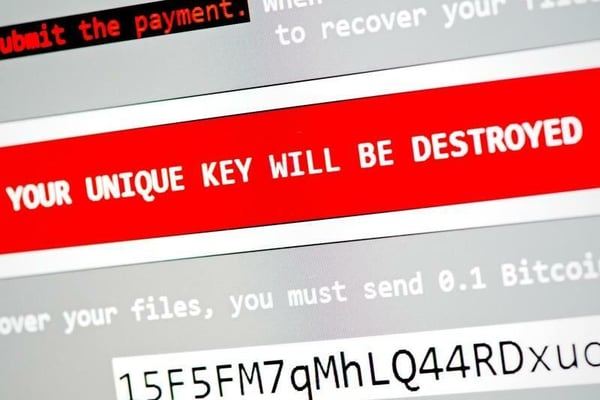

Ist Ransomware auf den Rechner gelangt, wird sie sich bald bemerkbar machen. Je nach Art erscheint direkt eine Nachricht – oder der PC stürzt erst ab und startet anschließend mit der Hiobsbotschaft. In beiden Fällen ist es sinnvoll, den PC direkt auszuschalten, damit nicht noch weitere Dateien verschlüsselt werden können.

Betroffene Festplatten nicht mehr verwenden

Die betroffene Festplatte sollte nicht mehr verwendet werden. Der PC kann mit einer Boot-CD oder einem Boot-Stick neu gestartet werden, wenn im BIOS zuvor ein anderes Laufwerk für den Bootvorgang als die infizierte Festplatte festgelegt wird. So lässt sich zumindest feststellen, welchen Schaden die Ransomware angerichtet hat. Auch kann so eine verschlüsselte Datei gesichert werden. Meist tragen sie Dateiendungen wie .fun oder .porno.

Ransomware identifizieren

Die Website id-ransomware.malwarehunterteam.com bietet ein Tool an, mit dem man herausfinden kann, um welche Ransomware es sich handelt. Das ist wichtig, denn mit etwas Glück gibt es dagegen schon ein Mittel. Websites wie Botfrei.de des eco Verbands der Internetwirtschaft e.V. sammeln Informationen über Ransomware und mögliche Gegenmittel.

Es gibt kein Gegenmittel – und nun?

Wenn es keine Entschlüsselung für die Ransomware gibt, erwägen manche Nutzer, dem Erpresser nachzugeben. Davon rät das BSI aber dringend ab. Die Zahlung motiviere die Erpresser nur weiter. Zudem gebe es keine Gewährleistung, dass die Daten wieder entschlüsselt werden.

Bezahlen ist keine Lösung

Das sieht auch Dennis Schirrmacher so: „In vielen uns bekannten Fällen wurde auch nach Zahlung nicht der nötige Schlüssel zugestellt. Die Daten blieben verschlüsselt.” Dann bleibt nur, den Fall bei der Polizei anzuzeigen und auf eine künftige Lösung zu hoffen. Mit einem Datenbackup ist aber zumindest nicht alles verloren.

Auf welch absurde Ideen Unternehmen dann kommen, hat Weingarten schon erlebt: Bei einem Einsatz druckten die Mitarbeiter 240.000 Seiten mit Protokollen und Zugangsdaten aus, stapelten sie auf einen Teewagen und schoben sie in den Raum der Task Force. „Mit so einem Papierberg kann ich gar nichts anfangen.“

Weingarten hat eine Forensic Cloud entwickelt, die viel Vorbereitungszeit spart. Über diese Plattform kann die Einsatztruppe – sicher und abgeschottet von den infizierten IT-Systemen – kommunizieren und jederzeit weitere Spezialisten hinzuziehen. Auch Juristen und Wirtschaftsprüfer bekommen einen genauen Überblick über den Stand der Rettungsarbeiten. „Die Unternehmen wollen sehen, wie die Arbeit vorangeht und was es kostet“, sagt Weingarten.

In der Forensic Cloud können auch die aufgespürten Schadprogramme hochgeladen und bearbeitet werden – ohne zu riskieren, dass weitere Computer infiziert werden. Die verseuchten Dateien werden automatisch mit Mustern aus anderen Angriffen verglichen. Im Hintergrund greift dieses Fahndungssystem auf eine riesige Asservatenkammer zu, um den Angriff zu analysieren. „Das Unternehmen ruft bei uns an, und wir stellen das Team zusammen“, sagt Weingarten. „Will der Vorstand noch Experten für Compliance oder Datenschutz hinzuziehen, schalten wir die dazu. Zum Unternehmen braucht dann keiner mehr rauszufahren.“

Ein Einfamilienhaus mit großem Garten und überdachter Terrasse mit Holzkohlegrill: Hier kämpft Stephan Kaiser, Geschäftsführer von BSK Consulting, manchmal bis tief in die Nacht. Das Erdgeschoss, insbesondere das Wohnzimmer, ist Kaisers Kommandozentrale; der Raum ist vollgestopft mit Rechnern und Monitoren. In der Mitte steht ein riesiger ovaler Tisch, an dem seine gesamte, inzwischen zehn Mitarbeiter umfassende Mannschaft Platz findet.

„Angreifer aus Fernost stehlen Daten und schädigen die deutsche Industrie“, sagt Kaiser: „Wir konnten da nicht länger wegschauen und haben eine eigene Lösung entwickelt.“ So entstand vor fünf Jahren die Idee, den nahezu unbesiegbaren Cyberhelden Thor zu bauen – einen „germanischen Gott“, der mit Blitz und Donner gegen die hinterhältigsten Angreifer austeilt. Seit 2016 ist Thor im Einsatz. Und seine Spürnase ist so gut, dass er aus einem Wust mit 20 Milliarden Fragmenten fünf herauspickt, die für ein Unternehmen gefährlich werden können: Thor ist auch eine Art Argus und durchleuchtet wie ein Scanner den gesamten Haufen. Gemeinsam mit dem IT-Spezialisten Florian Roth gründet Kaiser die Nextron Systems, die ab September den Einsatz von Thor steuert.

„Stellen Sie sich einen Weihnachtsbaum mit 8000 Glöckchen vor“, erläutert Kaiser. Einige Glöckchen markieren Schwachstellen in den IT-Systemen. Die nächsten markieren Hintertüren, über die sich Angreifer einen zweiten Zugang verschaffen, falls die anfangs genutzte Schwachstelle mal geschlossen wird. Weitere Glöckchen markieren Werkzeuge, mit deren Hilfe sich die meist überaus vorsichtigen Angreifer in den Netzen und IT-Systemen bewegen und schließlich Daten stehlen oder manipulieren. „Die Wahrscheinlichkeit, dass der Angreifer bei jedem einzelnen Schritt Werkzeuge oder Methoden einsetzt, für die wir noch kein Glöckchen haben, ist nahe null“, sagt Kaiser.

Zuerst durchleuchtet Thor nur den ganz konkreten Verdacht. Bestätigen sich die Befürchtungen, wird die Fahndung ausgeweitet. Und damit fangen die Probleme erst an: Statt der erwarteten 1500 findet Thor plötzlich 3000 IT-Systeme im Netz eines global verzweigten Konzerns: „Wir bekommen selten vollständige Inventarlisten“, so Kaiser, „die meisten Kunden haben doppelt so viele IT-Systeme im Einsatz, wie sie glauben.“ Der Frust ist dann groß: Viele Cyberangriffe ließen sich verhindern oder schneller abwehren, wenn Unternehmen einen vollständigen Überblick über ihre IT-Systeme hätten. Solch eine Generalinventur liefert Donnergott Thor in Zukunft automatisch mit.