PC-Schutz: Der Weg zur perfekten Firewall

Mit einer Firewall lässt sich kontrollieren, welche Daten aus dem Internet auf den Rechner kommen

Die persönliche Online-Brandmauer namens Firewall hat schon manchen Nutzer zur Weißglut getrieben. Sie sperrt plötzliche Zugänge, erlaubt Updates nicht mehr oder ist doch nicht so zuverlässig wie gehofft. Warum eine Brandmauer für den PC trotzdem wichtig ist, und welche Produkte sich lohnen.

Was ist eine Firewall überhaupt?

Mit einer Firewall (englisches Wort für "Brandmauer" oder auch "Feuerschutzwand") lässt sich kontrollieren, welche Daten über das Internet auf den Rechner gelangen. Unerwünschter Datenverkehr - beispielsweise Angriffe durch böswillige Hacker - lassen sich so gegebenenfalls abwehren, noch bevor sie zum PC gelangen. Standardmäßig überwacht eine Firewall eingehenden Datenverkehr, doch sogenannte Personal Firewalls ergänzen dies durch eine weitere Komponente, die auch kontrollieren kann, welche Daten von Programmen, die auf dem Rechner laufen, ins Internet geschickt werden. So lässt sich beispielsweise verhindern, dass Anwendungen, die das eigentlich nicht müssten, persönliche Daten weitergeben.

Welche Firewalls gibt es?

Alle großen Anti-Viren- und Internet-Sicherheitspakete von Herstellern wie Norton, F-Secure, Kaspersky, Avira, G Data oder McAfee enthalten stets auch eine Firewall mit mehr oder minder umfangreichen Funktionen (siehe Seite 2). Hinzu kommen freie Produkte, die vor allem auf den Firewall-Aspekt setzen, etwa Zone Alarm oder Comodo. Zudem bringt Windows selbst eine eigene Online-Brandmauer mit, die gar nicht schlecht funktioniert. Apple-Nutzer können auf eine in OS X eingebaute Firewall zurückgreifen oder auf Speziallösungen wie Little Snitch (siehe Seite 3).

Telekom-Router gehackt

Bei einem massiven Hacker-Angriff auf Router der Deutschen Telekom wurden im November 2016 waren fast eine Million Kunden betroffen. Der Telekom zufolge ging der Internet-Ausfall bei 900.000 ihrer mehr als 20 Millionen Festnetzkunden auf eine weltweite Cyberattacke zurück. Bei dem Angriff auf die „Speedport“-Router kam der Telefonanbieter aber offenbar mit einem blauen Auge davon. „Sie können ja sagen, dass es schlimm war, dass 900.000 Router ausgefallen sind. Sie können aber auch sagen: Es ist gut, dass nicht noch Schlimmeres passiert ist“, betonte Bundesinnenminister Thomas de Maizière. Die Geräte der Telekom waren laut Bundesamt für Sicherheit in der Informationstechnik (BSI) durch einen weltweit angelegten Hackerangriff lahmgelegt worden.

Nach ersten Analysen war der eingeschleuste Schadcode mit dem bekannten Botnet-Code Mirai verwandt, berichtete die IT-Sicherheitsfirma Kaspersky Lab. Ziel sei wahrscheinlich gewesen, die Router mit einem Botnetz zu verbinden, das Online-Kriminelle gewöhnlich für ihre Zwecke, etwa Erpressung, Spam-Versand oder gezielte Angriffe auf andere Rechner missbrauchen. Wie Stefan Ortloff von Kaspersky erklärte, wurde der Schadcode durch eine Sicherheitslücke im Router eingeschleust. Doch die Software sei offenbar nicht in der Lage gewesen, sich selbst in das Dateisystem zu schreiben. Deshalb habe sie einen Neustart nicht überlebt.

Heftiger Angriff - lange nicht bekannt

Im September 2016 überraschte eine Nachricht des US-Internet-Dienstleisters Yahoo. Der Grund: ein massiver Cyberangriff. Hacker hätten schon Ende 2014 persönliche Daten von mindestens 500 Millionen Nutzern abgegriffen, räumte der Konzern ein. Betroffen waren Namen, E-Mail-Adressen, Telefonnummern, Geburtsdaten, Passwörter sowie Sicherheitsfragen zur Feststellung der Identität der User. Bei lediglich einem Bereich gab Yahoo Entwarnung: Es gebe keinen Hinweis darauf, dass auch Kreditkarten- oder Bankkontendaten entwendet worden seien. Dennoch sprachen Experten vom bisher folgenschwersten Cyberdiebstahl bei einem E-Mail-Provider.

Kundendaten eines Seitensprungportals

2015 wurden besonders brisante Daten von Hackern gestohlen. Über 37 Millionen Datensätze der Seitensprung-Plattform Ashley Madison wurden erbeutet. Für den Anbieter wurde der Angriff dadurch nicht nur zum finanziellen Desaster. Denn durch die Meldung über den Hackerangriff, wurde auch das Geschäft des Unternehmens erst für die breite Masse öffentlich.

Kundenpasswörter gehackt

Im Mai 2014 gelang es Cyberangreifern sich Zugang zu Ebays Kundendatenbanken zu verschaffen. Mehr als 145 Millionen Datensätze wurden dabei gestohlen. Zu den sensiblen Daten der Kunden zählen deren E-Mail-Adressen, Usernamen und Passwörter. Bis heute ist nicht ganz geklärt, wer hinter dem Angriff steckte.

Mega-Hackerangriff auf JPMorgan

Die US-Großbank JPMorgan meldete im Oktober 2014, sie sei Opfer eines massiven Hackerangriffs geworden. Rund 76 Millionen Haushalte und sieben Millionen Unternehmen seien betroffen, teilte das Geldhaus mit. Demnach wurden Kundendaten wie Namen, Adressen, Telefonnummern und Email-Adressen von den Servern des Kreditinstituts entwendet. Doch gebe es keine Hinweise auf einen Diebstahl von Kontonummern, Geburtsdaten, Passwörtern oder Sozialversicherungsnummern. Zudem liege im Zusammenhang mit dem Leck kein ungewöhnlicher Kundenbetrug vor. In Zusammenarbeit mit der Polizei gehe die Bank dem Fall nach.

Ins Visier wurden laut dem Finanzinstitut nur Nutzer der Webseiten Chase.com und JPMorganOnline sowie der Anwendungen ChaseMobile und JPMorgan Mobile genommen. Entdeckt wurde die Cyberattacke Mitte August, sagte die Sprecherin von JPMorgan, Patricia Wexler. Dabei stellte sich heraus, dass die Sicherheitslücken schon seit Juni bestünden. Inzwischen seien die Zugriffswege jedoch identifiziert und geschlossen worden. Gefährdete Konten seien zudem deaktiviert und die Passwörter aller IT-Techniker geändert worden, versicherte Wexler. Ob JPMorgan weiß, wer hinter dem Hackerangriff steckt, wollte sie nicht sagen.

Apple und Facebook

Ebenfalls im Februar 2013 wurde Apple Opfer eines Hacker-Angriffs. Computer von Angestellten seien von den gleichen Angreifern heimgesucht worden, die auch Facebook ausspionieren wollten, hieß es. Am selben Tag wollte Apple ein Software-Update auf den Markt bringen, mit dem sich Kunden gegen das von den Hackern eingesetzte Programm schützen können. Einige Tage zuvor hatte Facebook bekanntgegeben, dass Laptops von Angestellten Ziel einer Attacke waren.

Unbekannte Hacker trieben im Februar 2013 ihr Unwesen beim Kurznachrichtendienst Twitter: Innerhalb von zwei Tagen kaperten sie die Konten von Burger King und Jeep. Im Fall des Autobauers erklärten die Hacker bei Twitter den Verkauf der Geländewagen-Marke an den Konkurrenten Cadillac. Bei Burger King hatte es geheißen, das Unternehmen gehöre jetzt zu McDonald's, „weil der Whopper gefloppt ist“.

News of the World

Im Juli 2012 entwickelten sich viele kleine Hackerangriffe zuerst zu einem Abhörskandal, dann zum Medienskandal und schließlich zu einem der größten Skandale Großbritanniens. Die Folge: Die britische Sonntagszeitung "News of the World" wurde eingestellt. Mitarbeiter der Zeitung hatten sich jahrelang in die Mails von Prominenten und Gewaltopfern gehackt, um Informationen daraus für ihre Berichterstattung zu nutzen. Als die illegalen Recherchemethoden im Sommer 2012 an die Öffentlichkeit kamen, wurde die Zeitung vom Markt genommen.

iOS-Kundendaten geklaut

Auch der US-Elektronikriese Apple blieb 2012 nicht verschont von Hackerangriffen: Rund 12 Million Daten des iPhone-Betriebssystems iOS wurden laut dem FBI von der Hackergruppe Antisec gestohlen. Darunter veröffentlichte das Hackerkollektiv über eine Million iOS-IDs, die auch persönliche Angaben zu den Besitzern enthielten.

Industrieanlagen

Die Meldung eines Hackerangriffs auf mehrere iranische Industrieanlagen ging im Juni 2012 um die Welt. Ein Virus namens Stuxnet übernahm zweitweise die Kontrolle über iranische Rechnersysteme und konnte diese systematisch sabotieren. Experten gingen damals davon aus, dass ein anderer Staat den Auftrag zu dieser Attacke gegeben haben könnten. Die große Gefahr von Viren wie Stuxnet wurde daraufhin unter dem Begriff "Cyberwar" immer wieder thematisiert. Der Grund: Solche Viren könnten ebenso gut Schiffe, Flughäfen, das Militär oder Telekommunikationssysteme angreifen und diese sabotieren, was schwerwiegende Folgen für das jeweilige Land haben könnte.

Bundesbehörden

Im Juli 2011 mussten Bundeskriminalamt, Bundespolizei und Zoll zugeben, dass Hacker es in ihr Fahndungssystem "Patras" geschafft hatten. Dieses System nutzen Behörden zur Überwachung potentieller Straftäter und Ermittler. Nachdem die Hacker der "No Name Crew" sich Zugang verschafft hatten, mussten BKA und Co. die Server zeitweise abschalten.

Sony

Kein Hackerangriff traf in Deutschland so viele Menschen wie der Angriff auf den japanischen Elektronikkonzern. Im April 2011 stahlen Hacker die Daten von 75 Millionen Nutzern des Playstation-Netzwerks. Dadurch hatten sie nicht nur Zugriff zu Mail- und Postadressen, sondern konnten auch auf deren Kreditkartenangaben zugreifen. Sony schaltete das Netzwerk ab, einen Monat blieb es offline. Die "Los Angeles Times" berichtete, dass Sony den Schaden auf 172 Millionen Dollar schätzte.

Kreditkarten

Nachdem Visa und Mastercard der Plattform WikiLeaks im Dezember 2010 die Konten sperrten, stürzte sich die Hackergemeinschaft Anonymous auf die Geldinstitute. Die Seiten der Kreditkartenanbieter waren zeitweise nicht erreichbar.

Estland

"Denial of Service" meldeten 2007 zahlreiche Computer in Estland - wochenlang. Dahinter steckte ein Hackerangriff auf die estnische Infrastruktur. Hacker hatten Regierungsrechner und Systeme von verschiedenen Unternehmen und Banken durch eine Flut von E-Mails überlastet. Internetseiten von Ministerien, dem Parlament, Medienhäusern und Geldinstituten waren nicht erreichbar. Sogar Notfallrufnummern und Bankautomaten funktionierten nicht mehr. Bis heute ist unklar, wer hinter der Attacke steckte.

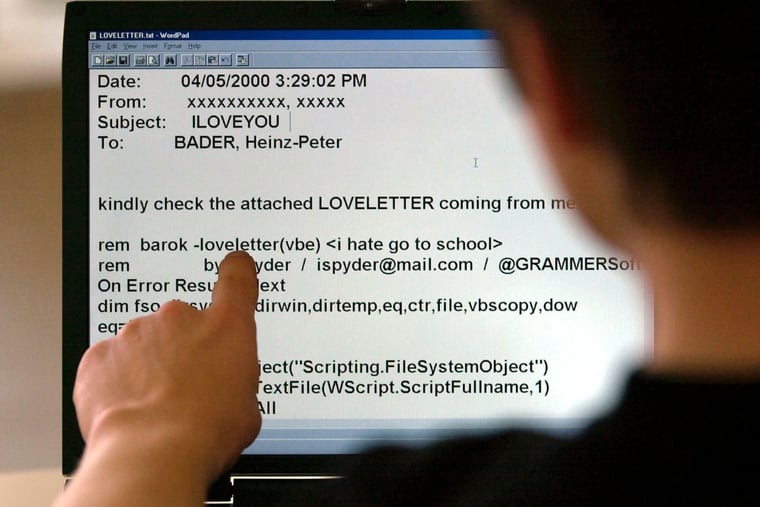

ILOVEYOU

Unmittelbar nach der Jahrtausendwende flutete ein Virus aus Südostasien die digitale Welt. Ein Virus namens ILOVEYOU versendete sich von alleine, indem es auf sämtliche gespeicherte Kontakte eines Mailpostfaches zurückgriff. Die Menge an Nachrichten überlastete weltweit die Server, sodass der E-Mail-Verkehr zeitweise zum Erliegen kam. Eine zweite Version des Virus zerstörte dann sogar Dateien auf dem Rechner. Wer genau hinter dem Virus steckte, ist bis heute nicht geklärt.

Der berühmteste Hacker des 20. Jahrhunderts

Der Amerikaner Kevin Mitnick sorgte in den Neunzigerjahren für Aufmerksamkeit, als er sich mehr als zwei Monate eine Cyber-Jagd mit einem japanischen Sicherheitsexperten lieferte. Mitnick hatte sich zuvor in die Computersysteme von Softwareunternehmen und Telefongesellschaften gehackt und die Konten seiner Opfer geleert. Für die Unternehmen entstanden Schäden in Millionenhöhe. Nachdem Mitnick es bei dem Japaner versuchte, startete dieser eine Verfolgungsjagd und deckte nach einigen Wochen Mitnicks Identität auf. Der Hacker landete daraufhin im Gefängnis. Als er 2000 entlassen wurde, bekam der wohl berühmteste Hacker des vergangenen Jahrhunderts einen adäquaten Job. Er arbeitet heute als Sicherheitsexperte.

Hat mein Router (Fritzbox, Speedport, Linksys, etc.) nicht sowieso schon eine Firewall?

Ja, die meisten handelsüblichen Geräte, die den Internet-Zugang per DSL, TV-Kabel oder LTE herstellen, verfügen normalerweise über eine Firewall. Darüber sind Systeme in Ihrem heimischen Netzwerk abgesichert, weil sie nach außen nicht mehr als einzelne Geräte erscheinen. Das funktioniert über die sogenannte NAT-Technik ("Network Address Translation", näheres siehe hier). Dabei haben alle Rechner, Drucker, Smartphones und Zusatzgeräte im heimischen Netz nach außen hin eine einzige öffentliche Internet-Adresse, untereinander kommunizieren sie aber über private Adressen, die von draußen nicht direkt ansprechbar sind.

Das heißt aber noch nicht, dass allein die Verwendung der Router-Firewall ausreicht. So haben auch Router Lücken, wie sich zuletzt an schwerwiegenden Problemen mit AVM-Geräten zeigte. Hinzu kommt, dass bestimmte Zugangsbereiche, Ports genannt, zur Nutzung von beliebten Diensten offen sein müssen. Deshalb lohnt es sich, auch auf dem eigenen Rechner noch eine Firewall zu aktivieren. Diese kann zudem Programme daran hindern, mit dem Internet Kontakt aufzunehmen, wenn Sie dies nicht wollen (siehe oben).

Wie kann ich prüfen, ob mein PC aus dem Internet erreichbar und damit potenziell angreifbar ist?

Im Netz gibt es mehrere Prüftools, die Sie dazu verwenden können. Gut geeignet ist beispielsweise der Netzwerkcheck (direkt zum Test hier), den die renommierte Computerzeitschrift c't zusammen mit dem Landesbeauftragten für den Datenschutz des Landes Niedersachsen anbietet. Hier lässt sich checken, ob der eigene Router sowie die dahinterliegenden Geräte abgesichert sind oder es offene Zugänge (Ports) gibt, über die Angreifer eindringen könnten.

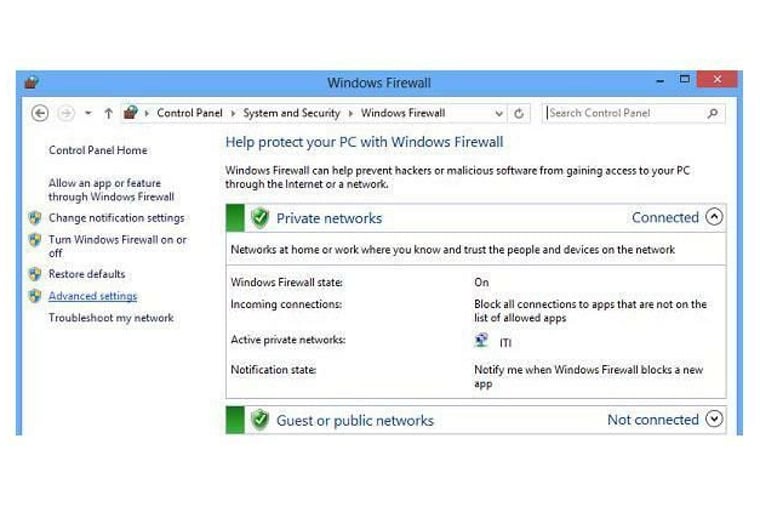

Die Windows-Firewall bekommt weitgehend positives Feedback. (zum Vergrößern bitte anklicken)

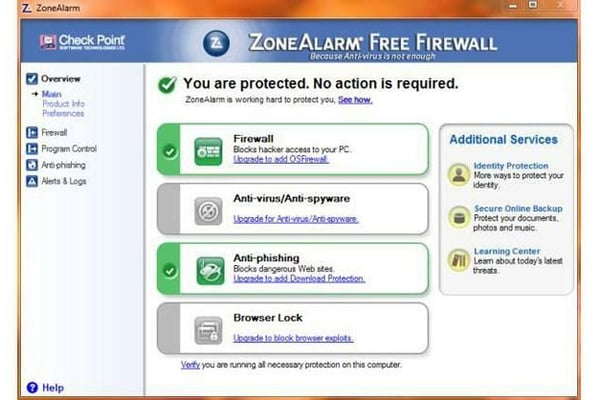

Die Anwendung ZoneAlarm ist kostenlos im Netz erhältlich. (zum Vergrößern bitte anklicken)

Welche Probleme kann es mit Firewalls geben?

Sowohl normale Firewalls, die Angriffe von außen abwehren, als auch solche, die Anwendungen den Zugriff auf das Netz verbieten (Personal Firewalls), können Grund für Netzwerkstörungen sein. Das gilt besonders für Programme, die keine Standardverbindungen nutzen, etwa Peer-to-Peer-Programme zum Dateitausch oder Chat sowie Kommunikationsprogramme aus dem Bereich der Internet-Telefonie. Hier hilft nur, sich die jeweilige Anleitung genau durchzulesen, um sicherzustellen, dass die entsprechenden Freigaben erteilt wurden. Das geschieht dann aber auf eigene Gefahr: Öffnet man einem Programm die Verbindung, können potenziell auch Angreifer von Außen über diesen Kanal zugreifen. Deshalb ist es sinnvoll, Freigaben nur auf einzelne Programme zu beschränken. Anwendungen wie Zone Alarm (Windows) oder Little Snitch (Mac) erlauben dies.

Sollte ich meine Firewall aktuell halten?

Nicht nur bei Betriebssystemen, Anti-Viren-Programmen und anderen Ihnen wichtigen Software-Titeln ist es von großer Bedeutung, diese regelmäßig auf den neuesten Stand zu bringen, um von gestopften Sicherheitslücken und neuen Verbesserungen profitieren zu können. Auch Firewalls werden von ihren Herstellern aktualisiert und sollten entsprechend mit Updates versorgt werden. Diese Aktualisierungen erscheinen besonders bei Bedrohungslagen in kurzen Abständen, weshalb es sich lohnt, regelmäßig nach Updates zu suchen.

Comodo ist als Einzelprogramm ebenfalls kostenlos. (zum Vergrößern bitte anklicken)

Windows: Zone Alarm (kostenlos)

Zone Alarm von Check Point gehört zu den Klassikern unter den sogenannten Personal Firewalls. Diese schützen nicht nur vor eingehenden Angriffen, sondern blockieren auch unerwünschte Internet-Zugriffe durch Anwendungen.

Insgesamt vier verschiedene Varianten von Zone Alarm gibt es. Wer bereits einen Standard-Virenschutz verwendet, sollte sich die "Free Firewall"-Version herunterladen, die völlig ausreichend ist und inzwischen auch mit Windows 8.1 zusammenarbeitet. Integriert ist eine Zweiwege-Firewall, die Programme auch auf verdächtiges Verhalten untersuchen kann und Nutzer dann warnt.

Etwas störend: Es wird auch eine Privatsphären- und Sicherheits-Toolbar mitgeliefert, die versucht, Einstellungen bei Facebook und Co. zu überprüfen. Sie sollte am besten nicht mitinstalliert werden, weil es hier bessere Alternativen gibt. Gut: Zone Alarm kann auch warnen, wenn man problematische Dateitypen auf den Rechner herunterlädt.

Je mehr Smartphones es gibt, desto mehr Schadprogramme für deren Software gibt es auch. Das IT-Sicherheitsunternehmen Kaspersky Lab hat mitgezählt: In der Unternehmenseigenen Datenbank sind mehr als 6.700 Schadprogramme für Smartphones gelistet. Im Juli 2011 waren es nur knapp über 200, im Dezember dann schon 1200.

Hauptopfer der Attacken ist das Betriebssystem Android von Google. Für diese Software gibt es die meisten Schadprogramme. 67 Prozent aller der ausgemachten Malware sind auf Android abgerichtet.

Erst neulich ist ein Trojaner für Android-Smartphones entdeckt worden, der sich als Sport-App tarnt. Einmal auf dem Handy, verschickt er teure SMS. Außerdem bestünde die Möglichkeit, dass die vermeintliche App ein Botnet aufbaut. Das bedeutet, dass sich mehrere der infizierten Geräte zu einem Netz zusammenschließen und Spam verschicken oder andere Geräte angreifen können.

Auf Platz zwei rangiert die Java Platform (Java 2 Micro Edition) - das ist eine Umwandlung der wichtigen Programmiersprache für Mobilgeräte. Sie wird für viele Anwendungen genutzt und läuft auf fast allen Geräte- und Herstellertypen. Auf Java-Nutzer sind 25 Prozent der Schadprogramme abgerichtet.

Neben dem Android-Trojaner ist noch ein weiterer entdeckt worden, der mit gefälschten Anti-Viren-Lösungen andere Smartphones infiziert. Nachdem der Trojaner - verkleidet als Virenschutz-Software - installiert ist, steckt er andere Geräte via SMS an und verbreitet sich so. Bei der Programmierung haben die Hacker nicht einmal sonderlich viel Arbeit. "Smartphones nähern sich immer mehr der Funktionalität klassischer PCs an", sagt Virus Analyst Marco Preuß von Kaspersky Lab. "Die Malware-Schreiber mobiler Schädlinge übernehmen einfach Methoden klassischer PC-Malware."

Den dritten Platz unter den Lieblingen der Hacker belegt Nokias Symbian. Auf dieses Betriebssystem sind mehr als fünf Prozent der Programme spezialisiert. Da sich Nokia inzwischen davon verabschiedet und auf Windows Phone setzte, ist es allerdings ein Auslaufmodell.

Ein großes Problem sehen die Spezialisten von Kaspersky darin, dass Smartphone-Nutzer noch nicht für die Gefahren sensibilisiert sind. Jeder PC hat eine entsprechende Firewall und Anti-Virensoftware. Bei den Mini-Computern herrscht immer noch Vertrauensseligkeit.

Andere Smartphones wie das iPhone, das Windows Mobile und das Blackberry würden nur punktuell attackiert, sagen die Experten. Damit die Angriffe allgemein nicht mehr werden, empfehlen sie Smartphone-Besitzern

fünf grundlegende Sicherheitstipps:

Nutzer sollten keine Apps von nicht vertrauenswürdigen Quellen installieren. "Auf den meisten Smartphones und Tablets ist diese Möglichkeit aus gutem Grund von vornherein deaktiviert", heißt es seitens der Experten.

Neue Apps sollten nur über die regulären Anbieter bezogen werden.

Außerdem sollten Besitzer von Smartphones die Sicherheitseinstellungen der Herstellernutzen. Beispielsweise die PIN-Eingabe, wenn das Smartphone im Standby-Modus ist.

Genau wie beim PC auch halten vernünftige Anti-Viren-Programme Würmer und Trojaner draußen. Die Software sollten regelmäßig aktualisieren.

Allgemein sollten Nutzer ihre Betriebssystem - und nicht nur die Anti-Viren-Software - auf dem neuesten Stand halten. Bei den Aktualisierungen einzelner Apps sollte der Nutzer darauf achten, ob sich das Kleingedruckte geändert hat und nun neue Berechtigungen eingefordert werden.

Und last but not least empfiehlt sich ein bisschen gesunder Menschenverstand - und dass man nicht auf jeden Link klickt.

Windows: Comodo (kostenlos)

Die Comodo-Firewall ist eigentlich Teil des kostenpflichtigen Anti-Viren-Paketes Comodo Internet Security Pro, wird aber gratis als Einzelbestandteil zum Download angeboten. Die Lösung glänzt durch eine leichte Installation und ausführliche Informationen zu Einstellungen. Sie kann nicht nur problematische Verbindung filtern, sondern erlaubt es auch, bestehende Verbindungen abzubrechen, sollten die sich als problematisch erweisen.

Laut einer Untersuchung der "Computerwoche" schneidet Comodo im Test von fünf verschiedenen kostenlosen Firewalls in der sogenannten Leak-Überprüfung am besten ab. Dabei wird überprüft, wie gut es einer Sicherheitslösung gelingt, gesperrte Anwendungen daran zu hindern, mit dem Internet Kontakt aufzunehmen. Selbst einen Trick über den Internet Explorer soll Comodo dabei blockiert haben.

Weniger gut: Auch diese Software versucht einmal wieder, Programme auf den Rechner zu schleusen, die der Nutzer eigentlich gar nicht wollte. Deshalb beim Setup genau schauen, was angeklickt wurde.

Windows: Kaspersky Internet Security 2014 (60 Euro pro Jahr)

Das Internet-Security-Paket von Kaspersky geht deutlich über eine einfache Firewall hinaus - die für drei PCs 60 Euro im Jahr teure Lösung liefert zusätzlich noch einen Malware-Schutz, Sicherheitslösungen für Online-Banking und E-Commerce, hat eine Kinderschutzfunktion und soll auch Phishing-Angriffen etwas entgegensetzen können.

Die reine Firewall-Funktion erhielt bei einer Untersuchung der Vorversion durch die "Stiftung Warentest" ein gutes "befriedigend", was auch durch die gute Handhabung begründet war. Die Anti-Viren-Funktion soll sogar den verlässlichsten Wächter geboten haben, schreiben die Warentester.

Der Netzwerkschutz in der Kaspersky-Firewall erlaubt es, genau festzulegen, welche Internet-Aktivitäten eine Anwendung verwenden darf und welche nicht. Dabei hilft eine Vertrauenseinschätzung bei der Entscheidungsfindung. Störend ist, dass man sich erst ein wenig einlesen muss, um alle Funktionen zu verstehen - aber das bringt der Umfang der Möglichkeiten eben mit sich.

Mac: Little Snitch (36 Euro)

Die Anwendung Little Snitch, zu Deutsch "kleine Petze", gibt es schon seit zehn Jahren. Ihre Hauptfunktion ist die einer Personal Firewall: Jedes Mal, wenn eine nicht zugelassene Anwendung versucht, Kontakt mit dem Internet aufzunehmen, fragt Little Snitch erst einmal nach, was getan werden soll. Das Programm bietet umfangreiche Einstellmöglichkeiten, so kann man beispielsweise nur ganze Server blockieren und nicht nur einzelne Adressen, die Firewall kurzzeitig abschalten und sich über einen Netzwerkmonitor anzeigen lassen, was da gerade alles an Daten herausgeht.

Seit der jüngsten Version 3 verfügt Little Snitch zudem über eine Firewall für eingehende Verbindungen, die die Brandmauer in OS X ergänzen kann. Die zahlreichen Möglichkeiten bringen allerdings insbesondere Einsteiger ins Schwitzen, die möglicherweise Programme blockieren, die man weiterhin zum funktionieren des Rechners braucht.

Ein Studium des (zum Glück guten) Handbuchs ist daher angeraten.