Trojaner-Alarm: Der Erpresser kommt mit der Weihnachts-Post

Ein falscher Tastendruck: Wer E-Mail-Anhängen unbedacht öffnet, macht Hackern das Leben leicht

Der erste Hilferuf kam am frühen Mittwochmorgen der vergangenen Woche. Ein Mitarbeiter des NRW-Innenministeriums in Düsseldorf meldete der IT-Hotline Probleme mit seinem Rechner. Wenige Minuten später war den IT-Experten beim Innenminister klar, dass in ihren Rechnersystemen ein Softwareschädling bislang ungekannter Bauart unterwegs war. Um dessen Ausbreitung zu stoppen, zogen die Cyber-Spezialisten fast bildlich den Stecker und legten kurzerhand große Teile der IT in ihrer Behörde still.

Wie hartnäckig der Schädling war, zeigte sich erst schrittweise. Zwar seien weder bei der NRW-Polizei noch beim Verfassungsschutz sicherheitsrelevante Systeme befallen gewesen, betont ein Sprecher von Landesinnenminister Ralf Jäger auf Anfrage der WirtschaftsWoche. Dennoch dauerte es am Ende mehr als zwei Tage, bis auch Ministeriale und Sekretariate Ende wieder Zugang zu E-Mail-Postfächern, Datenbanken und Web-Seiten bekamen.

Inzwischen sind die Beamten zwar sicher, dass ihre Rechner wieder sauber sind, "doch wie genau der Angriff vonstatten gegangen ist, und auch, welche Abwehrmaßnahmen wir daraus ableiten müssen, das untersuchen unsere Spezialisten derzeit noch". Soviel aber ist schon klar: Auch die Beamten in der NRW-Landeshauptstadt wurden Opfer einer neuen und offenbar besonders aggressiven Version des Schadprogramms TeslaCrypt.

Gefahr in harmlos scheinenden Dateianhängen

Dieser digitale Schädling ist offenbar gerade in der Vorweihnachtszeit millionenfach im Netz unterwegs. "Diverse Meldungen zeugen von einer steigenden Verbreitung dieser Variante von Schadsoftware, welche Daten verschlüsselt und anschließend ein Lösegeld fordert", warnt etwa die Schweizer Melde- und Analysestelle Informationssicherung Melani seit wenigen Tagen.

TeslaCrypt ist - wie seine älteren Verwandten AlphaCrypt, CryptoLocker, Synolocker oder Cryptowall - ein sogenannter Trojaner, Software, die ihren gefährlichen Programmcode - ähnlich dem historischen Trojanischen Pferd - heimlich auf den PC des Opfers schleust. In der Regel passiert das, in dem Hacker das Angriffsprogramm in unverdächtig wirkenden E-Mail-Anhängen verstecken. Tatsächlich aber verbirgt sich darin aggressiver Schadcode, der aktiv wird, sobald der Nutzer versucht den Anhang zu öffnen.

So geschehen wohl auch beim Landschaftsverband Rheinland in Köln, wo rund 12.000 Rechner vom Befall mit dem TeslaCrypt-Trojaner betroffen waren und die Behörde als Folge davon ebenfalls zwei Tage offline war, wie die "Kölnische Rundschau" berichtet.

Zwar nicht offline, aber ebenfalls betroffen war die Funke Mediengruppe mit Hauptsitz in Essen. Dort, aber auch an Standorten in Erfurt und Bielefeld traten nach WirtschaftsWoche-Informationen ebenfalls in der vergangenen Woche mehrere Trojaner-Angriffe Teile auf. "Unser Haus ist von Schadsoftware betroffen", bestätigt Unternehmenssprecher Andreas Bartel auf Anfrage. Es habe sich um Verschlüsselungssoftware gehandelt, so Bartel, der allerdings betont, "die Produktion war zu keinem Zeitpunkt gefährdet".

Dennoch war die Lage zumindest so brisant, dass die IT-Verantwortlichen zeitweilig die Übermittlung von E-Mails mit angehängten Word-Dokumenten komplett blockiert haben, um die Ausbreitung der Schadsoftware zu stoppen, das geht aus entsprechenden internen Warnschreiben hervor, die die Funke-IT verschickt hat. Nach Informationen der WirtschaftsWoche war zumindest ein Teil der verseuchten E-Mails als Rechnungen für Bestellungen von Bürobedarf oder angebliche Reifenwechsel getarnt.

Das passt ins Bild. Denn bei Ihrer neuen Angriffswelle setzen die Hacker offenbar darauf, dass Ihre Attacken in der aktuellen Nachrichtenflut unentdeckt bleiben, die kurz vor Weihnachten und Jahresschluss in die elektronischen Postfächer schwappt.

"Dadada"

Nein, die Rede ist hier nicht von dem Neue-Deutsche-Welle-Song von Trio, sondern dem Passwort des Facebook-Gründers Mark Zuckerberg in Netzwerken wie Twitter, LinkedIn und Pinterest - zumindest wenn man den Hackern Glauben schenkt, die im Anfang Juni 2016 mehrere seiner Profile gehackt haben.

Beim Foto-Dienst Pinterest gelang es den Hackern mithilfe des Passworts, das sie nach eigener Auskunft in den gestohlenen des Karriere-Netzwerks LinkedIn gefunden haben, den Profiltext für kurze Zeit durch den Text „gehackt vom OurMine Team“ zu ersetzen. Bei Twitter gab es eine verdächtige Aktivität auf Zuckerbergs Account mit dem Namen „@finkd“, in dem er seit Januar 2012 nichts mehr veröffentlicht hatte. Und bei Pinterest wurde das angebliche Passwort sogar öffentlich gemacht: "dadada".

Damit wählte der Facebook-Entwickler scheinbar nicht nur ein ziemlich simples Passwort (übrigens nicht besser als "12345" oder "password"), sondern benutzte das Passwort gleich für mehrere Profile - ebenfalls absolute No-Gos, die aber immer wieder vorkommen, wie die folgenden Beispiele zeigen.

Simple Zahlen- oder Buchstabenfolgen

Sicherheitsforscher des Hasso-Plattner-Instituts (HPI) haben 2015 fast 35 Millionen geraubte Identitätsdaten aufgespürt. Wie die Potsdamer Sicherheitsforscher anhand der gesammelten Daten analysierten, stehen bei den Internetnutzern in aller Welt immer noch Zahlenreihen oder Zeichenfolgen auf der Tastatur (z.B. qwerty auf der amerikanischen Tastatur) an der Spitze der Beliebtheitsskala bei Passwörtern. Gern werden auch Vornamen oder andere simple Begriffe verwendet, etwa das Wort "password". "Unangefochten weltweit auf Platz 1 liegt leider nach wie vor die Zahlenreihe 123456, obwohl automatische Cracker solche simplen Passwörter als erstes und blitzschnell ermitteln", sagte HPI-Direktor Christoph Meinel.

Dass Passwörter dieser Art überhaupt nicht sicher sind, ändert nichts an ihrer Beliebtheit: Schon 2014 wurden mehr als 3,3 Millionen Passwörter geknackt, auf dem ersten Platz landet auch da schon "123456". Auch wenn die Länge variiert wird, hilft das nicht: Auf dem dritten und vierten Platz finden sich "12345" und "12345678". "123456789" landet auf Rang sechs, gefolgt von "1234" auf Platz sieben. Auf Rang elf liegt "1234567". Nachfolgend ein Überblick der meistgeknackten Passwörter 2014:

Passwort: "Password"

Wer sich für ganz schlau hält und einfach "password" als Zugangscode verwendet sei hiermit gewarnt: Die vermeintlich simple und sichere Lösung liegt auf Rang zwei der meistgeknackten Passwörter.

Fantasiewörter

Sie denken sich, kein Mensch weiß was "qwerty" ist? Falsch gedacht. Die Buchstabenfolge, die auf einer amerikanischen Tastatur nebeneinander liegt, landet auf Platz fünf. Auf deutschen Tastaturen wäre es übrigens "qwertz".

Das sportliche Passwort

Sport-Fans müssen sich etwas besseres einfallen lassen, als nur den Namen ihrer Lieblingssportart: Auf Platz acht der meistgeknackten Passwörter landet "baseball".

Mystische Gestalten

Auch Drachen-Fans gibt es einfach zu viele. Das Passwort "dragon" ist jedenfalls alles andere als originell. Es findet sich auf Rang neun.

Sport, die zweite

Anhänger des Football sind auch nicht besser dran als Baseball-Freunde: Das Passwort "football" findet sich auf Rang zehn der gehackten Zugangsdaten.

Schlaue Tiere - doofes Passwort

Affen sind sehr klug, seiner Liebe zu den Tierchen sollte man aber nicht in Form eines Zugangscodes Ausdruck verleihen. "monkey" ist das zwölft-meistgehackte Passwort 2014.

Klopf, klopf

"Lass mich rein" als Zugangscode - klingt logisch. Leider zu logisch. Auf Platz 13 liegt "letmein" (von: let me in).

Buchstaben und Zahlen kombinieren

Für die Anforderungen an ein sicheres Passwort wird oft genannt, Buchstaben und Zahlen zu kombinieren. Ein einfaches "abc123" tut es aber nicht: Platz 14 der meistgeknackten Passwörter.

Zahlen

Und noch eine beliebte Zahlenfolge, die Sie besser nicht verwenden sollten: "111111" liegt auf Platz 15. "696969" oder "123123" sind übrigens auch nicht besser: sie liegen auf den Plätzen 22 und 23.

Sportwagen-Traum

Es ist der amerikanische Sportwagen schlechthin. Kein Wunder also, dass der "mustang" gern als Passwort Verwendung findet. Das macht Platz 16 im Ranking.

Darf ich rein?

Auf "Lass mich rein" folgt auch noch der "Zugang" als Zugangscode. Platz 17 für "access".

Geheimnisvolle Schatten

Bei diesem Passwort muss man nicht fürchten, dass einem jemand über die Schulter schaut - die Hacker schaffen es auch so. "shadow" liegt auf dem 18. Platz der geknackten Zugangsdaten.

Der Meister

Ein sogenanntes Master-Passwort soll gespeicherte Passwörter schützen. Der Gedanke, dass das Passwort "master" die eigenen Daten besonders gut schützt, ist hingegen ein fataler Fehler. Es nimmt Platz 19 der geknackten Passwörter ein.

Der König der Passwörter?

"michael" ist ebenfalls alles andere als sicher: er liegt auf Rang 20.

Da helfen auch keine Superkräfte...

Ein starker Typ, aber kein starkes Passwort: Seine Daten sollte man besser nicht mithilfe von "superman" schützen. Platz 21.

... "batman" ist da übrigens auch nicht besser. Platz 24 für den dunklen Ritter.

"Vertraue niemandem!"

Dieser Gedanke ist zwar grundsätzlich nicht verkehrt in Sachen Datenschutz. Das Passwort "trustno1" ist dafür dennoch denkbar ungeeignet. Es liegt auf Platz 25 der meistgeleakten Passwörter 2014.

"Bestellbestätigungen aus dem Online-Shop, Rechnungen, Lieferscheine, Weihnachtsgrüße, elektronische Werbepost - in diesen Tagen landet soviel im privaten oder geschäftlichen E-Mail-Eingang, dass viele Nutzer einfach unbedacht alles öffnen", sagt Thorsten Urbanski, Sprecher des IT-Sicherheitsdienstleisters G-Data aus Bochum. "Und genau darauf setzen die Hacker, um jetzt noch mal Kasse zu machen."

Darum nämlich geht es bei der aktuellen Angriffswelle: Anders als bei vielen verbreiteten Schadprogrammen, die - möglichst unbemerkt vom Nutzer - persönliche Daten, Zugangscodes, Passwörter und ähnliche Informationen stehlen sollen, sollen Erpresserprogramme auffallen und maximalen Druck auf den betroffenen Anwender erzeugen.

Im Fall von TeslaCrypt & Co. beginnt das Programm zunächst im Verborgenen, entweder wichtige Betriebssystemdateien, Ordner mit den persönlichen Dokumenten des PC-Nutzers oder auch Nutzerprofile von Computerspieler zu verschlüsseln.

Beim nächsten Programmstart aber erscheint dann höchst augenfällig der Hinweis darauf, dass der Rechner gehackt, der Zugriff auf die Daten unterbunden und ihre Entsperrung nur nach Zahlung eines Lösegeldes bis zu einem vorgegebenen Termin möglich sei. Solche Erpressungsprogramme bezeichnen Experten in Anlehnung an den englischen Begriff "Ransom" für "Lösegeld" als Ransomware.

Nach Ablauf der Zahlungsfrist, so die Erpresser, würden die Entsperrcodes gelöscht und der Zugriff auf die gekidnappten Dateien dauerhaft unmöglich. Das ist offenbar mehr als eine leere Drohung. Sicherheitsspezialisten wie etwa Fedor Sinitsyn vom russischen IT-Sicherheitsdienstleister Kaspersky bestätigen, dass die Hacker speziell bei den neuen TeslaCrypt-Versionen höchst wirksam zu Werke gehen und die Verschlüsselung bisher ohne Kenntnis des Ensperrcodes nicht zu knacken sei.

Eine Einschätzung, den man offenbar auch beim Schweizer Melani teilt: "Im Moment scheint es keine Methode zu geben, die Daten ohne den Schlüssel, der nur den Erpressern bekannt ist, zu entschlüsseln."

Telekom-Router gehackt

Bei einem massiven Hacker-Angriff auf Router der Deutschen Telekom wurden im November 2016 waren fast eine Million Kunden betroffen. Der Telekom zufolge ging der Internet-Ausfall bei 900.000 ihrer mehr als 20 Millionen Festnetzkunden auf eine weltweite Cyberattacke zurück. Bei dem Angriff auf die „Speedport“-Router kam der Telefonanbieter aber offenbar mit einem blauen Auge davon. „Sie können ja sagen, dass es schlimm war, dass 900.000 Router ausgefallen sind. Sie können aber auch sagen: Es ist gut, dass nicht noch Schlimmeres passiert ist“, betonte Bundesinnenminister Thomas de Maizière. Die Geräte der Telekom waren laut Bundesamt für Sicherheit in der Informationstechnik (BSI) durch einen weltweit angelegten Hackerangriff lahmgelegt worden.

Nach ersten Analysen war der eingeschleuste Schadcode mit dem bekannten Botnet-Code Mirai verwandt, berichtete die IT-Sicherheitsfirma Kaspersky Lab. Ziel sei wahrscheinlich gewesen, die Router mit einem Botnetz zu verbinden, das Online-Kriminelle gewöhnlich für ihre Zwecke, etwa Erpressung, Spam-Versand oder gezielte Angriffe auf andere Rechner missbrauchen. Wie Stefan Ortloff von Kaspersky erklärte, wurde der Schadcode durch eine Sicherheitslücke im Router eingeschleust. Doch die Software sei offenbar nicht in der Lage gewesen, sich selbst in das Dateisystem zu schreiben. Deshalb habe sie einen Neustart nicht überlebt.

Heftiger Angriff - lange nicht bekannt

Im September 2016 überraschte eine Nachricht des US-Internet-Dienstleisters Yahoo. Der Grund: ein massiver Cyberangriff. Hacker hätten schon Ende 2014 persönliche Daten von mindestens 500 Millionen Nutzern abgegriffen, räumte der Konzern ein. Betroffen waren Namen, E-Mail-Adressen, Telefonnummern, Geburtsdaten, Passwörter sowie Sicherheitsfragen zur Feststellung der Identität der User. Bei lediglich einem Bereich gab Yahoo Entwarnung: Es gebe keinen Hinweis darauf, dass auch Kreditkarten- oder Bankkontendaten entwendet worden seien. Dennoch sprachen Experten vom bisher folgenschwersten Cyberdiebstahl bei einem E-Mail-Provider.

Kundendaten eines Seitensprungportals

2015 wurden besonders brisante Daten von Hackern gestohlen. Über 37 Millionen Datensätze der Seitensprung-Plattform Ashley Madison wurden erbeutet. Für den Anbieter wurde der Angriff dadurch nicht nur zum finanziellen Desaster. Denn durch die Meldung über den Hackerangriff, wurde auch das Geschäft des Unternehmens erst für die breite Masse öffentlich.

Kundenpasswörter gehackt

Im Mai 2014 gelang es Cyberangreifern sich Zugang zu Ebays Kundendatenbanken zu verschaffen. Mehr als 145 Millionen Datensätze wurden dabei gestohlen. Zu den sensiblen Daten der Kunden zählen deren E-Mail-Adressen, Usernamen und Passwörter. Bis heute ist nicht ganz geklärt, wer hinter dem Angriff steckte.

Mega-Hackerangriff auf JPMorgan

Die US-Großbank JPMorgan meldete im Oktober 2014, sie sei Opfer eines massiven Hackerangriffs geworden. Rund 76 Millionen Haushalte und sieben Millionen Unternehmen seien betroffen, teilte das Geldhaus mit. Demnach wurden Kundendaten wie Namen, Adressen, Telefonnummern und Email-Adressen von den Servern des Kreditinstituts entwendet. Doch gebe es keine Hinweise auf einen Diebstahl von Kontonummern, Geburtsdaten, Passwörtern oder Sozialversicherungsnummern. Zudem liege im Zusammenhang mit dem Leck kein ungewöhnlicher Kundenbetrug vor. In Zusammenarbeit mit der Polizei gehe die Bank dem Fall nach.

Ins Visier wurden laut dem Finanzinstitut nur Nutzer der Webseiten Chase.com und JPMorganOnline sowie der Anwendungen ChaseMobile und JPMorgan Mobile genommen. Entdeckt wurde die Cyberattacke Mitte August, sagte die Sprecherin von JPMorgan, Patricia Wexler. Dabei stellte sich heraus, dass die Sicherheitslücken schon seit Juni bestünden. Inzwischen seien die Zugriffswege jedoch identifiziert und geschlossen worden. Gefährdete Konten seien zudem deaktiviert und die Passwörter aller IT-Techniker geändert worden, versicherte Wexler. Ob JPMorgan weiß, wer hinter dem Hackerangriff steckt, wollte sie nicht sagen.

Apple und Facebook

Ebenfalls im Februar 2013 wurde Apple Opfer eines Hacker-Angriffs. Computer von Angestellten seien von den gleichen Angreifern heimgesucht worden, die auch Facebook ausspionieren wollten, hieß es. Am selben Tag wollte Apple ein Software-Update auf den Markt bringen, mit dem sich Kunden gegen das von den Hackern eingesetzte Programm schützen können. Einige Tage zuvor hatte Facebook bekanntgegeben, dass Laptops von Angestellten Ziel einer Attacke waren.

Unbekannte Hacker trieben im Februar 2013 ihr Unwesen beim Kurznachrichtendienst Twitter: Innerhalb von zwei Tagen kaperten sie die Konten von Burger King und Jeep. Im Fall des Autobauers erklärten die Hacker bei Twitter den Verkauf der Geländewagen-Marke an den Konkurrenten Cadillac. Bei Burger King hatte es geheißen, das Unternehmen gehöre jetzt zu McDonald's, „weil der Whopper gefloppt ist“.

News of the World

Im Juli 2012 entwickelten sich viele kleine Hackerangriffe zuerst zu einem Abhörskandal, dann zum Medienskandal und schließlich zu einem der größten Skandale Großbritanniens. Die Folge: Die britische Sonntagszeitung "News of the World" wurde eingestellt. Mitarbeiter der Zeitung hatten sich jahrelang in die Mails von Prominenten und Gewaltopfern gehackt, um Informationen daraus für ihre Berichterstattung zu nutzen. Als die illegalen Recherchemethoden im Sommer 2012 an die Öffentlichkeit kamen, wurde die Zeitung vom Markt genommen.

iOS-Kundendaten geklaut

Auch der US-Elektronikriese Apple blieb 2012 nicht verschont von Hackerangriffen: Rund 12 Million Daten des iPhone-Betriebssystems iOS wurden laut dem FBI von der Hackergruppe Antisec gestohlen. Darunter veröffentlichte das Hackerkollektiv über eine Million iOS-IDs, die auch persönliche Angaben zu den Besitzern enthielten.

Industrieanlagen

Die Meldung eines Hackerangriffs auf mehrere iranische Industrieanlagen ging im Juni 2012 um die Welt. Ein Virus namens Stuxnet übernahm zweitweise die Kontrolle über iranische Rechnersysteme und konnte diese systematisch sabotieren. Experten gingen damals davon aus, dass ein anderer Staat den Auftrag zu dieser Attacke gegeben haben könnten. Die große Gefahr von Viren wie Stuxnet wurde daraufhin unter dem Begriff "Cyberwar" immer wieder thematisiert. Der Grund: Solche Viren könnten ebenso gut Schiffe, Flughäfen, das Militär oder Telekommunikationssysteme angreifen und diese sabotieren, was schwerwiegende Folgen für das jeweilige Land haben könnte.

Bundesbehörden

Im Juli 2011 mussten Bundeskriminalamt, Bundespolizei und Zoll zugeben, dass Hacker es in ihr Fahndungssystem "Patras" geschafft hatten. Dieses System nutzen Behörden zur Überwachung potentieller Straftäter und Ermittler. Nachdem die Hacker der "No Name Crew" sich Zugang verschafft hatten, mussten BKA und Co. die Server zeitweise abschalten.

Sony

Kein Hackerangriff traf in Deutschland so viele Menschen wie der Angriff auf den japanischen Elektronikkonzern. Im April 2011 stahlen Hacker die Daten von 75 Millionen Nutzern des Playstation-Netzwerks. Dadurch hatten sie nicht nur Zugriff zu Mail- und Postadressen, sondern konnten auch auf deren Kreditkartenangaben zugreifen. Sony schaltete das Netzwerk ab, einen Monat blieb es offline. Die "Los Angeles Times" berichtete, dass Sony den Schaden auf 172 Millionen Dollar schätzte.

Kreditkarten

Nachdem Visa und Mastercard der Plattform WikiLeaks im Dezember 2010 die Konten sperrten, stürzte sich die Hackergemeinschaft Anonymous auf die Geldinstitute. Die Seiten der Kreditkartenanbieter waren zeitweise nicht erreichbar.

Estland

"Denial of Service" meldeten 2007 zahlreiche Computer in Estland - wochenlang. Dahinter steckte ein Hackerangriff auf die estnische Infrastruktur. Hacker hatten Regierungsrechner und Systeme von verschiedenen Unternehmen und Banken durch eine Flut von E-Mails überlastet. Internetseiten von Ministerien, dem Parlament, Medienhäusern und Geldinstituten waren nicht erreichbar. Sogar Notfallrufnummern und Bankautomaten funktionierten nicht mehr. Bis heute ist unklar, wer hinter der Attacke steckte.

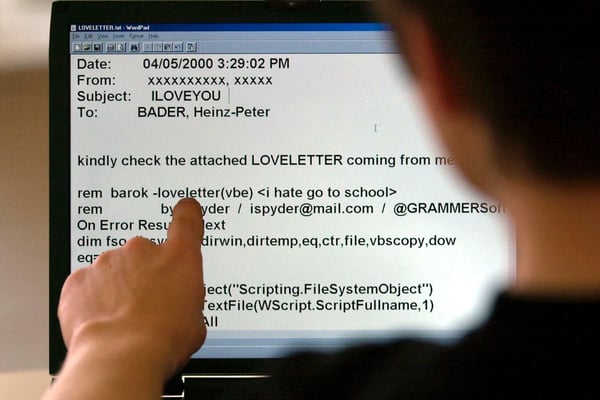

ILOVEYOU

Unmittelbar nach der Jahrtausendwende flutete ein Virus aus Südostasien die digitale Welt. Ein Virus namens ILOVEYOU versendete sich von alleine, indem es auf sämtliche gespeicherte Kontakte eines Mailpostfaches zurückgriff. Die Menge an Nachrichten überlastete weltweit die Server, sodass der E-Mail-Verkehr zeitweise zum Erliegen kam. Eine zweite Version des Virus zerstörte dann sogar Dateien auf dem Rechner. Wer genau hinter dem Virus steckte, ist bis heute nicht geklärt.

Der berühmteste Hacker des 20. Jahrhunderts

Der Amerikaner Kevin Mitnick sorgte in den Neunzigerjahren für Aufmerksamkeit, als er sich mehr als zwei Monate eine Cyber-Jagd mit einem japanischen Sicherheitsexperten lieferte. Mitnick hatte sich zuvor in die Computersysteme von Softwareunternehmen und Telefongesellschaften gehackt und die Konten seiner Opfer geleert. Für die Unternehmen entstanden Schäden in Millionenhöhe. Nachdem Mitnick es bei dem Japaner versuchte, startete dieser eine Verfolgungsjagd und deckte nach einigen Wochen Mitnicks Identität auf. Der Hacker landete daraufhin im Gefängnis. Als er 2000 entlassen wurde, bekam der wohl berühmteste Hacker des vergangenen Jahrhunderts einen adäquaten Job. Er arbeitet heute als Sicherheitsexperte.

Alleine der Verschlüsselungstrojaner Cryptowall haben in den USA zwischen Sommer 2014 und 2015 mindestens 18 Millionen Dollar an Schäden verursacht zitiert der britische IT-Sicherheitsdienstleister Sophos die US-Bundespolizei FBI. Trotz der offenbar aussichtslosen Lage für Betroffene raten alle Experten dringend davon ab, auf die Forderung der Erpresser einzugehen.

"Es gibt keine Garantie, dass die Kriminellen auch wirklich Wort halten und den für das Entschlüsseln der Dateien benötigten Schlüssel dem Opfer tatsächlich zu-senden", schreibt heißt es etwa aus der Schweiz. Und auch G-Data-Mann Urbanski warnt: "Im Grunde finanzieren die Erpressen mit ihrer Lösegeldzahlung nur die Entwicklung neuer, noch wirksamerer Angriffe."

Um also nicht im Nachhinein zur Zahlung gezwungen zu sein, müssen Privatleute, Unternehmen und Behörden vorsorgen. Das aber tun die nur zum Teil. Während regelmäßige Backups geschäftskritischer Datenbanken, E-Mail-Postfächer oder auch von Produktionssystemen zumindest in großen Unternehmen und Behörden inzwischen die Regel sind, hapert es gerade bei Mittelständlern allzu oft daran, weil dort IT nicht zur Kernkompetenz im Unternehmen gehört.

Die größten Gefahren für Privat-PCs

Noch schlechter sieht es im privaten Umfeld aus. Zwar nutzen heute immer mehr Menschen auch ihren Privat-PCs Virenschutz- und Firewall-Software. Doch ein regelmäßiges Backup des E-Mail-Eingangs, des digitalen Fotoalbums, der Musiksammlung oder der Finanz- und Steuersoftware haben noch immer die wenigsten Privatleute konfiguriert.

Dazu kommt (wie übrigens auch in vielen Unternehmen) ein oft erschreckend lässiger Umgang mit Programmupdates. Ein Mal einen Virenschutz oder eine Firewall zu installieren, aber keine Aktualisierungen mehr zu laden, ist auf Dauer kaum weniger nutzlos, als gar keine Schutzprogramme auf den Rechner zu laden.

Nicht minder riskant ist, Anwendungsprogramme oder Software-Werkzeuge nicht fortwährend zu aktualisieren. Egal ob Web-Browser oder Multimedia-Software, bei jeglichen Programmen tauchen fortwährend Sicherheitslücken auf, die Hacker sich zunutze machen, um die Rechner anzugreifen. Wer hier nicht ständig die aktuellen Softwareversionen installiert, erleichtert den Hacker unnötig das Geschäft.

Vorsicht vor dem Zeigefinger

Doch selbst wenn alle Anwendungen aktuell, der Virenschutz auf dem neusten Stand und die Firewall geschärft ist - Fälle wie zuletzt die beim LVR oder den Funke-Medien machen deutlich, wie sensibel PC-Nutzer mit den Nachrichten in ihrem Posteingang umgehen müssen.

"Die größte Gefahr für den PC ist immer der Zeigefinger des Nutzers an der Maus", lautet ein alter, aber unverändert richtiger Merksatz der IT-Experten zur Gefahrenabwehr am Rechner.

Und das gilt gerade bei der aktuellen E-Mail-Flut von Verschlüsselungstrojanern.

Das Schadprogramm ist, soviel scheint nach den Vorfällen der vergangenen Woche klar, wohl vorrangig in einem als komprimierte ZIP-Datei getarnten E-Mail-Anhang auf die Rechner gelangt, der dann beim Öffnen einen automatisch ausführbaren Programmcode aktiviert habe.

Entsprechend eindeutig ist die Warnung der Experten, dass Dateianhänge nur mit größter Vorsicht und reichlich Skepsis geöffnet werden sollten.

Umgekehrt heißt das, dass E-Mail-Inhalte nur dann als vergleichsweise unproblematisch gelten, wenn alle drei folgenden Kriterien zutreffen:

Ist klar, dass die Nachricht wirklich vom angegebenen Absender kommt? Vorsicht: Die Anzeige von Absendernamen in der Kopfzeile von E-Mails lassen sich beliebig fälschen, daher unbedingt den vorgeblichen Namen mit der tatsächlichen Absender-Adresse abgleichen.

Passen die Nachricht und ihr Anhang in Form, Struktur und Sprache zu mit den bisherigen Kommunikationsgewohnheiten? Vorsicht: Stimmt die Anrede plötzlich nicht mehr, fehlt in üblicherweise persönlich formulierte Nachrichten plötzlich die Anrede, oder ist die E-Mail im sonst deutschsprachigen Austausch plötzlich fremdsprachig verfasst, gilt erhöhte Vorsicht.

Verbirgt sich im Anhang der E-Mail keine kritische, weil potenziell ausführbare Datei, die unter anderem die Endungen .bat, .com, .exe, .js, .scr oder .vbs haben kann? Vorsicht: Wie Word-Dokumente (.doc/.docx) können auch Excel-Dateien (.xls/xlsx) oder auch .pdf-Dokumente Schadcode enthalten.

Teilweise haben Dateianhänge zur Tarnung außerdem zwei Endungen - also etwa Rechnung.pdf.exe. Auf eine im Grunde übliche Dokumenten-Endung folgt dann noch ein Kürzel, das auf gefährlichen, ausführbaren Programm-Code schließen lässt.

Ein Backup gehört getrennt gesichert

Weil aber auch all diese Vorsichtsmaßnahmen im ungünstigsten aller Fälle nicht vor digitalem Schädlingsbefall schützt - und zwar egal, ob mit Ransomware wie TeslaCrypt & Co, oder sonst einer Schad-Software -, raten alle Experten zur konsequenten, regelmäßigen Sicherung aller wichtigen Daten.

Und zwar auf einem externen Speicher, denn die Trojaner breiten sich automatisch übers Netzwerk aus und greifen auch Dateien auf angeschlossenen Computern an.

Die tägliche, wöchentliche oder wenigstens monatliche Sicherung des PC-Systems oder zumindest aller relevanten Daten gehört also getrennt gelagert. Entweder auf eine externe Festplatte, die - außer beim Backup selbst - nicht mit dem PC verbunden ist, oder in einen externen Online-Datensafe bei einem der einschlägigen Internet-Anbieter von 1&1 über Google Drive bis Microsoft OneDrive.

Dann nämlich verlieren TeslaCrypt & Co. viel von ihrem Schrecken und Bedrohungspotenzial. Mit Hilfe moderner Computerschutz-Programme lassen sich die Schädlinge nicht nur wieder spurlos vom Rechner löschen. Auch die vom Trojaner verschlüsselten Dateien lassen sich einfach wieder durch die Ursprungsdateien aus dem Backup ersetzen.