Smartphone-Hacks: Wie man den Feind in der Tasche bekämpft

Regelmäßig taucht neue Schad-Software auf, die sich gegen Smartphones richtet.

Fast täglich erscheinen neue Meldungen zur (Un-)Sicherheit mobiler Geräte, die bisweilen geradezu als Einfallstore für Angreifer, Malware und unerwünschte Anwendungen erscheinen. Gleichzeitig benutzt fast jeder Mensch ein solches Gerät im Alltag. Sicher, diverse „Verteidigungsstrategien“ werden immer wieder vorgebracht, obgleich ihr Nutzen mehr als zweifelhaft ist. Hinter jeder Strategie steckt ein bestimmter Typ Anwender/in, deren Reaktion auf Fragen nach der Sicherheit interessante Einblicke liefert.

Verweigerer

Da wäre zunächst der Verweigerer. Stolz zeigt er das altmodische Tastenhandy aus den frühen 2000er Jahren, das gehegt und gepflegt wird. „Man kann damit nur telefonieren! Sonst nichts!“ ist die Botschaft, die vollständige Sicherheit suggeriert.

In der Tat, man kann damit gegebenenfalls nur telefonieren. Weniger bekannt ist die Tatsache, dass schon seit etwa 2002 auch Nahfeldkommunikation über Bluetooth, wenig später auch über WLAN möglich ist – mit allen Risiken. Denn auch abgefangene SMS-Nachrichten können Aufschlüsse über den Verweigerer geben.

Nicht umsonst existiert selbst für sehr alte Gerätetypen meist frei verfügbare Software, um das alte Schätzchen per USB-Kabel mit einem Laptop zu verbinden und alte Daten auf ein neues Gerät zu übertragen. Wieso also sollte dies nicht auch drahtlos funktionieren? Antwort: es funktioniert durchaus, und das macht auch den Verweigerer höchst verwundbar.

Auenland-Bewohner

Wenden wir uns nun der zweiten Kategorie zu: dem Auenland-Bewohner. Entspannt schweift sein Blick über den Golfplatz, bevor er abschließend erklärt, doch vollkommen uninteressant zu sein. Sein Gerät sei ein offenes Buch, denn da sei ja nichts Wertvolles zu holen. Schutzmechanismen seien völlig überflüssig, zumal ja die Geheimdienste dieser Welt ohnehin Zugriff auf alle Geräte hätten; aber man habe ja auch ein reines Gewissen.

Nun, dem „Herrn der Ringe“ ist zu entnehmen, dass die Bewohner des Auenlands alles andere als unbeobachtet waren. In der Welt der heutigen Mobilgeräte droht sogar noch mehr Ungemach als das Auge Mordors.

Vor dem Download: Kommentare lesen und Rechte hinterfragen

Wenn eine App mehr wissen will, als sie sollte, finden sich darüber recht schnell Kommentare im Appstore. Außerdem sollte sich jeder Nutzer vor dem Download fragen, ob ein einfaches Programm wie eine Taschenlampen-App wirklich auch die Positionsdaten per GPS erfassen muss – oder ob es ihr nicht nur darum geht, Daten zu sammeln und weiter zu reichen.

Auf die IMEI-Nummer achten

Dank der International-Mobile-Equipment-Identity-Nummer (IMEI-Nummer) lässt sich der Handybesitzer über den Provider eindeutig zuordnen. Dann können die neugierige Apps zu den gesammelten Daten auch die Identität dahinter zuordnen. Bei Android heißt das Rech,t die IMEI-Nummer herauszufinden "Telefonstatuts lesen und identifizieren".

Clueful Privacy Advisor

Download oder kein Download? Bei dieser Frage hilft die App Clueful Privacy Advisor. Dank einer Online-Datenbank, auf die sie zugreift, gibt sie darüber Auskunft, von welchen Apps ein niedriges, moderates oder hohes Risiko für die Privatsphäre ausgeht.

RedPhone

Die NSA überwacht außer dem Internet, auch Telefonate. Wer nicht will, dass jemand mithört kann mit der App RedPhone abhörsichere Internettelefonate zwischen Android-Handys führen.

SilentPhone

Außer Telefonaten verschlüsselt SilentPhone auch Textnachrichten und Mails.

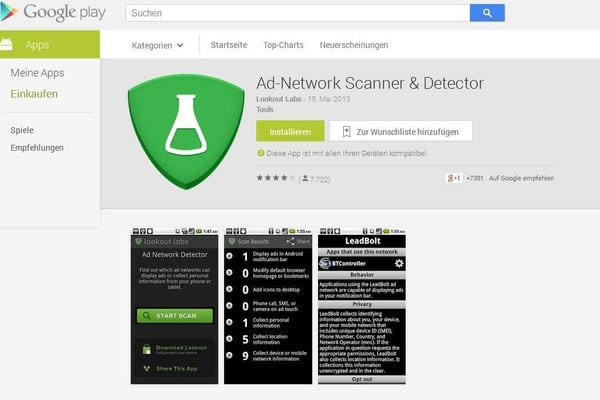

Ad Network Scanner & Detector

Viele App-Betreiber sind Mitglied in sogenannten Werbenetzwerken, die das Nutzungsverhalten erfassen. Der Ad Network Scanner & Detector untersucht Apps auf Komponenten von 35 Werbenetzwerken. Nach dem Scan listet die App die aktiven Werbenetze mit Informationen dazu auf, wie die Netze funktionieren und welche Daten sie sammeln. Der Vorteil: Das Programm entdeckt nicht nur Schnüffel-Apps, sondern bietet mit der Opt-Out-Funktion auch an, das Datensammeln einer App für Werbezwecke abzustellen.

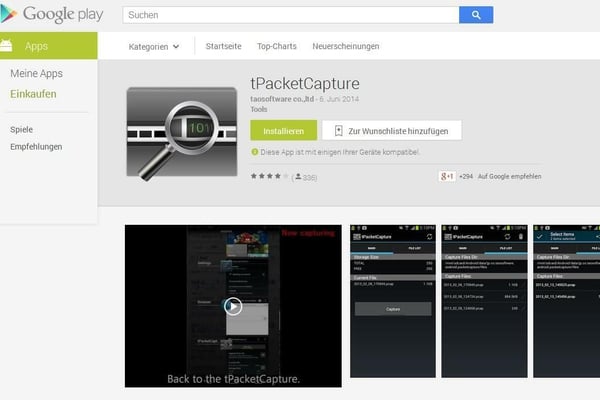

tPacketCapture

Die App schneidet den Datenverkehr von Apps mit und wertet ihn aus. So testet sie, welche Programme auf dem Smartphone besonders neugierig sind.

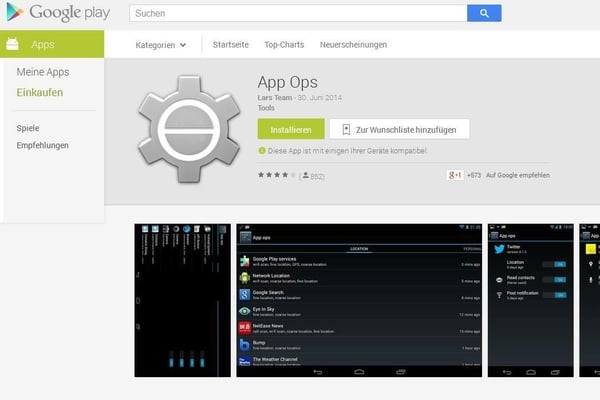

App Ops

Die Schnüffler sind identifiziert und was nun? Mit App Ops lassen sich bei Android gezielt Berechtigungen von Apps entziehen.

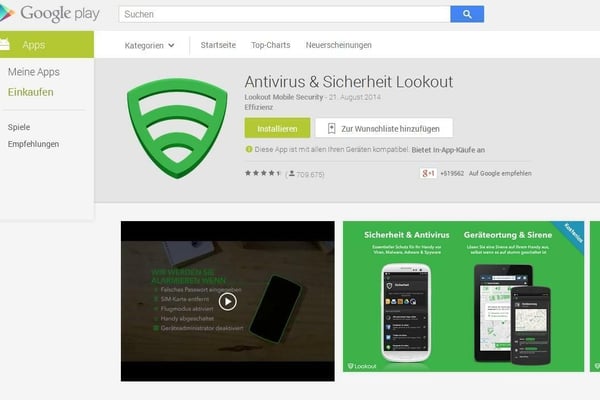

Lookout Mobile Security

Dieses Antivirenprogramm bietet in seiner Android-Basisversion die sogenannte „Lock Cam“-Funktion an, die keine Spionage-Programme, sondern „echte“ Spione enttarnt, die nach dem Handy greifen. Sobald das Kennwort oder das Entsperrmuster für den Bildschirm drei mal falsch hintereiander eingegeben wird, schießt die Kamera ein Foto des Schnüfflers und schickt es per Mail an den Handybesitzer.

Looky-Looky

Ausgefallener schützt und enttarnt die App Looky-Looky neugierige Partner, Freunde oder Verwandte, die sich uneralubt das Handy schnappen. Drei Überwachungsmodi schützen dabei vor ungewollten Zugriffen. Beim Modus „Verwirrung“ wird ein falscher Screenshot des Homebildschirms gezeigt. Sobald sich daran jemand zu schaffen macht, schießt die Kamera ein Foto des Schnüfflers. Außerdem zeichnet das Programm alle Berührungen auf, damit der Handybesitzer später nachvollziehen kann, was sich die Person ansehen wollte. Im Modus „Abschreckung“ ertönt zusätzlich ein Alarmton, im Modus „Konfrontation“ wird eine Videobotschaft für den Spion abgespielt.

Ungeschützte Geräte werden häufig – ohne Wissen des zuständigen Auenlandbewohners – in Angriffswaffen verwandelt, die von kriminellen Attacken auf andere Geräte bis hin zur strafwürdigen Datenweiterleitung fast alles tun, was verboten und schädlich ist. Der Besitzer haftet deliktisch oder zumindest als sogenannter Mitstörer. Betrachtet man die reine Leistungsfähigkeit der meisten Geräte und die vom Provider bereitgestellte Übertragungsgeschwindigkeit, so lässt sich der Datenbestand eines mittelständischen Unternehmens in wenigen Minuten unbemerkt durchleiten.

Tragische Helden

Zur dritten Kategorie zählen häufig jene, die kraft Position und Arbeitslast als Führungskräfte, Vorstände, Aufsichtsräte und dergleichen fungieren: der tragische Held. Stets mit neuester Technik ausgestattet ist er ein Gefangener seiner Gewohnheiten, zumal der getaktete Tagesablauf auch gar nichts anderes zulässt. Die Bedienung des Mobilgeräts erfolgt exakt so, wie es dem tragischen Helden gezeigt wurde, denn er verwendet das Gerät als Mail-Leser, SMS-Leser, Kalender-Leser und dergleichen.

Bisweilen nutzt der tragische Held das Mobilgerät tatsächlich auch, um Telefongespräche zu führen, aber nur kurz.

Risiken, Bedrohungen, seltsames Verhalten des Geräts oder andere Auffälligkeiten werden selbstverständlich sofort delegiert, denn dafür hat man eine IT-Abteilung und einen Support. Nun, wie im griechischen Drama der Antike schwebt der tragische Held zwischen Verschärfung und Katastrophe. Selbst krasse Eingriffe werden erst offenkundig, wenn das Gerät augenscheinlich nicht mehr funktioniert – angesichts der exponierten Position des tragischen Helden dürfte bis zu diesem Zeitpunkt allerdings schon so viel passiert sein, dass gegebenenfalls das Unternehmen auf dem Spiel steht.

Gerätehersteller und Mobilfunkanbieter haben sich ebenso wie die großen Informationsunternehmen auf diese Nutzerkategorien eingestellt. Im Vordergrund stehen die Bequemlichkeit, die Leichtigkeit der Bedienung und die spielerische Nutzung von Inhalten. Sicherheit im engeren und weiteren Sinne ist nicht unbedingt Teil des Spiels.

Die Hersteller und Inverkehrbringer überlassen dieses Feld kommerziellen Drittanbietern, die Unternehmenslösungen für das sogenannte Mobile Device Management offerieren. Wer in der Praxis mit solchen Lösungen lebt, kann allerdings bestätigen, dass diese immer einen Kompromiss zwischen einfacher Nutzung und Sicherheit verlangen. Nicht nur Politikerinnen und Politiker nutzen dann gerne auch einmal den bequemen – und unsicheren – Weg zum Ziel, nebst den in der Presse veröffentlichten Konsequenzen.

Auf mehr als neun von zehn Geräten finden sich in der Praxis Anwendungen, die vom Gerätehersteller oder anderen Anbietern mit hoher Geschwindigkeit und „speed to market“ im Auge entwickelt wurden. Eine nähere Untersuchung dieser kleinen Programme zeigt sowohl ihre Lücken als auch ihren nahezu grenzenlosen Datenhunger. Die in den Medien bekannt gewordene „Flashlight“-Applikation ist nur ein Beispiel dafür, was im Bordvorrat eines im Werkszustand ausgelieferten Mobilgeräts verborgen liegt.

iPhone 6s

Das Apple-Gerät gilt vielen trotz der starken Android-Konkurrenz noch immer als Maßstab. Für den Herbst des Jahres steht Nachwuchs ins Haus. Am 9. September hat Apple neue Geräte enthüllt: unter anderem das schnellere iPhone 6s mit der neuen Display-Technik "3D Touch". Die Displays erkennen jetzt auch die Stärke des Drucks. Damit kann man sich zum Beispiel durch Antippen zusätzliche Informationen anzeigen lassen. Außerdem gibt es bessere Kameras und schnellere Chips.

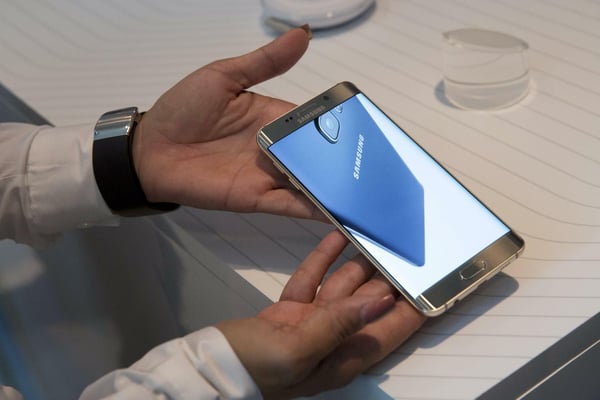

Samsung Galaxy S 6 edge+

Mit dem neuen Samsung-Smartphone S6 edge+ legt Samsung nur wenige Monate nach dem Verkaufsstart seines Spitzen-Smartphones Galaxy S6 edge mit dem verbesserten und größeren Modell nach. Das Galaxy S6 Edge+ soll in dem heiß umkämpften Markt vor allem mit mehr Funktionen für Video-Aufnahmen, einer besseren Audio-Wiedergabe und einer kürzeren Ladezeit punkten. Zudem lassen sich am gebogenen Rand nun auch bis zu fünf häufig genutzte Apps ablegen. Das Gerät mit Googles aktuellem Android-System Lollipop (5.1) und einer Bildschirmdiagonale von nun 5,7 Zoll (5,1 Zoll beim Vorgängermodell) soll in Deutschland am 4. September für 799 Euro in den Handel kommen.

Sonys Z5-Serie

Keine drei Monate nachdem Sony das Xperia Z3+ in den Handel gebracht hat, zeigen die Japaner auf der diesjährigen IFA in Berlin ihr neuestes Android-Flaggschiff. Mit einem 5,2-Zoll-Display in Full-HD-Auflösung, einer 23-Megapixel-Kamera, Android 5.1., Snapdragon 810 und 3 GB RAM macht das Xperia Z5 da weiter, wo sein Vorgänger aufgehört hat: High-End-Technik in einem kantigen, wasser- und staubgeschützen Metallgehäuse.

Bereits seit ein paar Jahren wird Sonys Z-Reihe durch eine kleinere, preiswerte Variante der Flaggschiff-Modelle ergänzt. Im Gegensatz zu Samsung, HTC und anderen Herstellern sind diese "Compact"-Varianten technisch fast so gut ausgestattet wie die großen. Neben einem kleineren, etwas niedriger auflösenden 4,6-Zoll-HD-Display und 2 GB RAM bietet das "Z5c" identische Spezifikationen.

Seit diesem Jahr wird das Duo durch eine Premium-Variante erweitert, welches Inhalte in Ultra-HD-Auflösung anzeigt. Das weltweit erste Smartphone mit 4k-Auflösung soll im November für stolze 800 Euro in den Handel kommen, während das Z5 mit 699 Euro und die Compact-Variante mit 549 Euro zu Buche schlägt.

Huawei Mate S

Mit dem Mate S hat Huawei auf der IFA in Berlin ein Luxus-Phablet vorgelegt, das mit seinem schlanken Metallgehäuse, geschwungener Rückseite, einem brillantem Display in Full-HD-Auflösung und Fingerabdruckscanner als Kampfansage in Richtung Apple verstanden werden kann: Das Flaggschiff wird nämlich erstmals mit einem druckempfindlichen Display ausgestattet, das unter anderem auch in Apples neuem Smartphone zum Einsatz kommen soll. So reagiert das 5,5-Zoll-Display unterschiedlich auf leichte oder feste Berührungen. Mit dem "Force Touch" genannten Display hat der chinesische Hersteller bereits eine wichtige Technologie des kommenden iPhone 6s vorweg genommen. Huaweis Android-Gerät soll in der günstigeren 32-Gigabyte-Fassung 649 Euro kosten und ab September vorstellbar sein. Der Verkauf startet pünktlich zum Weihnachtsgeschäft.

Samsung Galaxy Note 5

Auch sein "Phablet" Galaxy Note - eine Kreuzung aus (Smart)-Phone und Tablet mit Bedienung per Stift - hat der Konzern aufgepeppt und kündigte als Nachfolgemodell das Galaxy Note 5 an. (Im Bild rechts zu sehen, links das edge+.) Das Gerät, das die gleiche Bildschirmgröße wie das S6 Edge+ hat, wird aber vorerst nur in Nordamerika und in asiatischen Schlüsselmärkten in den Handel kommen.

Samsung Galaxy S 6 edge

Das Original-Edge feierte im Frühjahr Prämiere. Auffälligstes Merkmal im Vergleich zur Schwester S6: Der zum Rand hin gewölbte Bildschirm. Wie gut sich die beiden Geräte verkauft haben, ist nicht klar. Samsung selbst schweigt. Branchenkenner gehen jedoch davon aus, dass die Verkaufszahlen hinter den Erwartungen geblieben sind, denn die Konkurrenz schläft nicht.

Motorola Moto X

Von seinem neuaufgelegten Flaggschiff vertreibt Motorola im Herbst 2015 zwei Varianten. Das Moto-X-Style (Bild) zielt dabei auf eine kaufkräftige, modebewusste Kundenschicht. Das Smartphone hat ein 5,7-Zoll-Display, einen Akku, der sehr schnell auflädt, und reichlich Power (Qualcomm Snapdragon 808 Chipsatz, 1,8 Ghz, Hexacore-Prozessor, 3 GB RAM). Besonderes Alleinstellungsmerkmal: Über das Onlinetool Moto Maker lassen sich das Design und die Farbe anpassen. Für die Rückseite gibt es eine Auswahl von mehreren Materialien: Leder, Echtholz und Kunststoff. Wer das X-Style individualisieren will, zahlt bis zu 529 Euro.

Günstiger ist die Variante Moto-X-Play (429 Euro für die 32-GB-Variante). Sie ist eine Mischung zwischen dem X-Style und dem Mittelklasse-Smartphone Moto-G. Play-Kunden bekommen weniger hochwertige Materialien und müssen auf die vielen Individualisierungen verzichten. Dafür soll das Gerät mit seinem sehr ausdauernden Akku überzeugen.

Motorola Moto G

Mit der dritten Generation des Mittelklasse-Smartphones zielt Motorola auf die preissensiblen Kunden Preis. Die bekommen für 230 Euro aufwärts laut Fachtest ein gutes Gerät mit wasserdichtem Gehäuse, guter Sprachqualität und einigen Individualisierungsmöglichkeiten.

HTC One M9

Schon im Frühjahr stellte HTC das One M9 vor - eindeutig das Premiumprodukt (Preis: rund 720 Euro) im reichlich unübersichtlichen Portfolio des taiwanischen Herstellers. Auch weil die Verkaufszahlen der aktuellen Auflage des Flaggschiffs hinter den Erwartungen blieben arbeitet HTC derzeit unter anderem an einer Neuauflage des Geräts - mit besserer Kamera und anderem Prozessor.

OnePlus 2

Schon mit seinem Erstling sorgte der chinesische, bis dato unbekannte Hersteller für Furore. Die Geräte zeigten eine sehr gute Leistung zu einem vergleichsweise gemäßigten Preis. So machten sie den großen Hersteller den ein oder anderen Premiumkunden abspenstig. Auch das OnePlus 2 überzeugt laut ersten Testberichten mit dieser Kombination (3 GByte RAM, 16 GByte Speicher ab 340 Euro), kann aber nicht jeden Highend-Nutzer zufriedenstellen.

Lumia 940

Das Lumia 940 (5,2 Zoll) und die größere Variante Lumia 940 XL (angeblich stolze 5,7 Zoll) sollen die ersten Smartphone-Spitzenmodelle mit dem neuen Betriebssystem Windows 10 Mobile werden. (Das Bild zeigt die Vorgängermodelle 830 und 730) Entsprechend wartet das Lumia mit einer neuen Oberfläche und der Continuum genannten Funktion auf, durch die das Smartphone zum Desktop-Ersatz wird. Die Smartphone-Variante des neuen, seit Sommer ausgerollten Windows 10, soll offiziell im Herbst kommen.

LG G4 und G4s

Schon im Mai hat LG Electronics sein neues Flaggschiff G4 auf den Markt gebracht. Punkten wollen die Koreaner etwa mit einer innovativen Kamera, die 80 Prozent mehr Licht auf den Bildsensor leitet als beim Vorgänger-Modell. 16 Megapixel Auflösung und ein weiterentwickelter Bildstabilisator sollen für hochwertige Fotos sorgen. Für gute Selfies ist eine acht MP Frontkamera verbaut. Damit dafür auch genügend Speicherplatz zur Verfügung steht, kommt das LG 4 mit 32 GB internem Speicher daher, der durch eine MicroSD-Karte auf bis zu zwei Terabyte erweitert werden kann. Der Bildschirm ist 5,5 Zoll groß und soll deutlich heller und kontraststärker sein, als das Vorgängermodell, zudem bietet er laut LG eine bessere Farbtreue und Berührungsempfindlichkeit. Pluspunkt: Der Akku ist austauschbar, er bringt 3000 mAh Leistung. Als Prozessor ist ein 808 Snapdragon an Bord.

Das Gerät wird in verschiedenen Materialien erhältlich sein: Es gibt eine Leder-Variante und eine Ceramic-Version jeweils in mehreren Farben.

Auf der diesjährigen IFA in Berlin haben die Südkoreaner erstmals den "kleinen" Bruder des 5,5-Zoll großen Flaggschiffs vorgestellt. Das G4s will mit einem 5,2 Zoll großen Full-HD-Display, Qualcomms Snapdragon 615 und 1,5 GB RAM überzeugen. Die Kamera auf der Rückseite setzt mit Laser-Fokus und automatischem Weißabgleich auf die gleiche Technologie wie das G4. Den genauen Preis hat LG noch nicht bekanntgegeben.

Wie also mit dem „Feind in der eigenen Tasche“ umgehen? Verweigerung ist keine Lösung, zumal ältere Geräte bis auf einige Senioren-Handys aussterben. Das Auenland ist bei näherem Hinsehen ein recht ungemütlicher Ort, zumindest juristisch. Tragische Helden müssten schon aus eigenem Interesse darüber nachdenken, ob sie das Berufsleben nach Art einer antiken Tragödie beenden müssen, oder ob es vielleicht doch einen anderen Ausweg gibt.

Die Antwort ist erschreckend einfach: ohne eigene Initiative des Nutzers sind sämtliche Maßnahmen nutzlos, die über zentrale Verteilungsmechanismen oder ausgefeilte Kontrollsysteme auf Geräte einwirken sollen. In dem Masse, wie sich die Leistung und Intelligenz heutiger Mobilgeräte vervielfacht hat, muss auch die Sicherheit zu einer persönlichen Aufgabe werden, ähnlich wie der sicherheitsbewusste Umgang mit dem Eigenheim.

Mit einigen goldenen Regeln ist es dabei nicht getan. Vielmehr ist eine sinnvolle Strategie gefragt, um möglichen Angreifern das Leben so schwer wie möglich zu machen. Die nachfolgenden Schritte lassen sich in ungefähr einer Stunde erledigen, sind also durchaus machbar.

Schritt 1: Was genau ist auf dem Mobilgerät vorhanden? Was wird tatsächlich gebraucht?

Ausgeliefert werden moderne Mobilgeräte mit deutlich über hundert Anwendungen, deren Nutzen an sich äußerst zweifelhaft ist. Nur sehr wenige davon werden tatsächlich benötigt, und den Rest kann man getrost verwerfen. Je nach Betriebssystem reicht ein Blick in die „Einstellungen“, Unterpunkt „Anwendungen“ aus, um Stück für Stück den Ballast abzuwerfen. Allein dieser Schritt hilft meistens dabei, bis zu 60 Prozent der Sicherheitsrisiken zu beseitigen.

Schritt 2: Wie sicher sind die übrigen Dinge?

Am Ende der Säuberungsaktion bleiben Anwendungen, die ohne Zweifel gebraucht werden. Mail, SMS, Kalender und dergleichen müssen jedoch nicht sicher sein. Hier helfen kleine Handreichungen wie das Werkzeug CheckAp (Swisscom), die den Anwendungsvorrat anhand bekannter Daten analysieren und auf Sicherheitslücken überprüfen.

Praktischerweise bieten die kleinen Helferlein auch sichere Alternativen zu bedenklichen Anwendungen an. Diese Empfehlungen sollte man im Zweifel eher übernehmen. Nach sehr kurzer Zeit kann beispielsweise ein notorisch unsicherer Web-Browser durch ein vertrauenswürdiges Produkt ersetzt werden. SMS werden nun über ein unbedenkliches App verwaltet, und eher sicherheitsbewusste Naturen entscheiden sich für eine Einmalinvestition von 1,99 Euro für das bekannte Threema-Tool, das vollständig sicheres Messaging erlaubt.

Mail-Nutzer mit dem Wunsch nach starker Verschlüsselung können vom bordeigenen Mail-App problemlos auf Lösungen wie K9-Mail umsteigen und dann die vom Laptop bekannten Verfahren mit S/MIME oder PGP verwenden, um einzelne Mails zu signieren und/oder zu verschlüsseln. Auf keinen Fall fehlen darf die zusätzliche Installation eines Antivirenpakets. Entsprechende Lösungen sind in den jeweiligen App-Stores kostenfrei verfügbar.

Schritt für Schritt entsteht so eine Umgebung, in der bewährte und durch breite Nutzerschichten verwendete „sichere“ Anwendungen die Original-Apps ersetzen. Sicherlich kann man dieses Spiel mit etwas Aufwand auch auf systemeigene Dienste und Applikationen ausweiten. Dies sollte aber mit dem notwendigen Sachverstand begleitet werden, um nicht versehentlich wichtige Komponenten des Betriebssystems in die ewigen Jagdgründe zu schicken.

Schritt 3: Wie werde ich unsichtbar?

Im Interesse einer möglichst störungsfreien Verbindung neigen viele Geräte dazu, sich vertrauensvoll mit allem zu verbinden, was sich in der Nähe aufhält. „Nähe“ kann dabei durchaus einmal 20 Meter Entfernung bedeuten. WLAN, Bluetooth und NFC sind sehr vielseitige Verbindungen, und das wissen auch potenzielle Angreifer. Die Lösung liegt darin, als Nutzer die Kontrolle zu übernehmen.

Wiederum finden sich in den „Einstellungen“ die entsprechenden Einträge für drahtlose Netzwerkverbindungen (hier lässt sich die Sichtbarkeit und die automatische Verbindung bequem abstellen), Bluetooth-Verbindungen (benötigt werden eigentlich nur die Verbindungen zu etwaigen Kopfhörern oder Freisprechanlagen) und Nahfeldverbindungen (NFC; bisher gibt es nur wenige praktische Gründe, das überhaupt einzusetzen). Der GPS-Dienst sollte aus begreiflichen Gründen nur dann aktiv bleiben, wenn man ihn tatsächlich verwendet.

In Meetings hat das Smartphone Pause

Viele Handynutzer haben auch in beruflichen Konferenzen ihr Smartphone im Blick, wie eine Umfrage des IT-Verbands Bitkom zeigt. Demnach schaut gut ein Drittel (36 Prozent) der berufstätigen Smartphone-Besitzer auch während Meetings auf das Handy. Viele pflegen während des Meetings ihre private Kommunikation: Gut jeder vierte Smartphone-Besitzer (27 Prozent) gab an, in Konferenzen private E-Mails, Facebook- oder WhatsApp-Nachrichten zu lesen. 11 Prozent spielen Handyspiele wie Quizduell und 6 Prozent schauen Sportergebnisse nach. Für den Bitkom ist das ein Zeichen, dass die sozialen Normen rund um den Smartphone-Gebrauch noch nicht festgelegt sind. Bei den meisten Kollegen kommt die Handynutzung während Konferenzen nicht gut an, viele finden es einfach unhöflich.

Eine reale Person hat immer Vorrang

Die Regel ist ebenso banal, wie sie im Surf-Eifer schnell in Vergessenheit gerät. In dem Moment, in dem zwei oder mehrere Menschen beisammen sitzen, gehört das Smartphone ausgeschaltet. Der Einzelne sollte realen Personen mehr Aufmerksamkeit schenken als dem Gadget in der eigenen Hand.

Klingeltöne machen Leute

Der richtige, DEZENTE Klingelton ist ebenso wichtig wie die passende Email-Adresse. Bitte max.mustermann@gmx.de statt Schnurzelpurzel78@t-online.de. Und keine nervigen Technobeats oder "Du bist mein Schnuffel"-Songs als Klingelton.

Mit dem Smartphone im Restaurant

Egal ob bei einem privaten Abendessen oder einem Businesslunch, manchmal möchte man das Smartphone einfach in Reichweite haben. Stellen Sie es in diesem Fällen aber auf Vibrationsalarm um und legen Sie den Display nach unten auf den Tisch. Bei einem eingehenden Anruf gehört es sich laut Knigge den Raum zu verlassen. Allerdings sollte das Telefonat dann nicht länger als ein Toilettengang dauern, um die andere Person nicht unnötig lange warten zu lassen.

Das Smartphone im Schlafzimmer

Eigentlich spricht nichts dagegen, das Smartphone auch im Schlafzimmer liegen zu haben. Wer sich den Raum jedoch mit seinem Partner teilt, sollte das Telefon nachts auf den Flugmodus umschalten, um nicht durch das Empfangen von Nachrichten zu stören. Auch sollte die nächtliche Daddelei am Smartphone unterlassen werden. Schließlich ist die Displaybeleuchtung sehr hell und kann einen durchaus aus dem Schlaf reißen.

Das Smartphone sollte zu Hause bleiben, …

… wenn man die Kirche, ein Theater, einen Konzertsaal, ein Kino oder eine Beerdigung besucht. Bei derartigen Veranstaltungen stören Klingelgeräusche, der Vibrationsalarm oder auch das grelle Licht des Displays andere, die eine Veranstaltung ungestört besuchen wollen.

Smartphones und Handys haben an Tankstellen nichts zu suchen

Während die erste Regel noch nachvollziehbar ist, scheint diese Forderung auf den ersten Blick absurd. Tatsächlich wird sie nicht mit Pietät begründet, sondern ist schlicht und ergreifend eine Frage der Sicherheit. Wenn ein Handy herunterfällt und der Akku dabei herausspringt, ist es theoretisch denkbar, dass ein entstehender Funke Benzindämpfe entzündet, begründet der TÜV Nord. Ein solcher Fall sei allerdings bislang nicht bekannt.

Beim Telefonieren Abstand halten

Haben Sie schon mal in der Bahn neben einem Dauertelefonierer gesessen? Es gibt kaum etwas Anstrengenderes als sich die lautstarken Gespräche anderer anhören zu müssen. Denken Sie selbst daran, wenn sie das Telefon zur Hand nehmen. Knigge empfiehlt bei Telefonaten einen Mindestabstand von drei Metern zu anderen Personen.

Kurz und knapp Texten ist ok

Auch bei förmlichen Kontakten müssen Sie sich in SMS, E-Mails oder Chats nicht mit langen Höflichkeits-Floskeln aufhalten. Eine Anrede ist nach dem ersten Kontakt nicht mehr nötig und auch ein knapper Telegramm-Stil ist gestattet. Dennoch auf die eigene Rechtschreibung achten und Fehler des anderen in der Regel nicht korrigieren. Das wirkt unhöflich und kleinlich.

Nicht Klugscheißen

Das Internet macht es einem möglich, alles sofort nachzuschlagen – das Wetter, Sportergebnisse, Börsenkurse. Für den Privatgebrauch ist das praktisch. Doch gerade im digitalen Smalltalk sollte man laut Knigge aber auch mal Fünfe gerade sein lassen und die eine oder andere Unschärfe zulassen.

Sich selbst zensieren

Die goldene Regel beim Surfen auf sozialen Netzwerken: Publizieren Sie keine Bilder, Texte oder Kommentare, die Ihre Mutter oder Ihre Arbeitgeber nicht sehen darf. Hilfreich ist es auch, vor dem Drücken des „Senden“-Button noch einmal ein paar Sekunden über das nachzudenken, was gerade in die Welt geschickt werden soll.

Schlussmachen per Smartphone …

… ist eigentlich ein No-Go. Eine Ausnahme macht Knigge allerdings bei Kurzzeitbeziehungen, sofern diese als Chat begonnen haben, beide Parteien eine hohe Affinität zum Internet besitzen und ein persönliches Treffen aus räumlichen Gründen nicht möglich ist.

Das Smartphone in großen Runden

Gerade auf Partys oder in größeren Runden wird immer wieder gerne das Smartphone gezückt, um Fotos zu machen oder gemeinsam Videos anzuschauen. Doch nicht jeder findet das unterhaltsam. Daher ist das Smartphone in geselligen Runden nur dann erlaubt, wenn alle Teilnehmer damit einverstanden sind.

Die so hergestellte „Unsichtbarkeit“ für fremde Geräte erschwert es deutlich, das eigene Mobilgerät zu orten, zu identifizieren oder anzugreifen. Übrigens: dem begreiflichen Wunsch, das eigene Gerät mit einem interessanten Namen („Mausis iPhone“) zu versehen, sollte man ebenso wenig nachgeben wie den ab Werk voreingestellten Namen zu behalten. Beides ist oft „sprechend“ und kann Angreifern unnötige technische oder soziale Aufschlüsse geben.

Schritt 4: Aus der Wolkenschicht zur Sonne

Ein oft nicht beachtetes Phänomen ist der Drang vieler Apps, möglichst viele Nutzerdaten in der Cloud zu speichern. Hersteller, Mobilfunkprovider, Betriebssystemanbieter und viele andere offerieren jede Menge freien Speicherplatz, gepaart mit dem notorischen Bemühen, eine für den Nutzer bequeme automatische Synchronisierung durchzuführen. Sogar Kategorien wie Bilder, Musik und Klingeltöne werden vorausgewählt. Auch diesem sinnfreien Treiben gilt es Einhalt zu gebieten, denn nicht jeder möchte private Daten bei einer Vielzahl von Fremdservern „abgeben“.

Die ersten Anzeichen zeigen sich schon bei der Erstinstallation, also bei Inbetriebnahme des Geräts. Ein forsches „Nein“, „Skip“ oder „Cancel“, gepaart mit dem Klick auf „diese Meldung nicht mehr anzeigen“ reicht aus, um Schlimmeres zu verhüten. Auch nachträglich lässt sich die Übertragung und Synchronisation in der jeweiligen Anwendung abstellen. Aufklärung verschafft hier unter anderem die Betriebssystemfunktion „Datennutzung“, die für alle Anwendungen die im Vordergrund und Hintergrund übertragenen Datenmengen zeigt. Selten genutzte Applikationen mit auffallend großem Transfervolumen sind Kandidaten für eine genauere Überprüfung und nachfolgende Einhegung.

Ähnliche Vorsicht ergibt sich, wenn das Wort „share“ in irgendeinem Zusammenhang erscheint. Auch hier ist die Grundlage die bedingt nachvollziehbare Logik der Hersteller, alle Nutzer zu einer „community“ zu vereinigen, in der alle Daten frei geteilt werden. Wem das nicht gefällt, der muss auch hier Hand anlegen und allfällige „Share“-Aufforderungen ablehnen.

Nutzer, die auf externen Speicherplatz und Verfügbarkeit wichtiger Daten über mehrere Geräte hinweg Wert legen, haben mehrere Optionen. Für weitgehend öffentliche und unkritische Daten ohne urheberrechtlichen Wert haben sowohl Apple und Google als auch Microsoft die entsprechend bequemen Werkzeuge im Angebot. Sensible Daten sollte man hingegen nur mit fortgeschrittenen Lösungen wie Spider Oak spiegeln – die Login- und Passwortdaten sollte man tunlichst erinnern, denn sonst sind die Daten wirklich weg.

Schritt 5: Was lasse ich besser bleiben?

Trotz vieler Sicherheitsmaßnahmen und Bemühungen bleibt ein erhebliches Restrisiko, das sowohl den fortbestehenden Lücken als auch dem Verhalten der Nutzer geschuldet ist. Es gilt im Zweifel: nicht alles, was getan werden kann, muss auch getan werden. Sicherheitslücken in der Betrachtung von Multimedia-Nachrichten (MMS) lassen sich durch Verwendung eines alternativen Messaging-Apps (siehe oben) verlässlich beseitigen. Angriffsmöglichkeiten durch aktive Inhalte wie Videos, TV-Streaming und bewegliche Elemente auf Webseiten neutralisiert man schlicht durch Nichtnutzung, sprich durch Verbot solcher Inhalte im Web-Browser. Selbst eingefleischten Auenländern sollte plausibel sein, dass das Betrachten eines Länderspiels vielleicht am Laptop doch etwas bequemer (und sicherer) ist. Tragische Helden neigen ohnehin zur Lesebrille, womit sich die Frage seltener stellen sollte.

Unterlassen sollte man auch den raschen Klick auf externe Links in Mails oder SMS-Nachrichten, da Mobilgeräte hier noch weniger Schutzmechanismen als herkömmliche Rechner bieten.

Schritt 6: Verlorene Schäfchen

Mobilgeräte sind angesichts ihrer geringen Baugröße leicht zu verlieren oder zu verlegen. Auch Diebstähle kommen immer wieder vor. In der Praxis empfiehlt sich deshalb die Installation einer – kostenfrei erhältlichen – Applikation, die nach Geräteverlust sehr komfortabel die Ortung, Fernsperrung, Foto- und Videoaufzeichnung des Finders sowie gegebenenfalls auch die Fernlöschung vornimmt. Ehrlichen Findern ermöglicht dies eine bequeme Kontaktmöglichkeit; in anderen Fällen verbleiben zumindest keine sensiblen Daten auf dem Gerät.

Unabhängig von diesen einfachen Schritten muss klar sein, dass die notwendige Eigensicherung nur Widerstandszeit, aber keine vollständige Sicherheit schafft. Wer wirklich sensible und kritische Daten auf einem Mobilgerät verwalten muss – dies dürfte nur für sehr wenige Nutzer wirklich der Fall sein – sollte eher zu speziellen Lösungen wie dem Blackphone greifen, dessen Konfiguration und dahinterliegende Infrastruktur auf die Belange eines hohen Schutzbedarfs abgestimmt sind. Eine solche Lösung hat ihren Preis und richtet sich an sehr spezielle Nutzergruppen; herkömmliche Mobilgeräte großer Hersteller und Inverkehrbringer können und sollen dieses Segment nicht abdecken.

Zusammenfassend lässt sich praktisch sagen, dass bis zu 80 Prozent der bekannten Sicherheitsschwächen durch einige wenige Arbeitsschritte behoben werden können, in Einzelfällen sogar mehr. Dennoch empfiehlt sich stets die Zusammenarbeit mit Experten, um Geräte weiterhin regelmäßig auf Lücken und Schwächen testen zu lassen. Die Häufigkeit und Gründlichkeit solcher Tests bleibt entscheidend für den Erfolg bei der Gefahren- und Risikoabwehr.