Social Engineering: So manipulieren Industriespione ihre Opfer

Social Engineers beeinflussen ihre Opfer durch den Einsatz digitaler Medien.

Jede Auseinandersetzung mit dem Thema Industriespionage leidet unter einem doppelten Handicap:

Zum einen löst allein das Wort „Spionage“ dramatische Assoziationen aus, die in der Regel direkt aus der Popkultur stammen. Wer Spionage sagt oder hört denkt automatisch an Schlagworte wie James Bond, „Mission Impossible“, die NSA, den KGB, den Mossad und an all die hiermit verbundenen Elemente der Popkultur. Das allgemeine Bild der Spionage hat daher häufig etwas Fantastisches, Unwirkliches oder Realitätsfernes, wird aber nicht mit den Wirklichkeiten des geschäftlichen Alltags in Verbindung gebracht.

Zum anderen betrachten Unternehmen Spionage zuallererst als ein technisches bzw. kriminelles Problem. Einbrüche, Hacking, DOS-Attacken, Einsatz von Maulwürfen oder Verrat von Betriebsgeheimnissen durch langjährige Mitarbeiter: All diese Szenarien vereint ein klar erkennbares kriminelles Motiv, es ist ein verantwortlich Handelnder ersichtlich und das jeweilige Verbrechen findet direkt in der Einflusssphäre des Unternehmens statt.

Die Konsequenzen für die Sicherheitsstrategie der meisten Unternehmen sind klar. Wichtige Daten werden durch physische Trennung geschützt, Zugänge zu kritischen Betriebsstätten werden beschränkt, IT-Systeme werden gehärtet und aktiv geschützt und Mitarbeiter werden bei Einstellung oder Versetzung soweit durchleuchtet wie es die aktuelle Gesetzeslage erlaubt.

Unzweifelhaft sind diese Maßnahmen sinnvoll und geboten. Was den meisten Unternehmen allerdings nicht klar ist, ist dass ein auf den technisch/organisatorischen Ansatz reduziertes Schutzkonzept den Faktor Mensch weitgehend ausklammert und gleichzeitig ein falsches Gefühl der Sicherheit vermittelt. Und genau diese Schwachstellen nutzt Social Engineering aus.

Die Auseinandersetzung mit dem Thema wird zudem dadurch erschwert, dass es in der deutschen Sprache keine allgemein anerkannte Bezeichnung gibt weder für „Intelligence“ noch für „Social Engineering“. Viele Betroffene haben daher nur eine ungefähre Idee davon was sich hinter diesen Schlagworten überhaupt verbirgt. Eine kurze Klarstellung und Definition der Begriffe scheint daher hier geboten:

Social Engineering nutzt hierbei die ganze Palette von Social Media, Blogs, kommerziellen Angeboten und Kommunikationsdiensten aller Art.

Wichtig in diesem Zusammenhang ist die Tatsache, dass nicht jede Art der Intelligence automatisch Industriespionage darstellt. Damit eine Operation als Industriespionage qualifiziert, muss diese mit dolosen und/oder illegalen Mitteln außerhalb der Rechtsordnung durchgeführt werden. Grundsatz ist: alles ist erlaubt, was nicht explizit verboten ist. Angesichts des in der Regel massiven Vorsatzes und der gezielten Täuschungsabsicht gegenüber der betroffenen Person findet Social Engineering selten in einer Grauzone statt und kann, wenn es gegen die Industrie gerichtet ist, als Industriespionage qualifiziert werden.

Telekom-Router gehackt

Bei einem massiven Hacker-Angriff auf Router der Deutschen Telekom wurden im November 2016 waren fast eine Million Kunden betroffen. Der Telekom zufolge ging der Internet-Ausfall bei 900.000 ihrer mehr als 20 Millionen Festnetzkunden auf eine weltweite Cyberattacke zurück. Bei dem Angriff auf die „Speedport“-Router kam der Telefonanbieter aber offenbar mit einem blauen Auge davon. „Sie können ja sagen, dass es schlimm war, dass 900.000 Router ausgefallen sind. Sie können aber auch sagen: Es ist gut, dass nicht noch Schlimmeres passiert ist“, betonte Bundesinnenminister Thomas de Maizière. Die Geräte der Telekom waren laut Bundesamt für Sicherheit in der Informationstechnik (BSI) durch einen weltweit angelegten Hackerangriff lahmgelegt worden.

Nach ersten Analysen war der eingeschleuste Schadcode mit dem bekannten Botnet-Code Mirai verwandt, berichtete die IT-Sicherheitsfirma Kaspersky Lab. Ziel sei wahrscheinlich gewesen, die Router mit einem Botnetz zu verbinden, das Online-Kriminelle gewöhnlich für ihre Zwecke, etwa Erpressung, Spam-Versand oder gezielte Angriffe auf andere Rechner missbrauchen. Wie Stefan Ortloff von Kaspersky erklärte, wurde der Schadcode durch eine Sicherheitslücke im Router eingeschleust. Doch die Software sei offenbar nicht in der Lage gewesen, sich selbst in das Dateisystem zu schreiben. Deshalb habe sie einen Neustart nicht überlebt.

Heftiger Angriff - lange nicht bekannt

Im September 2016 überraschte eine Nachricht des US-Internet-Dienstleisters Yahoo. Der Grund: ein massiver Cyberangriff. Hacker hätten schon Ende 2014 persönliche Daten von mindestens 500 Millionen Nutzern abgegriffen, räumte der Konzern ein. Betroffen waren Namen, E-Mail-Adressen, Telefonnummern, Geburtsdaten, Passwörter sowie Sicherheitsfragen zur Feststellung der Identität der User. Bei lediglich einem Bereich gab Yahoo Entwarnung: Es gebe keinen Hinweis darauf, dass auch Kreditkarten- oder Bankkontendaten entwendet worden seien. Dennoch sprachen Experten vom bisher folgenschwersten Cyberdiebstahl bei einem E-Mail-Provider.

Kundendaten eines Seitensprungportals

2015 wurden besonders brisante Daten von Hackern gestohlen. Über 37 Millionen Datensätze der Seitensprung-Plattform Ashley Madison wurden erbeutet. Für den Anbieter wurde der Angriff dadurch nicht nur zum finanziellen Desaster. Denn durch die Meldung über den Hackerangriff, wurde auch das Geschäft des Unternehmens erst für die breite Masse öffentlich.

Kundenpasswörter gehackt

Im Mai 2014 gelang es Cyberangreifern sich Zugang zu Ebays Kundendatenbanken zu verschaffen. Mehr als 145 Millionen Datensätze wurden dabei gestohlen. Zu den sensiblen Daten der Kunden zählen deren E-Mail-Adressen, Usernamen und Passwörter. Bis heute ist nicht ganz geklärt, wer hinter dem Angriff steckte.

Mega-Hackerangriff auf JPMorgan

Die US-Großbank JPMorgan meldete im Oktober 2014, sie sei Opfer eines massiven Hackerangriffs geworden. Rund 76 Millionen Haushalte und sieben Millionen Unternehmen seien betroffen, teilte das Geldhaus mit. Demnach wurden Kundendaten wie Namen, Adressen, Telefonnummern und Email-Adressen von den Servern des Kreditinstituts entwendet. Doch gebe es keine Hinweise auf einen Diebstahl von Kontonummern, Geburtsdaten, Passwörtern oder Sozialversicherungsnummern. Zudem liege im Zusammenhang mit dem Leck kein ungewöhnlicher Kundenbetrug vor. In Zusammenarbeit mit der Polizei gehe die Bank dem Fall nach.

Ins Visier wurden laut dem Finanzinstitut nur Nutzer der Webseiten Chase.com und JPMorganOnline sowie der Anwendungen ChaseMobile und JPMorgan Mobile genommen. Entdeckt wurde die Cyberattacke Mitte August, sagte die Sprecherin von JPMorgan, Patricia Wexler. Dabei stellte sich heraus, dass die Sicherheitslücken schon seit Juni bestünden. Inzwischen seien die Zugriffswege jedoch identifiziert und geschlossen worden. Gefährdete Konten seien zudem deaktiviert und die Passwörter aller IT-Techniker geändert worden, versicherte Wexler. Ob JPMorgan weiß, wer hinter dem Hackerangriff steckt, wollte sie nicht sagen.

Apple und Facebook

Ebenfalls im Februar 2013 wurde Apple Opfer eines Hacker-Angriffs. Computer von Angestellten seien von den gleichen Angreifern heimgesucht worden, die auch Facebook ausspionieren wollten, hieß es. Am selben Tag wollte Apple ein Software-Update auf den Markt bringen, mit dem sich Kunden gegen das von den Hackern eingesetzte Programm schützen können. Einige Tage zuvor hatte Facebook bekanntgegeben, dass Laptops von Angestellten Ziel einer Attacke waren.

Unbekannte Hacker trieben im Februar 2013 ihr Unwesen beim Kurznachrichtendienst Twitter: Innerhalb von zwei Tagen kaperten sie die Konten von Burger King und Jeep. Im Fall des Autobauers erklärten die Hacker bei Twitter den Verkauf der Geländewagen-Marke an den Konkurrenten Cadillac. Bei Burger King hatte es geheißen, das Unternehmen gehöre jetzt zu McDonald's, „weil der Whopper gefloppt ist“.

News of the World

Im Juli 2012 entwickelten sich viele kleine Hackerangriffe zuerst zu einem Abhörskandal, dann zum Medienskandal und schließlich zu einem der größten Skandale Großbritanniens. Die Folge: Die britische Sonntagszeitung "News of the World" wurde eingestellt. Mitarbeiter der Zeitung hatten sich jahrelang in die Mails von Prominenten und Gewaltopfern gehackt, um Informationen daraus für ihre Berichterstattung zu nutzen. Als die illegalen Recherchemethoden im Sommer 2012 an die Öffentlichkeit kamen, wurde die Zeitung vom Markt genommen.

iOS-Kundendaten geklaut

Auch der US-Elektronikriese Apple blieb 2012 nicht verschont von Hackerangriffen: Rund 12 Million Daten des iPhone-Betriebssystems iOS wurden laut dem FBI von der Hackergruppe Antisec gestohlen. Darunter veröffentlichte das Hackerkollektiv über eine Million iOS-IDs, die auch persönliche Angaben zu den Besitzern enthielten.

Industrieanlagen

Die Meldung eines Hackerangriffs auf mehrere iranische Industrieanlagen ging im Juni 2012 um die Welt. Ein Virus namens Stuxnet übernahm zweitweise die Kontrolle über iranische Rechnersysteme und konnte diese systematisch sabotieren. Experten gingen damals davon aus, dass ein anderer Staat den Auftrag zu dieser Attacke gegeben haben könnten. Die große Gefahr von Viren wie Stuxnet wurde daraufhin unter dem Begriff "Cyberwar" immer wieder thematisiert. Der Grund: Solche Viren könnten ebenso gut Schiffe, Flughäfen, das Militär oder Telekommunikationssysteme angreifen und diese sabotieren, was schwerwiegende Folgen für das jeweilige Land haben könnte.

Bundesbehörden

Im Juli 2011 mussten Bundeskriminalamt, Bundespolizei und Zoll zugeben, dass Hacker es in ihr Fahndungssystem "Patras" geschafft hatten. Dieses System nutzen Behörden zur Überwachung potentieller Straftäter und Ermittler. Nachdem die Hacker der "No Name Crew" sich Zugang verschafft hatten, mussten BKA und Co. die Server zeitweise abschalten.

Sony

Kein Hackerangriff traf in Deutschland so viele Menschen wie der Angriff auf den japanischen Elektronikkonzern. Im April 2011 stahlen Hacker die Daten von 75 Millionen Nutzern des Playstation-Netzwerks. Dadurch hatten sie nicht nur Zugriff zu Mail- und Postadressen, sondern konnten auch auf deren Kreditkartenangaben zugreifen. Sony schaltete das Netzwerk ab, einen Monat blieb es offline. Die "Los Angeles Times" berichtete, dass Sony den Schaden auf 172 Millionen Dollar schätzte.

Kreditkarten

Nachdem Visa und Mastercard der Plattform WikiLeaks im Dezember 2010 die Konten sperrten, stürzte sich die Hackergemeinschaft Anonymous auf die Geldinstitute. Die Seiten der Kreditkartenanbieter waren zeitweise nicht erreichbar.

Estland

"Denial of Service" meldeten 2007 zahlreiche Computer in Estland - wochenlang. Dahinter steckte ein Hackerangriff auf die estnische Infrastruktur. Hacker hatten Regierungsrechner und Systeme von verschiedenen Unternehmen und Banken durch eine Flut von E-Mails überlastet. Internetseiten von Ministerien, dem Parlament, Medienhäusern und Geldinstituten waren nicht erreichbar. Sogar Notfallrufnummern und Bankautomaten funktionierten nicht mehr. Bis heute ist unklar, wer hinter der Attacke steckte.

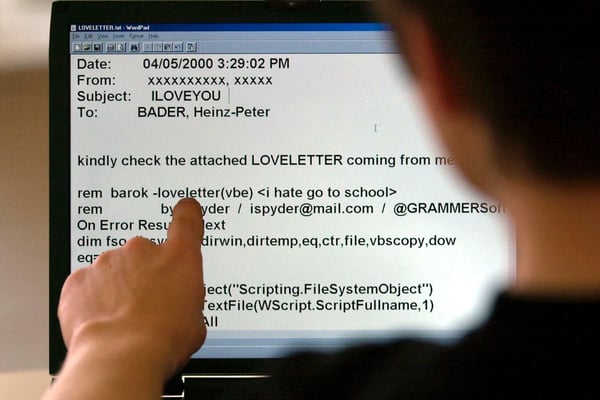

ILOVEYOU

Unmittelbar nach der Jahrtausendwende flutete ein Virus aus Südostasien die digitale Welt. Ein Virus namens ILOVEYOU versendete sich von alleine, indem es auf sämtliche gespeicherte Kontakte eines Mailpostfaches zurückgriff. Die Menge an Nachrichten überlastete weltweit die Server, sodass der E-Mail-Verkehr zeitweise zum Erliegen kam. Eine zweite Version des Virus zerstörte dann sogar Dateien auf dem Rechner. Wer genau hinter dem Virus steckte, ist bis heute nicht geklärt.

Der berühmteste Hacker des 20. Jahrhunderts

Der Amerikaner Kevin Mitnick sorgte in den Neunzigerjahren für Aufmerksamkeit, als er sich mehr als zwei Monate eine Cyber-Jagd mit einem japanischen Sicherheitsexperten lieferte. Mitnick hatte sich zuvor in die Computersysteme von Softwareunternehmen und Telefongesellschaften gehackt und die Konten seiner Opfer geleert. Für die Unternehmen entstanden Schäden in Millionenhöhe. Nachdem Mitnick es bei dem Japaner versuchte, startete dieser eine Verfolgungsjagd und deckte nach einigen Wochen Mitnicks Identität auf. Der Hacker landete daraufhin im Gefängnis. Als er 2000 entlassen wurde, bekam der wohl berühmteste Hacker des vergangenen Jahrhunderts einen adäquaten Job. Er arbeitet heute als Sicherheitsexperte.

Definition und Grundlagen

Um Social Engineering zu verstehen, muss man sich über den technischen Hintergrund klar sein. Zunächst ist Social Engineering ohne die Entwicklung der modernen Mediengesellschaft nicht denkbar. Richtig ist, dass nachrichtendienstliche Konzepte lange vor der Digitalisierung der Gesellschaft existiert haben. Bereits im Alten Testament, also vor über 4000 Jahren finden sich hierzu detaillierte Beschreibungen von ausgeklügelten nachrichtendienstlichen Operationen. Allerdings waren diese von entsprechend aufgestellten Organisationen nur unter Einsatz von erheblichen Ressourcen möglich. Durch die Technologisierung der Gesellschaft hat sich dies heute verändert. Schon mit geringen Mitteln sind heute vergleichsweise komplexe Operationen auch für nichtstaatliche Organisationen und Akteuere möglich.

Zum anderen ist da die allgemeine Datenlage. Für die meisten Konkurrenten reichen Knowledge Management und Informationsgewinnung aus offenen Quellen (OSINT) völlig aus um valide Grundlagen für erfolgreiches Marketing und Produktentwicklung zu legen. Nach einer weitgehend als Axiom akzeptierten Formel sind 80 % bis 90 % aller Informationen im Internet oder in anderen offenen Quellen verfügbar (Open Sources). Jedes Unternehmen – oder jeder andere interessierte Akteur – kann diese Quellen problemlos auswerten.

Durch Abgleichen der so gewonnen Informationen mit Wissen aus dem hausinternen Knowledge Management können Analysten dann noch tiefer in die Materie eindringen. Im Ergebnis ist es daher möglich, fast alle gewünschten Informationen zu erhalten ohne sich in irgendeiner Weise illegal zu betätigen. Das Gefährlichste daran ist aber, dass viele Zielobjekte überhaupt nicht bemerken, dass man sich für sie interessiert.

Industriespionage durch Social Engineering setzt an genau diesem Punkt an. Der Akteur – der sowohl ein Konkurrent, als auch ein staatlicher Dienst, die organisierte Kriminalität, Terrorist oder ein politischer Aktivist sein kann – benötigt eine spezielle Information und sucht nach einem Mittel diese zu erlangen, ohne dass das Ziel etwas davon bemerkt und ohne dass er sich der Gefahr der Enttarnung oder der strafrechtlichen Verfolgung unterzieht.

Phasen des Social Engineering und Organisation

In der Praxis durchläuft eine solche Operation mehrere aufeinander aufbauende Phasen:

Obwohl es in der Praxis häufiger zu Operationen kommt, die von einer oder zwei Personen durchgeführt werden, ist es aus Praxissicht sinnvoller, ein eingespieltes Team einzusetzen.

E-Mails verschlüsseln

Die Technik für eine solche Verschlüsselung gibt es seit Jahren. Sie hat nur zwei Nachteile: Erstens macht es Mühe, sie zu benutzen, und zweitens muss der Empfänger dieselbe Technik einsetzen.

Fakt ist, dass E-Mails grundsätzlich kein besonders sicheres Kommunikationsmedium sind, aber durch ihre weite Verbreitung unverzichtbar bleiben. Auch wenn es aufwendig klingt: Sie sollten darüber nachdenken, zumindest im Mailverkehr mit wichtigen Partnern beidseitige Verschlüsselung einzusetzen.

Verabschieden Sie sich aus sozialen Netzwerken

Soziale Netzwerke sind nicht sicher, können es nicht sein und wollen es wohl auch nicht. Deshalb muss sich jeder Nutzer darüber im Klaren sein, dass für die Nutzung von Facebook & Co. mit dem Verlust von Privatsphäre bezahlt wird.

Viele Unternehmen fragen sich inzwischen: Brauchen wir das wirklich? Hier macht sich zunehmend Ernüchterung über den Nutzen sozialer Netzwerke breit.

Springen Sie aus der Wolke

Vermutlich sitzt die NSA zwar nicht in den Rechenzentren von Google oder Microsoft, aber sie könnte Internet-Service-Provider überwachen und damit auch Daten auf ihrem Weg in die Wolke beobachten. Unabhängig davon, was die NSA tatsächlich tut, wissen wir, dass Behörden auf Cloud-Server zugreifen können.

Halten Sie Ihre Daten in einer Private Cloud oder gleich im eigenen Rechner. Zu aufwendig? Nicht zeitgemäß? Auf jeden Fall besser, als beklaut zu werden.

Schalten Sie alles Unnötige ab

Wer Smartphones und Tablets benutzt, weiß, dass solche Geräte ständig im Hintergrund irgendwelche Kontakte und Kalender synchronisieren, Browser-Historien anlegen und viele mehr. Richtig gefährlich kann dieses ständige Sich-einwählen in Verbindung mit GPS-Daten sein. Google weiß nämlich, in welcher Bar Sie letzte Woche waren.

Wichtig ist erstens, die GPS-Funktion immer wieder zu deaktivieren, zweitens in Google Maps sämtliche Funktionen, die Standorte melden und Standorte mit anderen teilen, zu deaktivieren.

Eine Methode, um Bewegungsprofile zu vermeiden, ist die Benutzung eines guten alten Navis statt eines Smartphones zur Orientierung. Navis lassen sich – anders als Telefone – auch vollkommen anonymisiert einsetzen.

Web-Browsing verstecken

Der Einsatz eines Secure-socket layers (SSL) zur Datenverschlüsselung im Internet ist nicht völlig sicher, aber auf jeden Fall deutlich sicherer, als nichts zu tun. Eine Möglichkeit, SSL zu nutzen, ist die HTTPS Everywhere-Browsererweiterung der Electronic Frontier Foundation. Gibt es aber leider nur für Firefox und Chrome.

Noch mehr Sicherheit bietet das Tor Browser Bundle, aber es kann das Surf-Erlebnis unter Umständen deutlich verlangsamen.

Keine Messages über externe Server

Instant Messaging über Google Hangouts, Skype und ähnliches landet zwangsläufig in den Händen Dritter, weil solche Nachrichten grundsätzlich nicht direkt, sondern über einen Server ausgeliefert werden.

Idealtypischerweise besteht ein Team aus mehreren Spezialisten mit klar abgegrenzten Aufgabenbereichen:

In der Praxis werden einerseits häufig Positionen zusammengelegt, insbesondere wenn es sich um eine einzige, begrenzte Operation handelt. Im Falle von mehreren parallelen Operationen ist dies insoweit nicht sinnvoll, da ansonsten leicht der Überblick verloren gehen kann.

Auch wenn die Mehrzahl des Social Engineering von relativ kleinen, diskreten Teams durchgeführt wird, ist dies nicht zwingend. Im Falle von großen Operationen verwenden Hackergruppen wie Anonymous, organisierte Kriminalität oder staatliche Dienste parallel Dutzende bis hunderte von Teammitgliedern. Beispiele hierfür sind er Chinesische Geheimdienst, Nordkoreanische Dienste, Abteilungen der Hamas sowie südamerikanische Drogenkartelle. Ähnliches soll - wenn auch mit anderer Stoßrichtung – nach Aussagen ehemaliger Mitarbeiter für Teile der Belegschaft des Online-Dating-Portals Ashley Madison gelten.

Ashley Madison, ein in den USA ansässiger Webdienstleister für Partnersuche bei Seitensprüngen, war im Sommer 2015 in die Schlagzeilen geraten als eine Hackergruppe den gesamten Datenbestand der ca. 32 Millionen Mitglieder nach vorheriger Ankündigung online gestellt hat. Bei der Auswertung dieser Daten stellte sich heraus, dass zum einen Daten ehemaliger Mitglieder trotz Bezahlung einer entsprechenden Dienstleistung nicht gelöscht worden waren sowie zum Anderen, dass mehr als 90 % der Profile männlich waren. Die vorhandenen weiblichen Mitglieder waren nach den veröffentlichten Datensätzen in Masse keiner echten Person zuzuordnen sondern hatten Lockvogelcharakter. Diese Praxis deckte sich im Übrigen mit von ehemaligen Mitarbeitern geäußerter Kritik. Die Veröffentlichung löste sowohl eine Polemik bezüglich der Geschäftspraktiken als auch eine Hexenjagd auf Mitglieder aus in deren Verlauf es zu Erpressungsversuchern von Nutzern durch Dritte kam.

Das Beispiel Online-Dating-Portal zeigt anschaulich auf, dass selbst vermeintlich harmlose Daten schnell zum Problem werden können, falls sie in die falschen Hände geraten. Wer ein Profil bei Xing, LinkedIn oder Facebook anlegt, verwendet tendenziell dieselben Informationen über sich wie ein Nutzer eines Online-Dating-Portals. Dennoch sind die Konsequenzen des Bekanntwerdens dieser Daten alles andere als identisch. Im ersteren Falle kann das wenig bis keine praktischen Konsequenzen haben. Im letzteren Falle kann bereits die Androhung der bloßen Veröffentlichung der Daten den Nutzer unter erheblichen Druck setzen und diesen zu einem bestimmten Verhalten zwingen.

Vorbereitung

In der ersten Phase werden die Grundlagen für eine erfolgreiche Operation gelegt. Hierzu nutzt die Operation Mittel und Techniken von OSINT und Knowledge Management: Durch Auswertung von bereits bekannten Informationen sowie durch das Datenschürfen (Data Mining) von Blogs, Nachrichtenseiten, Unternehmenswebseiten, Veröffentlichungen und sozialen Medien wird ermittelt, wo sich die gewünschten Informationen finden lassen.

Die Ermittlung des richtigen Ziels oder der Zielperson für das spätere Social Engineering steht hierbei im Mittelpunkt aller Anstrengungen und Überlegungen. Zum einen muss das oder müssen die Ziele mit hinreichender Wahrscheinlichkeit über die gewünschten Informationen verfügen. Hierfür kann es notwendig sein, ermittelte potentielle Ziele in einem zweiten Schritt unauffällig zu überprüfen. Zum anderen muss das Ziel ein Persönlichkeits- oder Organisationsprofil haben, das auf besondere Angreifbarkeit hinweist. Der Prüfstein hierfür ist die Webaktivität. Je mehr eine Zielperson in sozialen Medien, Blogs, etc. von sich preisgibt, umso leichter wird es später sie zu kontaktieren und sie zu umgarnen. Eine große Webaktivität erlaubt es nicht nur ein detailliertes Persönlichkeitsprofil anzulegen, sondern lässt auch auf eine gesteigerte Extrovertiertheit schließen, was eine gute Voraussetzung für die weiteren Schritte der Operation darstellt. Ähnliches gilt für soziale Auftritte von Gruppen oder Organisationen. Je größer, aktiver, lauter und ungeordneter diese sind, umso leichter ist es sie zu infiltrieren.

Die endgültige Auswahl der Zielperson erfolgt nach zwei maßgeblichen Kriterien: Der potentielle Wert des Ziels als Quelle sowie der notwendige Aufwand. Auch wenn Social Engineering weniger Ressourcen verbraucht als klassische Informationsgewinnung von menschlichen Quellen (HUMINT), setzen Anzahl der Zielpersonen, Zeit, notwendige Personaleinsatz und vorhandene IT-Kapazitäten jeder Operation faktische Grenzen. Es kann im Zweifelsfall sinnvoller sein, mit geringem Einsatz fünf mittelwertige Ziele sicher abzuschöpfen als sämtliche Energie darauf zu verwenden, möglicherweise ein Hochwertziel erfolgreich zu bearbeiten.

Die erste Phase schließt mit der Erstellung eines detaillierten Plans ab. Dieser enthält eine Aufschlüsselung der gesuchten Information, der Schwächen und Angriffsmöglichkeiten, benennt die einzusetzenden Mittel, definiert Zwischenschritte und gibt eine Zeitplanung vor. Ein guter Plan enthält darüber hinaus Notfallplanungen für bestimmte Szenarien und definiert Kill-Kriterien, bei deren Eintreten die Operation abgebrochen werden muss.

Kreation von Avataren und Schaffung von Legenden

Aufbauend auf diesem Plan werden in der zweiten Phase als erstes glaubwürdige Avatare geschaffen und deren Legende aufgebaut. Auch hier kommt eine Kosten-/Nutzenrelation zum Tragen. Ein Avatar, dessen Aufgabe es ist, als Referenz im Hintergrund zu dienen, benötigt selten mehr als eine Emailadresse und einen Eintrag in ein oder zwei Netzwerken bzw. Blogs. Ein Avatar, der punktuell direkt mit einem Ziel interagiert, muss stärker ausgearbeitet sein. Ein Avatar, der sich intensiv mit dem Ziel austauscht, braucht eine weitgehend wasserdichte Legende.

Je nach Stoßrichtung der Operation kann es zudem notwendig sein, Webseiten von fiktiven Unternehmen oder Organisationen zu schaffen, Foren zu schalten bzw. Onlineangebote aufzusetzen.

Warum muss ich meine Daten überhaupt löschen?

Wer sein altes Handy oder Notebook nicht länger braucht, kann beides bequem über verschiedene Internetplattformen wie der Tauschbörse Ebay oder dem Rückkaufportal Momox verkaufen. Doch wer seine technischen Geräte an Dritte weiterreicht, sollte sichergehen, dass alle Daten überschrieben sind. Sonst lassen sich auch vermeintlich gelöschte Daten von geübten Nutzern leicht wiederherstellen.

Wieso muss ich beim Löschen selbst aktiv werden?

Festplatten funktionieren nach einem simplen Prinzip: Wird eine Datei gespeichert, weist der Computer der Datei einen bestimmten Speicherplatz zu und merkt sich, dass er dort nichts anderes speichern darf. Wenn der Nutzer bestimmte Dateien löscht, gibt der Computer den vorher blockierten Speicherplatz wieder frei. Entfernt sind die Dateien damit aber noch nicht, sondern erst dann, wenn sie durch neue Informationen überschrieben werden.

dem werden Dateien beim Speichern in vielen Fragmenten auf der Festplatte verteilt. Oft reichen nur wenige dieser noch nicht überschriebenen Fragmente, um Dateien mit einer Wiederherstellung-Software zu rekonstruieren.

Wie säubere ich Computer und Notebooks?

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) empfiehlt, spezielle Software zu nutzen, die kostenlos heruntergeladen werden kann. Gemeinsam ist diesen Programmen, dass sie die Festplatte mehrfach mit sinnlosen Informationen überschreiben. So bleiben die Geräte weiter nutzbar, doch keine der früheren Dateien lässt sich rekonstruieren. Zu den vom BSI empfohlenen Gratisprogrammen gehört "Eraser", das beim Onlineportal "Chip.de" heruntergeladen werden kann. Damit lassen sich auch Speichermedien wie externe Speicher und SD-Karten vollständig überschreiben.

Wie säubere ich meinen Smartphone-Speicher?

Smartphones bieten eine Funktion, die sich sinngemäß "Daten löschen und Werkseinstellungen wiederherstellen" nennt. Allerdings ist auch hier nicht sichergestellt, dass der Speicher überschrieben wird. Wer seine persönlichen Daten vom Surfen im Netz oder aus dem Zwischenspeicher (Cache) einer Anwendung löschen will, kann auf das Programm "Quick App Manager" zurückgreifen.

Für das Löschen des kompletten iPhone-Speichers empfehlen Fachmagazine die App iErase. Für das meistgenutzte Smartphone-Betriebssystem Android hat sich noch keine vergleichbare App durchgesetzt. In Internetforen wird oft die Anwendung "Shredroid" empfohlen, doch viele Android-Nutzer klagen in Googles PlayStore über diverse Probleme. Wichtig ist auf jeden Fall, externe Speicherkarten aus dem Handy zu entfernen oder die Daten genauso wie bei einer PC-Festplatte zu löschen.

Was mache ich mit kaputten Endgeräten?

Auch wenn das Gerät auf den Elektroschrott soll, gibt es Mittel und Wege, alle Daten zu zerstören: Der IT-Verband Bitkom rät, den Datenträger zu schreddern. Möglich ist genauso, die PC-Festplatte oder das Smartphone in eine Plastiktüte zu stecken und dann mit einem Hammer draufzuhauen.

Was wird aus Daten in der Cloud?

Ob iCloud oder Dropbox: Daten wandern immer mehr ins Netz. Das ist zwar praktisch, weil sie dank Internet jederzeit verfügbar sind, doch geben die Nutzer auch die Kontrolle über ihre Daten ab. User müssen darauf vertrauen, dass der Service-Anbieter tatsächlich alles wie gewünscht von den Servern löscht. Umso wichtiger ist es, die Allgemeinen Geschäftsbedingungen (AGB) zu studieren. Zumal auch die Cloud-Betreiber die Accounts ihrer Kunden unter bestimmten Bedingungen löschen können – alle Daten inklusive.

Wichtig ist in diesem Zusammenhang, dass beim ersten Googeln der Avatare, Tarnorganisationen oder sonstigen Konstruktionen kein „deus ex machina“-Effekt auftritt. Auf vielen interaktiven Seiten ist genau ersichtlich, wann das Mitglied das erste Mal beigetreten ist und wann es bestimmte Informationen gepostet hat.

Dieser Effekt kann durch zwei einfache Maßnahmen einfach umgangen werden. Zum einen können Avatare, Seiten und Adressen mit einer Minimallegende aus Name, Geschlecht, Alter und Wohnort auf Vorrat geschaffen und mit minimalem Aufwand auf niedriger Flamme am Leben erhalten werden. Sobald eine Operation ansteht, ist es dann möglich, die passenden Avatare auszuwählen, ihre Legende auszubauen und mit Leben zu erfüllen. Zum anderen ist es auf vielen Seiten wie Twitter, Facebook und anderen möglich, Informationen zu posten und diese erst später allgemein oder einer ausgewählten Gruppe zugänglich zu machen. Hierdurch ist es möglich, über Monate oder Jahre hinweg Postings mit dem richtigen Zeitstempel zu erarbeiten und diese kurz vor Operationsbeginn nachträglich in die Öffentlichkeit zu entlassen. Die nicht benötigten Postings werden dann einfach gelöscht oder nicht freigegeben. Hierdurch ist es möglich, nachträglich fast jede gewünschte Argumentationskette so zu erstellen, dass der Leser einen stringenten Eindruck eines vergangenen Verhaltens bekommt, das es in Wirklichkeit nie so gegeben hat.

Durch Verbindung von gezielten Neuschöpfungen und Einarbeitung von auf Vorrat erstellter Webpräsenz aller Art ergibt sich bei sauberer Arbeit das abgerundete Bild einer scheinbar echten Person. Im Extremfall hat der Avatar anscheinend mit echten Personen eine Schule besucht, tweetet zu aktuellen Themen und seinen Hobbies, veröffentlicht auf Facebook und Instagram Urlaubsbilder, fragt in Foren nach, wie man am besten Schildkröten hält, macht bei Online-Petitionen mit, hat einen eigenen Youtube-Kanal und kann per Skype oder Viber erreicht werden. Ein solcher Avatar interagiert sichtbar erfolgreich mit echten Personen und wird im Idealfall jeder Plausibilitätsprüfung Stand halten.

Ob im Einzelfall ein so detaillierter Avatar erstellt werden muss, hängt wegen den jeweils benötigten Ressourcen logischerweise vom tatsächlichen Bedarf und der zu erwartenden Langlebigkeit ab.

Die genaue Ausformung des Avatars oder der Avatare wird dann grundsätzlich an der Zielperson ausgerichtet. Ziel ist es stets, größtmögliche Nähe bei weitgehender Distanz zu erzielen. Beispielsweise könnte ein auf einen Hamburger Luftfahrtingenieur angesetzter Avatar eine Legende als junge Flugbegleiterin in Österreich haben. Eine solche Wahl würde ein tatsächliches Treffen durch räumliche Distanz und berufliche Anforderungen erschweren, erklärte aber gleichzeitig Interesse und Kenntnisse im Bereich Luftfahrt.

Entsprechende Techniken und Überlegungen gelten für falsche Unternehmenswebseiten, Blogs oder andere Formen der Internetpräsenz.

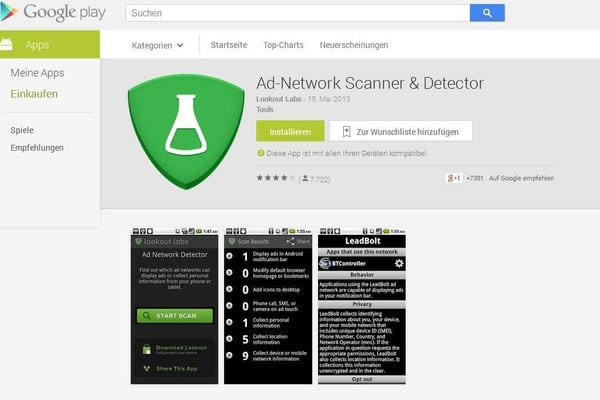

Vor dem Download: Kommentare lesen und Rechte hinterfragen

Wenn eine App mehr wissen will, als sie sollte, finden sich darüber recht schnell Kommentare im Appstore. Außerdem sollte sich jeder Nutzer vor dem Download fragen, ob ein einfaches Programm wie eine Taschenlampen-App wirklich auch die Positionsdaten per GPS erfassen muss – oder ob es ihr nicht nur darum geht, Daten zu sammeln und weiter zu reichen.

Auf die IMEI-Nummer achten

Dank der International-Mobile-Equipment-Identity-Nummer (IMEI-Nummer) lässt sich der Handybesitzer über den Provider eindeutig zuordnen. Dann können die neugierige Apps zu den gesammelten Daten auch die Identität dahinter zuordnen. Bei Android heißt das Rech,t die IMEI-Nummer herauszufinden "Telefonstatuts lesen und identifizieren".

Clueful Privacy Advisor

Download oder kein Download? Bei dieser Frage hilft die App Clueful Privacy Advisor. Dank einer Online-Datenbank, auf die sie zugreift, gibt sie darüber Auskunft, von welchen Apps ein niedriges, moderates oder hohes Risiko für die Privatsphäre ausgeht.

RedPhone

Die NSA überwacht außer dem Internet, auch Telefonate. Wer nicht will, dass jemand mithört kann mit der App RedPhone abhörsichere Internettelefonate zwischen Android-Handys führen.

SilentPhone

Außer Telefonaten verschlüsselt SilentPhone auch Textnachrichten und Mails.

Ad Network Scanner & Detector

Viele App-Betreiber sind Mitglied in sogenannten Werbenetzwerken, die das Nutzungsverhalten erfassen. Der Ad Network Scanner & Detector untersucht Apps auf Komponenten von 35 Werbenetzwerken. Nach dem Scan listet die App die aktiven Werbenetze mit Informationen dazu auf, wie die Netze funktionieren und welche Daten sie sammeln. Der Vorteil: Das Programm entdeckt nicht nur Schnüffel-Apps, sondern bietet mit der Opt-Out-Funktion auch an, das Datensammeln einer App für Werbezwecke abzustellen.

tPacketCapture

Die App schneidet den Datenverkehr von Apps mit und wertet ihn aus. So testet sie, welche Programme auf dem Smartphone besonders neugierig sind.

App Ops

Die Schnüffler sind identifiziert und was nun? Mit App Ops lassen sich bei Android gezielt Berechtigungen von Apps entziehen.

Lookout Mobile Security

Dieses Antivirenprogramm bietet in seiner Android-Basisversion die sogenannte „Lock Cam“-Funktion an, die keine Spionage-Programme, sondern „echte“ Spione enttarnt, die nach dem Handy greifen. Sobald das Kennwort oder das Entsperrmuster für den Bildschirm drei mal falsch hintereiander eingegeben wird, schießt die Kamera ein Foto des Schnüfflers und schickt es per Mail an den Handybesitzer.

Looky-Looky

Ausgefallener schützt und enttarnt die App Looky-Looky neugierige Partner, Freunde oder Verwandte, die sich uneralubt das Handy schnappen. Drei Überwachungsmodi schützen dabei vor ungewollten Zugriffen. Beim Modus „Verwirrung“ wird ein falscher Screenshot des Homebildschirms gezeigt. Sobald sich daran jemand zu schaffen macht, schießt die Kamera ein Foto des Schnüfflers. Außerdem zeichnet das Programm alle Berührungen auf, damit der Handybesitzer später nachvollziehen kann, was sich die Person ansehen wollte. Im Modus „Abschreckung“ ertönt zusätzlich ein Alarmton, im Modus „Konfrontation“ wird eine Videobotschaft für den Spion abgespielt.

Der schwierigste Moment einer Operation ist der Augenblick der Kontaktaufnahme. Ein verhunzter Erstkontakt kann den eingesetzten Avatar oder die Webpräsenz in den Augen des Ziels verbrennen und muss deshalb gut vorbereitet werden.

Bei einer Operation mit einer oder mehreren menschlichen Zielpersonen setzt man regelmäßig mehrere am Profil des Ziels ausgerichtete Avatare parallel als Köder ein. Diese interagieren mit verschiedener Intensität und unterschiedlichem Auftreten sowohl mit dem Ziel als auch mit unbeteiligten Dritten. Bei erfolgreichem Einsatz wird das Ziel ein oder mehrere Avatare von sich aus kontaktieren und einen tiefergehenden Austausch initiieren. Zu diesem Zeitpunkt findet in der Regel noch keine Plausibilitätsprüfung durch die Zielperson statt – wer googelt schon jeden Menschen dem er per Twitter antwortet? Zudem sorgt die Tatsache, dass die Initiative von der Zielperson ausgeht, bei dieser unwillkürlich für einen Vertrauensvorschuss.

Beispiel: Unsere Zielperson, der Hamburger Ingenieur, beteiligt sich regelmäßig an Facebook-Gruppen die nicht mit seiner beruflichen Tätigkeit in Zusammenhang stehen. Hierbei kommt es zu Austauschen per Chat mit verschiedenen Mitgliedern. Eines dieser Mitglieder spricht eines Tages über private Probleme und bittet die Zielperson um Rat. Es kommt zu einem intensiven Austausch, im Rahmen dessen die Zielperson Informationen über sich und seine aktuelle persönliche Lage preisgibt. Nach Auswertung dieser Informationen rät der Lockvogel der Zielperson in einem Folgechat einer anderen, privaten Facebookgruppe beizutreten zu der er ihm den Kontakt vermittelt. Tatsächlich ist die Facebookgruppe nur mit Avataren besetzt, von denen mehrere am Persönlichkeitsprofil der Zielperson ausgerichtet sind.

Sollte die Zielperson nur sporadisch oder gar nicht in den sozialen Medien tätig sein oder nur mit vertrauten Personen kommunizieren, bietet sich als weiteres Mittel die gezielte Ansprache zu einem Thema an, das wahrscheinlich den bekannten Interessen der Zielperson entspricht. Dies kann z.B. das Anschreiben per Change.org, die Einladung in eine interessante Facebook-Gruppe oder die Weiterleitung von Links auf Xing sein. Beißt die Zielperson an, gerät sie in ein gezielt für sie kreiertes Umfeld. Ein allgemein bekanntes Bespiel für eine sehr plumpe Variante dieser Taktik sind die legendären Emails der Nigeria-Connection, einer in Westafrika ansässigen Grupp Krimineller. Diese Gruppe ist bekannt dafür, per Spam und Massenversand Opfer zu ködern. Inhaltlich variieren diese Emails ständig ein Thema: Die Absender versprechen die Zahlung einer großen Geldsumme aus scheinbar illegaler Quelle gegen eine finanzielle Vorleistung zur vorgeblichen Finanzierung der Abwicklung.

Für Zielorganisationen gilt Ähnliches. Durch Beobachtung des Außenauftritts sowie der identifizierten Mitglieder wird erst ein passendes Profil für Avatare aufgebaut, die dann in einem oder mehreren Schritten an die Organisation andocken.

Sobald ein Kontakt hergestellt ist, gilt es ihn dauerhaft zu etablieren. Hier bietet es sich an, mit der Zielperson parallel auf mehreren sozialen Medien beziehungsweise Kommunikationssystemen in Verbindung zu treten um zu verhindern in Vergessenheit zu geraten. Wichtig ist es, genügend Kontakt zu halten um präsent zu bleiben, langsam steigendes Interesse zu generieren und gleichzeitig zu verhindern, die Zielperson durch zu starken Einsatz zu verschrecken. Die Zielperson muss den Eindruck haben, jeweils den nächsten Schritt zu tun und dies aufgrund eigener, freier Überlegung.

Sobald ein gewisses Gleichgewicht erzielt ist, muss der Kontakt in eine belastbare, vertrauensvolle Beziehung umgewandelt werden. Die Zielperson muss dem Avatar vertrauen und – je nach Art und Intensität des Kontakts – als guten Bekannten oder sogar als Freund betrachten. Sobald dieser Punkt erreicht ist, kann mit dem Abschöpfen begonnen werden.

Abschöpfen

Für einen Laien erstaunlich ist das Abschöpfen, zumindest kurzfristig, die am wenigsten komplizierte Phase. Fälschlicherweise betrachten die meisten Internetnutzer das Netz als einen privaten Raum, oder als eine Art großes Computerspiel, die nicht im Zusammenhang mit der Lebenswirklichkeit stehen. Die durch das Netz automatisch erzeugte Distanz bzw. Unwirklichkeit trägt zudem dazu bei, dass der typische Nutzer ihm persönlich unbekannte Kontakte so sieht, wie er sie gerne sehen möchte. Sobald einmal ein enger Kontakt mit jemandem etabliert ist, haben viele Nutzer daher die Tendenz, ihrem Gegenüber zu vertrauen. Was sollte schließlich ein Facebook-Freund, der sich ebenfalls für Schildkröten interessiert, damit anfangen können, wenn man ihm sein Leid über werkstoffbezogenen Ärger im Büro klagt...

Das eigentliche Abschöpfen der Zielperson erfolgt in der Regel auf eine möglichst unaufgeregte, aber genau strukturierte Art. Wichtig ist es hierbei, den richtigen Mix aus privat, beruflich und sonstiges zu treffen, nicht aus der Rolle zu fallen und mehrere kritische Punkte miteinander in Deckung zu bringen:

Der Avatar muss gleichzeitig größtmögliche Nähe halten, ohne eine bestimmte Schwelle zu überschreiten. Bei zu großer Distanz sinkt der Wunsch sich offen mitzuteilen. Bei zu großer Nähe kann der Wunsch entstehen, Kontakt in der realen Welt zu etablieren.

Das Ziel muss gleichzeitig in Laune gehalten werden, ohne dass die Präsenz des Avatars gegenüber Dritten zum Problem wird. Zum einen muss die Legende weiter am Leben gehalten werden. Zum anderen müssen gemeinsame Kontakte und Bezugspersonen so gemanagt werden, dass es zu keinen Auffälligkeiten kommt.

Die Zielperson muss in die Lage gebracht werden, freiwillig und arglos wertvolle Informationen zu geben ohne sich über Umfang und Konsequenzen im Klaren zu sein. Dies verlangt nach einem indirekten Ansatz. Klassisches Beispiel ist eine Frage im Stile von: „Na wie war dein Arbeitstag? Nicht zu k.o. nach zehn Stunden im Tollhaus?“

Schließlich bedarf es einer dauerhaften oder teilweisen Exit-Strategie, um die Operation bei Bedarf so zu beenden, dass weder das Ziel noch Dritte Verdacht schöpfen.

Dies verlangt nach einem psychologisch sinnvollen Vorgehen, der Fähigkeit zu antizipieren, der Vorbereitung von Notfallplänen sowie einem eingespielten Team, das den Avatar sowie das Ziel während der ganzen Operationsdauer führt.

Tatsächlich ist es im Einzelfall bei Bedarf möglich, gegen jeden der oben benannten Punkte zu verstoßen. Ein solcher Verstoß – im Sinne von „quick and dirty“ - beschleunigt den Prozess insoweit, als er möglicherweise schneller zum Erfolg führt und punktuell wertvolle Ergebnisse erzielt. Gleichzeitig erhöht er massiv das Risiko, den Avatar zu verbrennen. Ob ein solcher Ansatz riskiert werden kann, hängt daher insbesondere von einem akuten Bedarf des Auftragsgebers der Operation, dem psychologischen Profil der Zielperson, zeitlichen Imperativen sowie der langfristigen Strategie ab.

Operationsende und Risikomanagement

Eine Operation endet entweder durch mehr oder weniger auffälligem Abbruch wegen Erreichens des Operationsziels, durch langsames Ausphasen, wenn Unauffälligkeit sinnvoll und geboten ist oder durch sofortigen Ausstieg im Falle des Verbrennens des Avatars oder der Operation insgesamt.

Trotz der relativ hohen Sicherheit einer Social Engineering Operation für die Durchführenden, heißt das nicht, dass die Ausführenden unangreifbar wären. Neben dem Risiko identifiziert und - soweit möglich - der Strafverfolgung zugeführt zu werden, besteht stets die Möglichkeit, dass die Gegenseite die Operation durchschaut und die Beziehung zwischen Ziel und Avatar zur gezielten Desinformation nutzt. Bereits aus diesen Gründen ist es von höchster Bedeutung, dass die Avatare einerseits stets glaubwürdig bleiben und sich keine Fehler erlauben sowie andererseits sämtliche gewonnen Informationen konsequent ausgewertet und wann immer möglich durch weitere Quellen bestätigt werden müssen.

Neben den üblichen, nachrichtendienstlichen Techniken aus dem Bereich HUMINT zur Überwachung des eigenen Verhaltens hat das eingesetzte Team daher darauf zu achten, dass es fachlich, sprachlich, kulturell und technisch auf der Höhe ist. Insbesondere der Umgang mit den sozialen Medien muss fehlerfrei sein und einer Analyse durch Dritte Stand halten. Gleiches gilt für das Auftreten des Avatars. Entspricht dieser nicht dem Niveau und den Kenntnissen die von einer echten Person in vergleichbarer Situation erwartet werden, werden dem Ziel frühzeitig Zweifel kommen.

Wie bereits ausgeführt, handelt es sich bei Social Engineering um ein Problem, das schwerpunktmäßig außerhalb des Unternehmens auftritt, so dass Mittel des Betriebsschutzes nur schwer oder überhaupt nicht greifen. Das eigentliche Ziel einer Operation – das Gehirn des Opfers – kann von seinem Arbeitgeber weder kontrolliert noch überwacht werden. Hinzu kommt, dass das Ziel im – vermeintlich - privaten Umfeld unterwegs ist, so dass hier gesetzliche Regelungen zu Daten- und Persönlichkeitsschutz greifen.

Da die Strategien und Handlungsweisen des Social Engineering aus dem Bereich HUMINT, d.h. der nachrichtendienstlichen Praxis kommen, ist es nicht verwunderlich, dass die gangbarsten Lösungen ebenfalls aus diesem Sektor kommen und sich an die Prinzipien der Gegenspionage anlehnen.

Das wirft für Unternehmen zunächst ein Problem auf: Aus Gründen des Persönlichkeitsschutzes, dürfen Unternehmen ihre Mitarbeiter nicht aktiv und dauerhaft im Internet überwachen. Während es technisch möglich wäre, per Data Mining und Web Crawling ständig den Überblick zu behalten, wäre eine solche Operation nach den meisten westlichen Rechtsordnungen schlicht und ergreifend illegal. Richtig ist, dass Unternehmen im konkreten Verdachtsfall analog zum Einsatz von Privatdetektiven vorgehen können. Auch hier sind jedoch enge Grenzen gesetzt, so dass es im Zweifelsfall sinnvoller sein kann, polizeilichen Beistand einzuholen.

Da mitarbeiterbezogene aktive Gegenspionage somit ausfällt, bleiben einem Unternehmen fünf aktive, vorbeugende Maßnahmen zum Schutz gegen Social Engineering:

Die erste Maßnahme stellt gewissermaßen das Gegenstück zu den Handlungen der Gegenseite dar. Das Unternehmen versucht hier einerseits ein genaues Bild dessen zu erhalten, was ein Gegner durch OSINT herausbekommen könnte. Andererseits dient sie dazu, Sicherheitsverstöße und Informationsaustritte zu identifizieren und zu lokalisieren. Mittel der Wahl sind hier üblicherweise Webcrawler und Data Mining. Allerdings kann bisweilen bereits eine erste Google-Suche wichtige Hinweise auf bestehende Probleme geben.

Wie bereits ausgeführt sind Mitarbeiter und ihr Verhalten im Internet die Schnittstelle an die Social Engineering andockt. Unternehmen, die ihre Sicherheit ernst nehmen, müssen daher ihren Mitarbeitern aller Verantwortungsebenen, von der Direktion bis zum Hausmeister, das Konzept verdeutlichen und ihnen klar machen, was für sie persönlich und für ihren Arbeitsplatz auf dem Spiel steht. Ziel ist es, das abstrakte, unrealistische Bild der Spionage durch ein realistisches Risikobewusstsein zu ersetzen.

Hand in Hand geht hiermit die Aus- und Weiterbildung der Mitarbeiter in Internetkompetenz. Angreifer profitieren im Rahmen des Social Engineering häufig davon, dass ihre Ziele keine Ahnung haben, wie einfach es möglich ist, sie zu täuschen, welche Möglichkeiten die jeweilige Software zulässt und wie man sich durch ein paar einfach zu übernehmende Regeln schützen kann. Kommt dann ein risikobewusstes Verhalten hinzu, wird es schwer, ein Ziel zu profilieren oder abzuschöpfen.

Parallel zu einem auf Prävention gerichteten Konzept sollten Unternehmen eine Unternehmenspolitik fahren, die auf Kooperation und nicht auf Repression beruht. Einbrüche in die Unternehmenssicherheit sind niemals auf die leichte Schulter zu nehmen. Um aktuellen Schaden zu begrenzen oder zukünftige Schäden zu vermeiden, ist es von höchster Wichtigkeit, so schnell wie möglich ein möglich detailliertes Bild der Operation zu haben. Das kann nur gelingen, wenn Zielpersonen sich gegenüber ihrem Arbeitgeber vertrauensvoll öffnen können, sobald sie einen Verdacht hegen. Eine andere Politik führt zudem dazu, dass die Zielpersonen in eine Zwangslage gedrängt werden, in der sie durch die hinter der Operation stehenden Akteure erpressbar werden.

Aktive Verschleierung und Desinformation sind naturgemäß ein zweischneidiges Schwert. Werden diese aufgedeckt, kann das dem Image des Unternehmens empfindlich schaden. Eine Desinformationskampagne wird daher in der Regel nur im Falle eines konkreten Anlasses und zeitlich begrenzt erfolgen.

Ausblick

Das Ende der Digitalisierung der Geschäftswelt ist bei weitem noch nicht abzusehen. Die sogenannte Industrie 4.0, die stark auf Dezentralisierung und Nutzung von 3D-Druck aufbaut, wird den aktuellen Prozess der Zersplitterung von Management, Forschung, Produktion und Vertrieb beschleunigen. Der sich hieraus ergebende Bedarf des Teilens von Wissen und Informationen steht dem Schutz von kritischem Wissen diametral gegenüber. Es wird daher in Zukunft eher leichter als schwerer, sich solche Informationen hausintern legitim zu beschaffen oder diese aus dem Schutzbereich des Unternehmens zu entfernen.

Durch die parallel sich weiter entwickelnden Möglichkeiten der mittlerweile allgegenwärtigen IT-Mediengesellschaft, bilden sich zudem ständig neue Möglichkeiten heraus, menschliche Interaktion aller Art im Rahmen des Social Engineering zu missbrauchen.

Gerade vor diesem Hintergrund muss die Industrie sowohl verantwortlich handeln, als auch ein gesteigertes Interesse daran haben, dass ihre Mitarbeiter loyal und risikobewusst sind - und nicht unbedarft Haus und Hof verkaufen. Dies zu verabsäumen, kann dramatische Folgen für Marktanteile, Gewinn oder sogar die wirtschaftliche Existenz haben.

Parallel hierzu benötigen Industriestaaten wie Deutschland ein stringentes Schutzkonzept sowie die hieraus abgeleiteten Organisationen und Mittel, um den Schutz von Industrie und geistigem Eigentum zu gewährleisten.