Cyberkriminalität: Die Bombe in deiner Mail

Telekom-Router gehackt

Bei einem massiven Hacker-Angriff auf Router der Deutschen Telekom wurden im November 2016 waren fast eine Million Kunden betroffen. Der Telekom zufolge ging der Internet-Ausfall bei 900.000 ihrer mehr als 20 Millionen Festnetzkunden auf eine weltweite Cyberattacke zurück. Bei dem Angriff auf die „Speedport“-Router kam der Telefonanbieter aber offenbar mit einem blauen Auge davon. „Sie können ja sagen, dass es schlimm war, dass 900.000 Router ausgefallen sind. Sie können aber auch sagen: Es ist gut, dass nicht noch Schlimmeres passiert ist“, betonte Bundesinnenminister Thomas de Maizière. Die Geräte der Telekom waren laut Bundesamt für Sicherheit in der Informationstechnik (BSI) durch einen weltweit angelegten Hackerangriff lahmgelegt worden.

Nach ersten Analysen war der eingeschleuste Schadcode mit dem bekannten Botnet-Code Mirai verwandt, berichtete die IT-Sicherheitsfirma Kaspersky Lab. Ziel sei wahrscheinlich gewesen, die Router mit einem Botnetz zu verbinden, das Online-Kriminelle gewöhnlich für ihre Zwecke, etwa Erpressung, Spam-Versand oder gezielte Angriffe auf andere Rechner missbrauchen. Wie Stefan Ortloff von Kaspersky erklärte, wurde der Schadcode durch eine Sicherheitslücke im Router eingeschleust. Doch die Software sei offenbar nicht in der Lage gewesen, sich selbst in das Dateisystem zu schreiben. Deshalb habe sie einen Neustart nicht überlebt.

Heftiger Angriff - lange nicht bekannt

Im September 2016 überraschte eine Nachricht des US-Internet-Dienstleisters Yahoo. Der Grund: ein massiver Cyberangriff. Hacker hätten schon Ende 2014 persönliche Daten von mindestens 500 Millionen Nutzern abgegriffen, räumte der Konzern ein. Betroffen waren Namen, E-Mail-Adressen, Telefonnummern, Geburtsdaten, Passwörter sowie Sicherheitsfragen zur Feststellung der Identität der User. Bei lediglich einem Bereich gab Yahoo Entwarnung: Es gebe keinen Hinweis darauf, dass auch Kreditkarten- oder Bankkontendaten entwendet worden seien. Dennoch sprachen Experten vom bisher folgenschwersten Cyberdiebstahl bei einem E-Mail-Provider.

Kundendaten eines Seitensprungportals

2015 wurden besonders brisante Daten von Hackern gestohlen. Über 37 Millionen Datensätze der Seitensprung-Plattform Ashley Madison wurden erbeutet. Für den Anbieter wurde der Angriff dadurch nicht nur zum finanziellen Desaster. Denn durch die Meldung über den Hackerangriff, wurde auch das Geschäft des Unternehmens erst für die breite Masse öffentlich.

Kundenpasswörter gehackt

Im Mai 2014 gelang es Cyberangreifern sich Zugang zu Ebays Kundendatenbanken zu verschaffen. Mehr als 145 Millionen Datensätze wurden dabei gestohlen. Zu den sensiblen Daten der Kunden zählen deren E-Mail-Adressen, Usernamen und Passwörter. Bis heute ist nicht ganz geklärt, wer hinter dem Angriff steckte.

Mega-Hackerangriff auf JPMorgan

Die US-Großbank JPMorgan meldete im Oktober 2014, sie sei Opfer eines massiven Hackerangriffs geworden. Rund 76 Millionen Haushalte und sieben Millionen Unternehmen seien betroffen, teilte das Geldhaus mit. Demnach wurden Kundendaten wie Namen, Adressen, Telefonnummern und Email-Adressen von den Servern des Kreditinstituts entwendet. Doch gebe es keine Hinweise auf einen Diebstahl von Kontonummern, Geburtsdaten, Passwörtern oder Sozialversicherungsnummern. Zudem liege im Zusammenhang mit dem Leck kein ungewöhnlicher Kundenbetrug vor. In Zusammenarbeit mit der Polizei gehe die Bank dem Fall nach.

Ins Visier wurden laut dem Finanzinstitut nur Nutzer der Webseiten Chase.com und JPMorganOnline sowie der Anwendungen ChaseMobile und JPMorgan Mobile genommen. Entdeckt wurde die Cyberattacke Mitte August, sagte die Sprecherin von JPMorgan, Patricia Wexler. Dabei stellte sich heraus, dass die Sicherheitslücken schon seit Juni bestünden. Inzwischen seien die Zugriffswege jedoch identifiziert und geschlossen worden. Gefährdete Konten seien zudem deaktiviert und die Passwörter aller IT-Techniker geändert worden, versicherte Wexler. Ob JPMorgan weiß, wer hinter dem Hackerangriff steckt, wollte sie nicht sagen.

Apple und Facebook

Ebenfalls im Februar 2013 wurde Apple Opfer eines Hacker-Angriffs. Computer von Angestellten seien von den gleichen Angreifern heimgesucht worden, die auch Facebook ausspionieren wollten, hieß es. Am selben Tag wollte Apple ein Software-Update auf den Markt bringen, mit dem sich Kunden gegen das von den Hackern eingesetzte Programm schützen können. Einige Tage zuvor hatte Facebook bekanntgegeben, dass Laptops von Angestellten Ziel einer Attacke waren.

Unbekannte Hacker trieben im Februar 2013 ihr Unwesen beim Kurznachrichtendienst Twitter: Innerhalb von zwei Tagen kaperten sie die Konten von Burger King und Jeep. Im Fall des Autobauers erklärten die Hacker bei Twitter den Verkauf der Geländewagen-Marke an den Konkurrenten Cadillac. Bei Burger King hatte es geheißen, das Unternehmen gehöre jetzt zu McDonald's, „weil der Whopper gefloppt ist“.

News of the World

Im Juli 2012 entwickelten sich viele kleine Hackerangriffe zuerst zu einem Abhörskandal, dann zum Medienskandal und schließlich zu einem der größten Skandale Großbritanniens. Die Folge: Die britische Sonntagszeitung "News of the World" wurde eingestellt. Mitarbeiter der Zeitung hatten sich jahrelang in die Mails von Prominenten und Gewaltopfern gehackt, um Informationen daraus für ihre Berichterstattung zu nutzen. Als die illegalen Recherchemethoden im Sommer 2012 an die Öffentlichkeit kamen, wurde die Zeitung vom Markt genommen.

iOS-Kundendaten geklaut

Auch der US-Elektronikriese Apple blieb 2012 nicht verschont von Hackerangriffen: Rund 12 Million Daten des iPhone-Betriebssystems iOS wurden laut dem FBI von der Hackergruppe Antisec gestohlen. Darunter veröffentlichte das Hackerkollektiv über eine Million iOS-IDs, die auch persönliche Angaben zu den Besitzern enthielten.

Industrieanlagen

Die Meldung eines Hackerangriffs auf mehrere iranische Industrieanlagen ging im Juni 2012 um die Welt. Ein Virus namens Stuxnet übernahm zweitweise die Kontrolle über iranische Rechnersysteme und konnte diese systematisch sabotieren. Experten gingen damals davon aus, dass ein anderer Staat den Auftrag zu dieser Attacke gegeben haben könnten. Die große Gefahr von Viren wie Stuxnet wurde daraufhin unter dem Begriff "Cyberwar" immer wieder thematisiert. Der Grund: Solche Viren könnten ebenso gut Schiffe, Flughäfen, das Militär oder Telekommunikationssysteme angreifen und diese sabotieren, was schwerwiegende Folgen für das jeweilige Land haben könnte.

Bundesbehörden

Im Juli 2011 mussten Bundeskriminalamt, Bundespolizei und Zoll zugeben, dass Hacker es in ihr Fahndungssystem "Patras" geschafft hatten. Dieses System nutzen Behörden zur Überwachung potentieller Straftäter und Ermittler. Nachdem die Hacker der "No Name Crew" sich Zugang verschafft hatten, mussten BKA und Co. die Server zeitweise abschalten.

Sony

Kein Hackerangriff traf in Deutschland so viele Menschen wie der Angriff auf den japanischen Elektronikkonzern. Im April 2011 stahlen Hacker die Daten von 75 Millionen Nutzern des Playstation-Netzwerks. Dadurch hatten sie nicht nur Zugriff zu Mail- und Postadressen, sondern konnten auch auf deren Kreditkartenangaben zugreifen. Sony schaltete das Netzwerk ab, einen Monat blieb es offline. Die "Los Angeles Times" berichtete, dass Sony den Schaden auf 172 Millionen Dollar schätzte.

Kreditkarten

Nachdem Visa und Mastercard der Plattform WikiLeaks im Dezember 2010 die Konten sperrten, stürzte sich die Hackergemeinschaft Anonymous auf die Geldinstitute. Die Seiten der Kreditkartenanbieter waren zeitweise nicht erreichbar.

Estland

"Denial of Service" meldeten 2007 zahlreiche Computer in Estland - wochenlang. Dahinter steckte ein Hackerangriff auf die estnische Infrastruktur. Hacker hatten Regierungsrechner und Systeme von verschiedenen Unternehmen und Banken durch eine Flut von E-Mails überlastet. Internetseiten von Ministerien, dem Parlament, Medienhäusern und Geldinstituten waren nicht erreichbar. Sogar Notfallrufnummern und Bankautomaten funktionierten nicht mehr. Bis heute ist unklar, wer hinter der Attacke steckte.

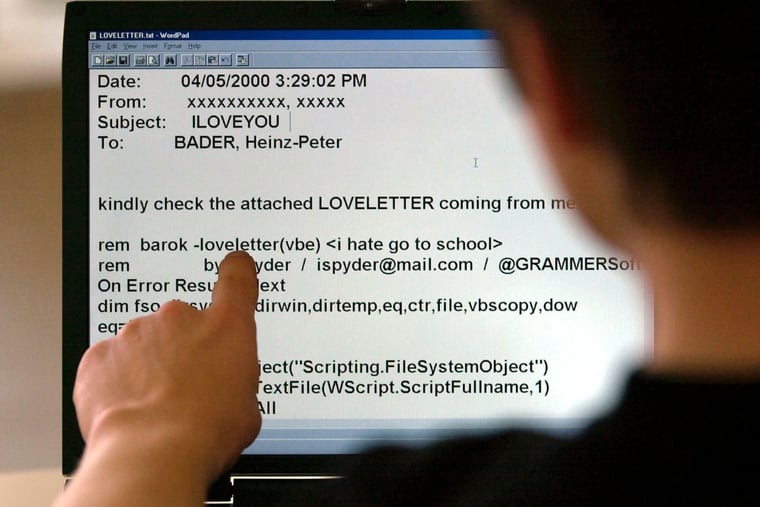

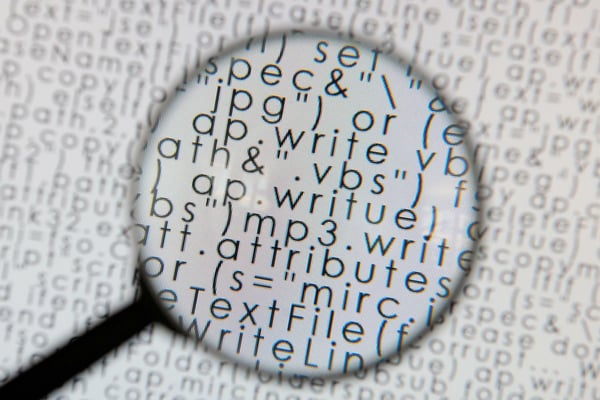

ILOVEYOU

Unmittelbar nach der Jahrtausendwende flutete ein Virus aus Südostasien die digitale Welt. Ein Virus namens ILOVEYOU versendete sich von alleine, indem es auf sämtliche gespeicherte Kontakte eines Mailpostfaches zurückgriff. Die Menge an Nachrichten überlastete weltweit die Server, sodass der E-Mail-Verkehr zeitweise zum Erliegen kam. Eine zweite Version des Virus zerstörte dann sogar Dateien auf dem Rechner. Wer genau hinter dem Virus steckte, ist bis heute nicht geklärt.

Der berühmteste Hacker des 20. Jahrhunderts

Der Amerikaner Kevin Mitnick sorgte in den Neunzigerjahren für Aufmerksamkeit, als er sich mehr als zwei Monate eine Cyber-Jagd mit einem japanischen Sicherheitsexperten lieferte. Mitnick hatte sich zuvor in die Computersysteme von Softwareunternehmen und Telefongesellschaften gehackt und die Konten seiner Opfer geleert. Für die Unternehmen entstanden Schäden in Millionenhöhe. Nachdem Mitnick es bei dem Japaner versuchte, startete dieser eine Verfolgungsjagd und deckte nach einigen Wochen Mitnicks Identität auf. Der Hacker landete daraufhin im Gefängnis. Als er 2000 entlassen wurde, bekam der wohl berühmteste Hacker des vergangenen Jahrhunderts einen adäquaten Job. Er arbeitet heute als Sicherheitsexperte.

Wann immer auf den Servern seines Unternehmens Tutao die E-Mails in Massen eintreffen – Matthias Pfau freut sich. Von Hannover aus betreibt der Informatiker einen verschlüsselten E-Mail-Dienst, den mehr als zwei Millionen Kunden nutzen, um spitzelsicher elektronische Post zu verschicken. In Zeiten ständiger Hackerattacken und datenhungriger Nachrichtendienste wächst das Geschäft: Alleine in den vergangenen zwei Monaten gewann der Service weltweit 400 000 neue Nutzer.

Über die Masse elektronischer Nachrichten aber, die Anfang Mai erst Pfaus Mail-Server flutete und dann den regulären Geschäftsbetrieb von Tutao lahmlegte, freute sich Pfau nicht. Hacker hatten mit einem besonders perfiden neuartigen Angriff die Kommunikation blockiert. Unbemerkt hatten sie wichtige E-Mail-Adressen von Tutao, wie die für Kunden- oder Serviceanfragen, in die Verteiler von Zigtausenden von Newsletter-Anbietern eingetragen. Die Folge: Innerhalb kürzester Zeit wurden Pfau und seine Mitarbeiter von etwa einer halben Million Newsletter bombardiert.

Horrorszenario für vernetzte Unternehmen

Sicherheitsexperten fürchten, Newsletter-Angriffe wie dieser könnten zur nächsten großen Bedrohung für Unternehmen werden – nach der Attacke WannaCry, die kürzlich Anzeigetafeln der Deutschen Bahn und Hundertausende Rechner lahmlegte. Vor „der nächsten Waffe der digitalen Untergrund-Wirtschaft“ warnen die Experten von Spamhaus.org. Der renommierte IT-Experte Brian Krebs spricht von „Newsletter-Bomben“.

Tutanota-Nutzer waren zwar nicht direkt betroffen, dafür war das Unternehmen selbst kaum mehr erreichbar. „Es war uns nicht möglich, aus den Hunderttausenden eintrudelnden Newslettern die relevante Post herauszufischen“, sagt Pfau. „Tagelang konnten wir mit Nutzern und potenziellen Neukunden nicht per E-Mail kommunizieren.“ Mühsam mussten er und sein Team eine Abwehrtaktik entwickeln, um den Ansturm zu stoppen.

Energie-Infrastruktur

Im Dezember 2015 fiel für mehr als 80.000 Menschen in der Ukraine der Strom aus. Zwei große Stromversorger erklärten, die Ursache sein ein Hacker-Angriff gewesen. Es wäre der erste bestätigte erfolgreiche Cyberangriff auf das Energienetz. Ukrainische Behörden und internationale Sicherheitsexperten vermuten eine Attacke aus Russland.

Krankenhäuser

Im Februar 2016 legt ein Erpressungstrojaner die IT-Systeme des Lukaskrankenhauses in Neuss lahm. Es ist die gleiche Software, die oft auch Verbraucher trifft: Sie verschlüsselt den Inhalt eines Rechners und vom Nutzer wird eine Zahlung für die Entschlüsselung verlangt. Auch andere Krankenhäuser sollen betroffen gewesen sein, hätten dies aber geheimgehalten.

Rathäuser

Ähnliche Erpressungstrojaner trafen im Februar auch die Verwaltungen der westfälischen Stadt Rheine und der bayerischen Kommune Dettelbach. Experten erklären, Behörden gerieten bei den breiten Angriffen eher zufällig ins Visier.

Öffentlicher Nahverkehr

In San Francisco konnte man Ende November kostenlos mit öffentlichen Verkehrsmitteln fahren, weil die rund 2000 Ticket-Automaten von Erpressungs-Software befallen wurden. Laut einem Medienbericht verlangten die Angreifer 73.000 Dollar für die Entsperrung.

Bundestag

Im Mai 2015 fallen verdächtige Aktivitäten im Computernetz des Parlaments auf. Die Angreifer konnten sich so weitreichenden Zugang verschaffen, das die Bundestags-IT ausgetauscht werden. Als Urheber wird die Hacker-Gruppe APT28 vermutet, der Verbindungen zu russischen Geheimdiensten nachgesagt werden.

US-Demokraten

Die selbe Hacker-Gruppe soll nach Angaben amerikanischer Experten auch den Parteivorstand der Demokraten in den USA und die E-Mails von Hillary Clintons Wahlkampf-Stabschef John Podesta (im Bild) gehackt haben. Nach der Attacke im März wurden die E-Mails wirksam in der Schlussphase des Präsidentschaftswahlkampfs im Oktober 2016 veröffentlicht.

Doping-Kontrolleure

APT28 könnte auch hinter dem Hack der Weltdopingagentur WADA stecken. Die Angreifer veröffentlichen im September 2016 Unterlagen zu Ausnahmegenehmigungen zur Einnahme von Medikamenten, mit einem Fokus auf US-Sportler.

Sony Pictures

Ein Angriff, hinter dem Hacker aus Nordkorea vermutet wurden, legte im November für Wochen das gesamte Computernetz des Filmstudios lahm. Zudem wurden E-Mails aus mehreren Jahren erbeutet. Es war das erste Mal, dass ein Unternehmen durch eine Hackerattacke zu Papier und Fax zurückgeworfen wurde. Die Veröffentlichung vertraulicher Nachrichten sorgte für unangenehme Momente für mehrere Hollywood-Player.

Yahoo

Bei dem bisher größten bekanntgewordenen Datendiebstahl verschaffen sich Angreifer Zugang zu Informationen von mindestens einer Milliarde Nutzer des Internet-Konzerns. Es gehe um Namen, E-Mail-Adressen, Telefonnummern, Geburtsdaten und verschlüsselte Passwörter. Der Angriff aus dem Jahr 2014 wurde erst im vergangenen September bekannt.

Target

Ein Hack der Kassensysteme des US-Supermarkt-Betreibers Target macht Kreditkarten-Daten von 110 Millionen Kunden zur Beute. Die Angreifer konnten sich einige Zeit unbemerkt im Netz bewegen. Die Verkäufe von Target sackten nach der Bekanntgabe des Zwischenfalls im Dezember 2013 ab, weil Kunden die Läden mieden.

Ashley Madison

Eine Hacker-Gruppe stahl im Juli 2015 Daten von rund 37 Millionen Kunden des Dating-Portals. Da Ashley Madison den Nutzern besondere Vertraulichkeit beim Fremdgehen versprach, erschütterten die Enthüllungen das Leben vieler Kunden.

US-Industriekonzerne

In den vergangenen Jahren wurden amerikanische Unternehmen wie die Metall-Giganten Alcoa und US Steel, der Elektroriese Westinghouse Opfer von Cyber-Attacken, bei denen sich die Angreifer Zugriff auf interne Informationen verschafften. Ermittler vermuteten dahinter Hacker mit Verbindung zum chinesischen Militär. Nach einer Vereinbarung zwischen den Regierungen Chinas und der USA ebbte die Welle der Angriffe ab.

Derart abgeklemmt vom Informationsfluss zu sein ist ein Horrorszenario – auch für Autovermieter, Banken, Hotelbetreiber oder Onlineshops. Denn in einer vernetzten Welt ist es für jeden Dienstleister entscheidend, mit Partnern, Lieferanten oder Kunden jederzeit kommunizieren zu können.

IT-Experte Krebs, von der Hackerszene als Gegner identifiziert, war 2016 selbst Opfer eines der ersten Angriffe mit einer Newsletter-Bombe. Fachleute fürchten, dass die Hacker gezielt einen Vorboten des Bösen an einen ihrer Erzfeinde abgesendet haben. Krebs war 2016 auch eines der ersten Opfer der Mirai-Attacke. Die legte kurz darauf im vergangenen Oktober weltweit Zigtausende Server lahm, darunter die von Amazon und Netflix – einer der größten Cyberangriffe in der Geschichte der USA.

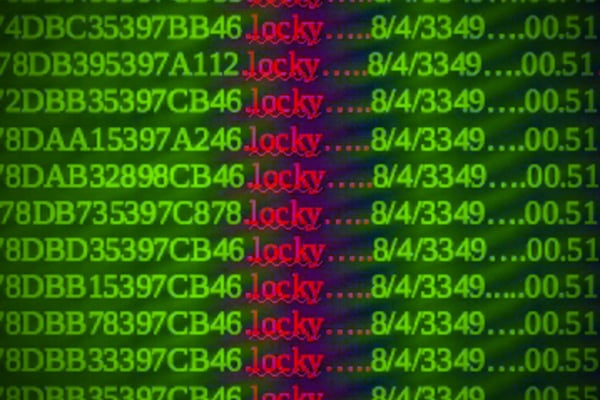

Ransomware

Erpressungssoftware ist eine noch junge Bedrohung und gleichzeitig eine der gefährlichsten. Seit ein paar Jahren schleichen die Ransomware genannten Trojaner auf Rechner – getarnt als harmlose Datei. Die Programme verschlüsseln wichtige Daten, was den Zugriff für den Nutzer unmöglich macht. Um wieder an die Daten zu kommen, verlangen die Kriminellen hinter der Ransomware ein Lösegeld.

Wie funktioniert Ransomware?

Ransomware sind Trojaner, also Schadprogramme, die sich in scheinbar harmlosen Dateien verstecken. Sie können in E-Mail-Anhängen, Software-Downloads oder auch in den Werbebannern von unseriösen Webseiten versteckt sein. Einmal aktiviert, beginnen sie, Dateien auf dem PC zu verschlüsseln. Aufgrund dieser Funktion werden sie auch oft als Krypto-Trojaner bezeichnet.

Wie verbreitet ist Ransomware?

Genaue Zahlen gibt es nicht. Doch laut einer Umfrage des Bundesamts für Sicherheit in der Informationstechnik (BSI) war im April 2016 jedes dritte deutsche Unternehmen in den vergangenen sechs Monaten von Ransomware betroffen. Die Bedrohung ist so akut, dass das BSI dazu ein umfangreiches Themenpapier mit Tipps und Vorgehensweisen veröffentlichte.

Bestimmendes Thema in Hilfe-Foren und Hotlines

Dennis Schirrmacher von Heise Security berichtet davon, dass Ransomware das derzeit bestimmende Thema in Hilfe-Foren und Hotlines ist: „Es ist für die Kriminellen dahinter so erfolgreich, dass es momentan alle anderen Themen an den Rand drängt.”

Wie kann man sich davor schützen?

Für Chris Wojzechowski vom Institut für Internet-Sicherheit in Gelsenkirchen kommt es in erster Linie auf den richtigen Basisschutz an. „Eine stets aktuelle Anti-Virussoftware ist Pflicht und erkennt die meisten Schädlinge sofort.” Bei E-Mail-Anhängen rät der Experte vor dem Öffnen zu Vorsicht: Kenne ich die Person, die mir diese Datei geschickt hat? Erwarte ich wirklich eine Rechnung von diesem Shop?

Vorsicht bei Download-Portalen

Software sollte man möglichst direkt beim Hersteller herunterladen und nicht bei Drittanbietern. Besondere Vorsicht ist bei Download-Portalen geboten, die teure Software extrem günstig oder gar kostenlos anbieten. Das vermeintliche Angebot ist oft eine Falle.

Regelmäßige Backups

Darüber hinaus raten Experten dringend zu regelmäßigen Backups auf externen Datenträgern. So können die von der Ransomware betroffenen Daten einfach wiederhergestellt werden. Die Datenträger sollten allerdings getrennt vom Rechner aufbewahrt werden.

Was tun, wenn es doch passiert ist?

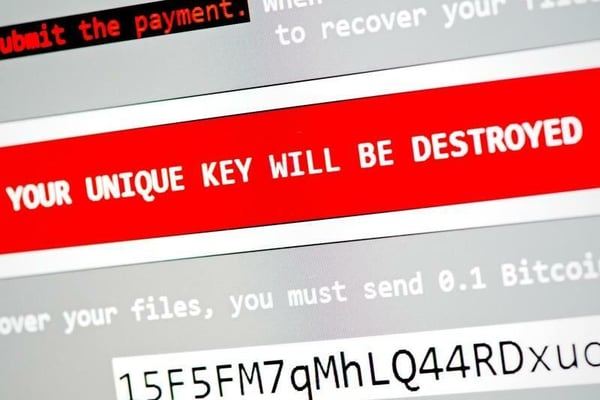

Ist Ransomware auf den Rechner gelangt, wird sie sich bald bemerkbar machen. Je nach Art erscheint direkt eine Nachricht – oder der PC stürzt erst ab und startet anschließend mit der Hiobsbotschaft. In beiden Fällen ist es sinnvoll, den PC direkt auszuschalten, damit nicht noch weitere Dateien verschlüsselt werden können.

Betroffene Festplatten nicht mehr verwenden

Die betroffene Festplatte sollte nicht mehr verwendet werden. Der PC kann mit einer Boot-CD oder einem Boot-Stick neu gestartet werden, wenn im BIOS zuvor ein anderes Laufwerk für den Bootvorgang als die infizierte Festplatte festgelegt wird. So lässt sich zumindest feststellen, welchen Schaden die Ransomware angerichtet hat. Auch kann so eine verschlüsselte Datei gesichert werden. Meist tragen sie Dateiendungen wie .fun oder .porno.

Ransomware identifizieren

Die Website id-ransomware.malwarehunterteam.com bietet ein Tool an, mit dem man herausfinden kann, um welche Ransomware es sich handelt. Das ist wichtig, denn mit etwas Glück gibt es dagegen schon ein Mittel. Websites wie Botfrei.de des eco Verbands der Internetwirtschaft e.V. sammeln Informationen über Ransomware und mögliche Gegenmittel.

Es gibt kein Gegenmittel – und nun?

Wenn es keine Entschlüsselung für die Ransomware gibt, erwägen manche Nutzer, dem Erpresser nachzugeben. Davon rät das BSI aber dringend ab. Die Zahlung motiviere die Erpresser nur weiter. Zudem gebe es keine Gewährleistung, dass die Daten wieder entschlüsselt werden.

Bezahlen ist keine Lösung

Das sieht auch Dennis Schirrmacher so: „In vielen uns bekannten Fällen wurde auch nach Zahlung nicht der nötige Schlüssel zugestellt. Die Daten blieben verschlüsselt.” Dann bleibt nur, den Fall bei der Polizei anzuzeigen und auf eine künftige Lösung zu hoffen. Mit einem Datenbackup ist aber zumindest nicht alles verloren.

Kommt der neue Ansturm wirklich, bahnt sich damit nach der Ransomware WannaCry eine neue Form der Schutzgelderpressung an. Wer seine Server von einem Bomben-Newsletter-Befall befreien will, könnte aufgefordert werden zu zahlen, um den Geschäftsbetrieb wieder aufnehmen zu können. Das glauben zumindest die Experten von Spamhaus.org. Die Nonprofitorganisation ist einer der wichtigsten Anbieter von Blacklists – Listen mit Internetadressen, die dafür bekannt sind, Spam oder Schadprogramme zu verschicken.

Womöglich böten Hacker Nachrichtenbomben bald schon als Dienstleistung auf Abruf im Netz an, warnen die Fachleute. Gegen normale Spam-E-Mails gibt es längst Filter. Die Newsletter-Attacken aber hebeln die etablierten Abwehrmechanismen aus. Pfau etwa kämpfte gegen ein E-Mail-Stakkato von Blogs und Supermärkten, Sparkassen und Fußballclubs – allesamt unverdächtige Absender elektronischer Info- oder Werbepost.

Diese lässt sich nicht einfach blocken, weil Milliarden Internetnutzer weltweit sie täglich explizit empfangen wollen. Und so ähnelt das Newsletter-Bombardement den berüchtigten Distributed-Denial-of-Service-Attacken – kurz „DDoS“ genannt. Dabei attackieren Abertausende oft von Hackern gekaperte Computer gleichzeitig und in hoher Frequenz die IT-Systeme ihrer Opfer, bis diese unter dem digitalen Dauerfeuer zusammenbrechen.

Die Newsletter-Flut zwingt zwar nicht die Technik in die Knie wie bei den klassischen DDoS-Angriffen, aber sie bindet die Aufmerksamkeit von Management, Sachbearbeitern und IT-Personal – und stört das Geschäft. Von „Informations-DDoS“, spricht daher Andrew Patel. Der Technologieexperte des IT-Sicherheitsanbieters F-Secure warnt zudem, die Angriffe seien erschreckend leicht einzurichten.

Cyberkriminelle könnten etwa automatisch per Software das ganze Web nach Newsletter-Anmelde-Seiten absuchen und zugleich alle im Netz publizierten E-Mail-Adressen eines Unternehmens einsammeln. „Dann reicht ein Mausklick, um beides zusammenzuführen, und die Bombe zündet“, sagt Patel.