Terrorabwehr: Was bringt die Vorratsdatenspeicherung?

Vorratsdatenspeicherung - was bringt sie?

Die Reaktionen kamen ebenso schnell – wie vorhersehbar: Bereits einen Tag nach den blutigen Anschlägen von Paris forderte Jörg Radek, stellvertretender Vorsitzender der Gewerkschaft der Polizei, die Ausweitung der umstrittenen Vorratsdatenspeicherung. Und ebenso reflexhaft konterte der FDP-Parteivize Wolfgang Kubicki die Forderung umgehend als unsinnig. Gerade die Terroranschläge hätten bewiesen, dass die in Frankreich seit 2006 praktizierte Datenspeicherung ebendiese Anschläge nicht habe verhindern können.

Das aber ist gar nicht ihr Ziel. Der Disput um die Speicherung der Standort- und Verbindungsdaten ist dominiert von falschen Versprechungen, Unterstellungen und grundlegenden Missverständnissen.

Der Versuch einer Bestandsaufnahme: Was geht? Was nicht? Und warum erfasst die Vorratsdatenspeicherung die brisantesten Daten überhaupt nicht?

Beweisen die Pariser Anschläge tatsächlich, dass die Vorratsdatenspeicherung nichts bringt?

Nein, denn die Speicherung der Kommunikationsdaten dient gar nicht dem Zweck der Prävention, sondern der Aufklärung von Verbrechen. Wer erwartet, dass die Vorratsdatenspeicherung solche Anschläge verhindern müsse, erliegt einem der größten Missverständnisse im langen und erbitterten Streit um die Datenerfassung: Denn sie ist von ihrer Konstruktion her gar kein Mittel der Verbrechensverhinderung, sondern primär der – in der Regel nachträglichen – Entschlüsselung der Zusammenhänge.

Schließlich werden die erfassten Daten in Deutschland zwar „anlasslos“ gespeichert, aber sie stehen den Ermittlern nur bei gerichtlich überprüfbaren „Verdachtsfällen“ zur Verfügung. Die bei den unterschiedlichen Kommunikationsanbietern für derzeit vier bis zehn Wochen gesicherten Verbindungsdaten werden also weder nach Stichworten wie „Anschlag“, „Attentatsplan“ oder „IS“ gefiltert, noch werden die Ermittlungsbehörden überhaupt automatisiert über Nachrichteninhalte benachrichtigt. Daten zum E-Mail-Verkehr werden gemäß der Mitte Oktober beschlossenen Neuregelung des Vorratsdatenspeicherung-Gesetzes sogar gar nicht erst erfasst.

Im Grunde dümpeln die erfassten Gigabytes an Verbindungs- und Positionsdaten zum allergrößten Teil ungenutzt in speziell abgesicherten Datenspeichern in den Rechenzentren der Netzbetreiber, um nach vier (Standortdaten), beziehungsweise zehn Wochen (Verbindungsdaten) zum weit überwiegenden Teil gelöscht zu werden.

Tatsächlich illustrieren Terrorakte wie die zuletzt in Paris das Grunddilemma, in dem Sicherheitsbehörden in rechtsstaatlichen Gesellschaften wie der Bundesrepublik aber eben auch Frankreich stecken. Einerseits werden Polizei und Verfassungsschutz nicht (mehr) nur daran gemessen, dass sie Straftaten aufklären, sondern auch daran, dass sie idealerweise verhindern, dass überhaupt welche geschehen. Zugleich aber müssen die Ermittler beim Versuch der Vorabaufklärung die Privatsphäre aller Bürgerinnen und Bürger respektieren.

E-Mails verschlüsseln

Die Technik für eine solche Verschlüsselung gibt es seit Jahren. Sie hat nur zwei Nachteile: Erstens macht es Mühe, sie zu benutzen, und zweitens muss der Empfänger dieselbe Technik einsetzen.

Fakt ist, dass E-Mails grundsätzlich kein besonders sicheres Kommunikationsmedium sind, aber durch ihre weite Verbreitung unverzichtbar bleiben. Auch wenn es aufwendig klingt: Sie sollten darüber nachdenken, zumindest im Mailverkehr mit wichtigen Partnern beidseitige Verschlüsselung einzusetzen.

Verabschieden Sie sich aus sozialen Netzwerken

Soziale Netzwerke sind nicht sicher, können es nicht sein und wollen es wohl auch nicht. Deshalb muss sich jeder Nutzer darüber im Klaren sein, dass für die Nutzung von Facebook & Co. mit dem Verlust von Privatsphäre bezahlt wird.

Viele Unternehmen fragen sich inzwischen: Brauchen wir das wirklich? Hier macht sich zunehmend Ernüchterung über den Nutzen sozialer Netzwerke breit.

Springen Sie aus der Wolke

Vermutlich sitzt die NSA zwar nicht in den Rechenzentren von Google oder Microsoft, aber sie könnte Internet-Service-Provider überwachen und damit auch Daten auf ihrem Weg in die Wolke beobachten. Unabhängig davon, was die NSA tatsächlich tut, wissen wir, dass Behörden auf Cloud-Server zugreifen können.

Halten Sie Ihre Daten in einer Private Cloud oder gleich im eigenen Rechner. Zu aufwendig? Nicht zeitgemäß? Auf jeden Fall besser, als beklaut zu werden.

Schalten Sie alles Unnötige ab

Wer Smartphones und Tablets benutzt, weiß, dass solche Geräte ständig im Hintergrund irgendwelche Kontakte und Kalender synchronisieren, Browser-Historien anlegen und viele mehr. Richtig gefährlich kann dieses ständige Sich-einwählen in Verbindung mit GPS-Daten sein. Google weiß nämlich, in welcher Bar Sie letzte Woche waren.

Wichtig ist erstens, die GPS-Funktion immer wieder zu deaktivieren, zweitens in Google Maps sämtliche Funktionen, die Standorte melden und Standorte mit anderen teilen, zu deaktivieren.

Eine Methode, um Bewegungsprofile zu vermeiden, ist die Benutzung eines guten alten Navis statt eines Smartphones zur Orientierung. Navis lassen sich – anders als Telefone – auch vollkommen anonymisiert einsetzen.

Web-Browsing verstecken

Der Einsatz eines Secure-socket layers (SSL) zur Datenverschlüsselung im Internet ist nicht völlig sicher, aber auf jeden Fall deutlich sicherer, als nichts zu tun. Eine Möglichkeit, SSL zu nutzen, ist die HTTPS Everywhere-Browsererweiterung der Electronic Frontier Foundation. Gibt es aber leider nur für Firefox und Chrome.

Noch mehr Sicherheit bietet das Tor Browser Bundle, aber es kann das Surf-Erlebnis unter Umständen deutlich verlangsamen.

Keine Messages über externe Server

Instant Messaging über Google Hangouts, Skype und ähnliches landet zwangsläufig in den Händen Dritter, weil solche Nachrichten grundsätzlich nicht direkt, sondern über einen Server ausgeliefert werden.

Erst im Nachhinein (oder wenn es vorab konkrete Verdachtsmomente gegen potenzielle Straftäter gibt) ermöglicht sie, mithilfe eines Zugriffs auf die Verbindungsdaten, rasch festzustellen, ob, wann und mit wem ein als Straftäter (oder Verdächtiger) identifizierter Mensch kommuniziert hat.

Dass das funktioniert, und wie schnell es geht, zeigt das Beispiel von Paris geradezu exemplarisch: Sowohl nach dem Angriff auf Charlie Hebdo als auch am Freitag wieder nach den Anschlägen, waren die französischen Sicherheitsbehörden binnen kürzester Zeit in der Lage, große Teile der Kommunikationswege der Attentäter nachzuvollziehen.

Ist Datenschutz schon in Deutschland eine heikle Sache, sieht es in den USA noch viel kritischer aus: Die dortigen Ermittlungsbehörden wie die NSA haben durch den Patriot Act, der nach den Anschlägen des 11. September 2001 erlassen und kürzlich leicht abgemildert wurde, viel umfassendere Rechte und Befugnisse zur Abfrage von Daten von Privatpersonen. Und diese nutzen sie auch, während die Gesetze und Regulierungen im Bereich Datenmanagement und Datenschutz mit den technologischen Entwicklungen nicht mithalten können. Die Nichtregierungsorganisation Electronic Frontier Foundation (EFF) will mit ihrem regelmäßigen Datenschutz-Report „Who has your back“ auf dieses Problem aufmerksam machen. EFF untersucht 24 große IT- und Telekomunternehmen daraufhin, wie sie mit dem Thema Datenschutz umgehen.

Der Report bewertet einerseits, ob sich Firmen gegen teils willkürliche staatliche Überwachung wehren. Zudem wird die Transparenz bewertet, die Firmen darüber herstellen, ob und wie staatlichen Ermittlungsbehörden bei ihnen Zugriff auf Nutzerdaten fordern. Die EFF hat über vier Jahre die Praktiken großer Internet- und IT-Konzerne beobachtet und analysiert, ob die Firmen ihren Fokus eher auf den Schutz der Nutzerdaten oder eher auf die Kooperation mit staatlichen Ermittlern legen. Dabei konnten sie in den vergangenen vier Jahren eine Entwicklung feststellen.

Während das Thema Datenschutz vor vier Jahren bei kaum einem Unternehmen auf der Agenda stand, hat nun – einige Snowden-, Wikileaks-Enthüllungen und Spähaffären später – laut EFF ein Umdenken eingesetzt: Viele Firmen veröffentlichen Reports über ihren Umgang mit Nutzerdaten und über Regierungsanfragen nach Nutzerdaten.

Die EFF hat die Entwicklungen damit aufgefangen, dass sie die Firmen nun unter anderem in der Kategorie des industrieweiten Standards vorbildlicher Praktiken bewerten.

Ihre Kriterien im Überblick:

1. Unter dem erwähnten industrieweiten Standard verstehen die Aktivisten etwa, dass die Firma den Staat bei einer Datenanfrage nach einer offiziellen Vollmacht für den spezifischen Fall fragt. Außerdem wird erwartet, dass das Unternehmen einen Transparenzreport über staatliche Anfragen veröffentlicht und dass die Firma deutlich macht, wie sie mit den Regierungsanfragen formell verfährt.

2. In einer weiteren Kategorie wird geprüft, ob Internetfirmen die jeweiligen Nutzer einzeln informieren, wenn sie beziehungsweise ihre Daten von Regierungsanfragen betroffen waren. Als Best Practice Beispiel gelten die Firmen, die ihre Nutzer schon vor der Weitergabe über solche staatlichen Anfragen informieren, sodass diese sich juristisch zur Wehr setzen können.

3. Die Aktivisten checkten auch, ob Firmen bekannt machen, wie lange sie Nutzerdaten speichern. Es wurde dabei nicht bewertet, wie lange die Unternehmen IP-Logins, Übersichten über individuellen Datentransfer und auch eigentlich bereits gelöschte Daten speichern und für Ermittlungen verfügbar halten – es geht nur um die Transparenz.

4. Regierungen und staatliche Ermittlungsstellen fragen nicht nur Nutzerdaten an, teils verlangen sie von Internet- und Telekomkonzernen auch, unliebsame Nutzer zu blockieren oder Nutzeraccounts zu schließen. Für diese Praxis war zuletzt insbesondere Facebook kritisiert worden, das einige Insassen von Gefängnissen an der Eröffnung eines Accounts hinderte. Auch Informationen darüber honorierten die Aktivisten mit einer positiven Bewertung, wobei ihnen besonders Twitter in dieser Kategorie mit einem umfangreichen Report über Lösch-Gesuche positiv auffiel.

5. Unternehmen bekamen auch eine positive Bewertung, wenn sie sich im öffentlichen Diskurs gegen staatlich geduldete oder gar intendierte Hintertüren in Software und Netzwerken stellen. 21 von 24 untersuchten Firmen nehmen mittlerweile eine solche kritische Position gegenüber dem Überwachungsstaat ein.

Adobe hat laut den Aktivisten in den vergangenen Jahren alle Best Practice Standards übernommen, die in der Branche etabliert sind. Adobe verlangt von Ermittlungsbehörden eine explizite Erlaubnis, Daten von Nutzern anzufordern und bekennt sich zudem öffentlich dazu, keine Hintertüren in die eigene Software einzubauen. „Alle Regierungsanfragen für Nutzerdaten müssen bei uns durch den Vordereingang kommen“, schreibt Adobe in seinem Transparenzreport. Die EFF wertet eine solche starke Position gegen die früher gängige Praxis als bemerkenswert – unabhängig von der Wahrhaftigkeit.

Triumph für Tim Cook. Apple erfüllt alle Kriterien der Aktivisten für möglichst große Transparenz im Bereich Datensicherheit. Der IT-Konzern lässt allerdings einige Hintertürchen offen, neben den Verpflichtungen zur Verschwiegenheit, die ihm etwa durch Gerichte in Einzelfällen auferlegt werden können. Apple behält sich vor, Nutzer nicht über eine Datenabfrage zu informieren, wenn dies nach Einschätzung des Unternehmens gefährlich für das Leben oder die Unversehrtheit von Personen werden könnte. Dies lässt Raum zur Deutung.

Auch Marissa Mayer hat gut lachen: Die Autoren finden die Leitlinien von Yahoo in allen Bereichen der Datensicherheit und der Transparenz vorbildlich. „Wir loben Yahoo wegen seiner starken Prinzipien hinsichtlich Nutzerrechte, Transparenz und Schutz der Privatsphäre.“

Unter den am besten bewerteten Unternehmen sind noch fünf weitere Konzerne und Stiftungen aus den unterschiedlichsten Bereichen. Dazu gehören etwa die Wikipedia-Mutterorganisation Wikimedia, außerdem der Blogdienstanbieter Wordpress, weniger bekannte Unternehmen wie Sonic, Wickr oder Credo Mobile. Sie alle erfüllen die Anforderungen der EFF-Analysten komplett.

Evan Spiegels Unternehmen Snapchat findet sich in Gesellschaft einiger anderer Firmen, die in den Augen der Electronic Frontier Foundation beim Datenschutz und Datensicherheit eher mittelmäßig abschneiden. Der besonders bei Teenagern beliebte Kurznachrichtendienst mit Bild- und Videofeatures verpflichtet sich nicht offiziell dazu, Nutzer über Datenabfragen zu informieren. Auch ist unklar, wie Snapchat mit Forderungen des Staates umgeht, Nutzeraccounts zu löschen. Ähnliche Kritik üben die Aktivisten an Tumblr. Sie monieren, dass die Microblogging Plattform nicht offen legt, ob Behörden die Sperrung von Nutzeraccounts verlangt haben und inwiefern Daten auch dann weiter gespeichert und verfügbar gehalten werden, wenn ein Nutzer sie eigentlich gelöscht hatte.

Der große Kabeldienstanbieter schneidet zwar insgesamt nicht besonders gut ab, vor allem, weil er Nutzer nicht vorab über Regierungsanfragen zu ihren Daten informiert. Doch die Aktivisten betonen andererseits, dass Comcast bei den Informationen über „digitales Vergessen“ besonders transparent sei. So lege Comcast offen dar, dass Daten von Kunden, die bereits gekündigt haben oder Daten, die Kunden eigentlich gelöschten hatten, weiterhin bei ihnen gespeichert und für Ermittlungsbehörden verfügbar seien. IP-Log-Informationen werden etwa 180 Tage bereit gehalten, gelöschte Mails können zwischen 15 und 30 Tage gespeichert werden.

Microsoft, das sich erst kürzlich mit neuen X-Box-Features bei der Elektronikmesse E3 präsentierte, ist offenbar nicht durchweg so kundennah, wie es sich bei der Präsentation gibt. Der Softwarekonzern verpflichtet sich etwa nicht standardmäßig zur Information darüber, was mit den Daten der Nutzer nach der Löschung noch passiert. Das ist aus Sicht der EFF einem Softwarekonzern dieser Größe nicht angemessen.

Dass Google in Sachen Datenschutz und Datensicherheit nicht ganz vorne mitspielt, dürfte angesichts des viel zitierten Begriffs des „Datenkraken“ kaum jemanden wirklich überraschen. Das Unternehmen schneidet in der diesjährigen Analyse der EFF unter anderem deshalb nur mittelmäßig ab, weil Google im Gegensatz zu vielen anderen Firmen seine Nutzer nicht vorab über Anfragen von staatlichen Stellen zu ihren Daten informiert. Wie Twitter hat der Konzern seine Selbstverpflichtung hier nicht angepasst, um Nutzern die Möglichkeit zu geben, sich vorab gegen Datenanfragen zu wehren. Das ist jedoch laut der Aktivisten mittlerweile Standard: „Da ist Raum für Verbesserungen.“

Chillen mit Amazons Kindle am Strand? Laut EFF ist Vorsicht angeraten. Amazon sammelt durch Kundenbestellungen und Produktrechercheanfragen unglaublich viele Daten über dieVorlieben und Interessen von Kunden. Der Onlineversandhändler und E-Book-Platzhirsch informiert die Nutzer nicht vorab darüber, wenn Behörden Daten abfragen und stellt auch nicht offensiv dar, was mit anscheinend gelöschten Daten passiert. Dennoch bewerten die Aktivisten Amazons Entwicklung positiv, denn der Internetriese veröffentlichte zuletzt immerhin erstmals einen Transparenzreport und signalisiert damit ein leichtes Umdenken.

Der Telekomanbieter Verizon fällt insbesondere hinter den Industriestandard zurück, was die Loyalität mit den Nutzern und den Schutz ihrer Daten angeht. Das Unternehmen hat sich noch nie kritisch gegenüber der bisherigen Praxis einiger US-Behörden geäußert, die etwa nach dem alten und neuen Patriot Act auf die bei Telekommunikationsfirmen gespeicherten Daten zugreifen. Die EFF fordert von dem Telekom-Anbieter, der gegen Geld mit der NSA kooperiert haben soll, dass er sich offen gegen Hintertüren in Software und Netzwerken positionieren soll.

Der Telekomanbieter hält grundlegende Industriestandards ein, verlangt etwa einen konkreten Datenzugriffsbefehl von den Ermittlungsbehörden, bevor er die Informationen heraus gibt. Doch das war es auch schon. Weder stellt sich AT&T öffentlich gegen die Praktiken von Ermittlungsbehörden in den USA, noch macht das Unternehmen die Nutzer darauf aufmerksam, wenn ihre Daten ins Visier von NSA und Co geraten. Auch wenn das Unternehmen, dem vor zwei Jahren wie Verizon noch aktive Kooperation mit der NSA vorgeworfen wurde, mittlerweile einen Transparenzreport veröffentlicht, legt AT&T nach Medienberichten noch immer nicht alle Informationen zu Ermittlungsanfragen offen.

Whatsapp bekennt sich zwar öffentlich zu einer kritischen Haltung gegenüber staatlicher Überwachung – richtet seine Leitlinien aber nicht danach aus. Die Autoren des Berichts kritisieren insbesondere, dass der Kurznachrichtendienst unter der Fittiche von Facebook nicht einmal grundlegende Industriestandards einhält. So hat Whatsapp laut dem Report etwa keine Leitlinien, die zunächst eine Durchsuchungsvollmacht von den Ermittlungsbehörden verlangen, bevor man die Daten von Nutzern herausgibt. Somit bildet der Messenger das traurige Schlusslicht in Sachen Datenschutzpolitik.

Die Diskussion um die Vorratsdatenspeicherung ist in der Tat geprägt von einer Vielzahl von falschen Versprechungen und falschen Behauptungen. Wohlmeinend kann man hoffen, dass es sich nur um Irrtümer handelt, böswillig lässt sich aber auch bewusste Täuschung unterstellen.

In jedem Fall ist weder die von manchen Verfechtern der Vorratsdatenspeicherung propagierte Wirksamkeit zur Straftatverhinderung irgendwie belegbar, noch die von ihren Kritikern unterstellte Behauptung nachvollziehbar, die Vorratsdatenspeicherung verwandle Deutschland in einen Überwachungsstaat. Zumindest wer der Bundesrepublik eine – im Großen und Ganzen – funktionierende Gewaltenteilung zugesteht, sollte zur Kenntnis nehmen, dass die Rechtsprechung (als dritte Gewalt) der Exekutive (als zweiter Gewalt) beim Zugriff auf die im Zuge der Vorratsdatenspeicherung erfassten Daten der Bürger enge Grenzen setzt.

Dabei ist unbestritten, dass die anlasslose Speicherung der Informationen einen Verstoß gegen die rechtsstaatliche Unschuldsvermutung bedeutet. Ob die nun beschlossene Lösung des Zugriffs mit Richtervorbehalt ein grundgesetzkonformer Kompromiss ist, wird – erneut – das Bundesverfassungsgericht zu entscheiden haben. Auch das ist übrigens ein Zeichen einer funktionierenden Gewaltenteilung.

Die Tatsache jedenfalls, dass es in Paris schon wieder zu einem brutalen Attentat gekommen ist, eignet sich nicht als Beleg dafür, dass die Vorratsdatenspeicherung ein nutzloser Eingriff in die Bürgerrechte darstellt, sondern bloß, dass Befürworter oder Gegner bewusst oder unbewusst die falschen Erwartungen an die Speicherung geweckt haben.

Was soll eine Ausweitung der Datenerfassung dann überhaupt bringen?

Schon die – zwischenzeitlich vom Bundesverfassungsgericht gekippte – Erstfassung der deutschen Vorratsdatenspeicherung gab den Ermittlern längst nicht so weit reichende Datenzugriffsoptionen wie es etwa die im Juni beschlossene Verschärfung der Rechtslage in Frankreich oder die aktuell geplante Gesetzesänderung in Großbritannien zulassen.

In Frankreich ist inzwischen eine Speicherung von Daten über bis zu fünf Jahre möglich. Und weder bei der Speicherung noch bei der Nutzung von (Staats-) Trojanern ist eine richterliche Vorabkontrolle vorgesehen. Und auch in Großbritannien sollen Ermittlungsbehörden ohne richterliche Genehmigung Zugang zu Verbindungsprotokollen erhalten, wie Innenministerin Theresa May Anfang November im Londoner Parlament angekündigt hat. Auch die Überprüfung, wer welche Webseiten aufgerufen hat, soll möglich sein. Nur, wenn es um den Zugriff auf die vollständigen Inhalte der Kommunikation geht – also etwa das Mitlesen von Nachrichten, oder das Mithören von Anrufen oder Sprach-Chats – ist eine juristische Genehmigung vorgesehen.

Und was fordern nun deutsche Ermittler wie GdP-Vize Radek? Weder den Wegfall der richterlichen Kontrolle, noch umfassenden Zugriff auf alle Daten. Stattdessen geht es vor allem um eine Verlängerung der Zugriffsfristen. Aus Sicht der Fahnder sollten die Daten erst nach einem Jahr gelöscht werden.

Auto-Transporter

Wer sensible Daten mit Kollegen oder Freunden über Online-Dienste wie Dropbox & Co. tauscht, läuft Gefahr, dass Spitzel und Hacker mitlesen. Eine smarte Alternative bietet der Speicher- und Synchronisationsdienst des US-Startups Connected Data. Bei dessen Transporter genannten Festplatten kann der Nutzer selbst bestimmen, welche Dateien per Direktverbindung automatisch und verschlüsselt mit den Transporter-Disks anderer Nutzer synchronisiert werden.

Preis: ab 299 Dollar

Platten-Sperre

Wer verhindern will, dass Spionagesoftware die Passworteingabe für die verschlüsselte Festplatte aufzeichnet, sollte externe Speicher mit eigener Entsperrtechnik einsetzen – wie die DataLocker-Festplatte von Origin. Das Modell Enterprise 2.0 besitzt ein Tastenfeld für die Code-Eingabe und ist von der US-Technologiebehörde NIST unter anderem für den militärischen Einsatz zertifiziert.

Preis: ab 390 Euro

Passwörter-Buch

Wer kann sich noch die Passwörter merken, die er auf Hunderten Web-Seiten eingibt? Der MyIDkey des US-Startups Arkami hilft da weiter: Der USB-Stick, der sich nur über den eingebauten Fingerabdruck-Scanner aktivieren lässt, merkt sich sämtliche Benutzernamen und Passwörter, die der Nutzer in Web-Seiten eingibt – und füllt die Zugangsdaten bereits besuchter Web-Seiten automatisch in die vorgegebenen Eingabefelder ein. Via Bluetooth-Funk funktioniert das auch mit Smartphones.

Preis: 170 Dollar

Merkel-Berry

Private Daten und Unternehmensinformationen hält die Spezialversion des Blackberry Z10 vom deutschen Sicherheitsspezialisten Secusmart strikt getrennt. Möglich macht das, neben Sicherungen im Betriebssystem, die Zusatz- verschlüsselung per Smartcard, die der Technik Secusuite gerade die Freigabe als Regierungshandy beschert hat.

Preis: 2500 Euro

Sprech-Stelle

Abhörsicher telefonieren, unabhängig von Handy oder Notebook, das ermöglicht das Sprachverschlüsselungssystem Topsec mobile des Berliner Spezialisten Rohde&Schwarz SIT. Die Krypto-Box mit eigenem Headset wird per Bluetooth mit internetfähigen Handys oder Computern gekoppelt und baut hochverschlüsselte Sprachverbindungen zu baugleichen Topsec-Modulen auf.

Preis: 2300 Euro

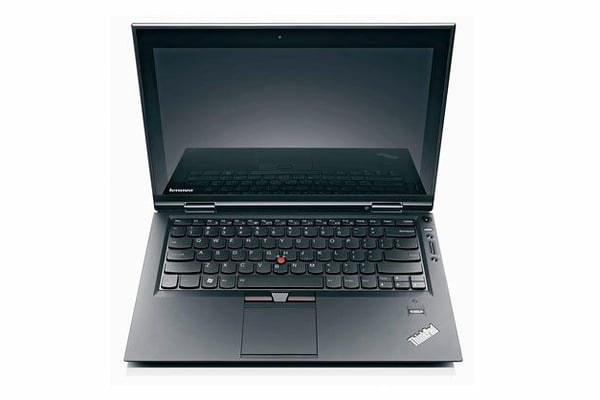

Abdruck-Analyst

Nicht ganz so sicher wie ein komplexes Passwort, aber deutlich komfortabler – und allemal besser als kein Zugriffscode: Das sind Fingerabdruckleser, die viele Business-Notebooks eingebaut haben, wie etwa das Thinkpad X1 Carbon von Lenovo.

Preis: 1470 Euro

Post-Geheimnis

Mit den Verschlüsselungsverfahren PGP und S/Mime gibt es wirksame Technologien, um elektronische Post gegen unerwünschte Mitleser zu sichern. Nur ist die Konfiguration gerade für Laien teils recht aufwendig. Einfacher und für den Unternehmenseinsatz geeignet sind Programme wie gpg4o des Softwarehauses Giegerich&Partner. Das Paket gibt’s als Erweiterung für Microsofts Outlook 2010 und 2013.

Preis: ab 94 Euro

Blick-Fänger

Längst nicht immer kommen Spione übers Netz. Oft genug – etwa im Zug oder am Flughafen – lesen sie einfach von der Seite mit, was Geschäftsleute auf dem Laptop-Display anschauen. Abhilfe schafft der Vikuiti Blickschutzfilter von 3M, der nur direkt von vorne freie Sicht aufs Display von Smartphone, Tablet oder PC ermöglicht. Neugierige Späher von der Seite sehen dagegen Schwarz.

Preis: ab 30 Euro

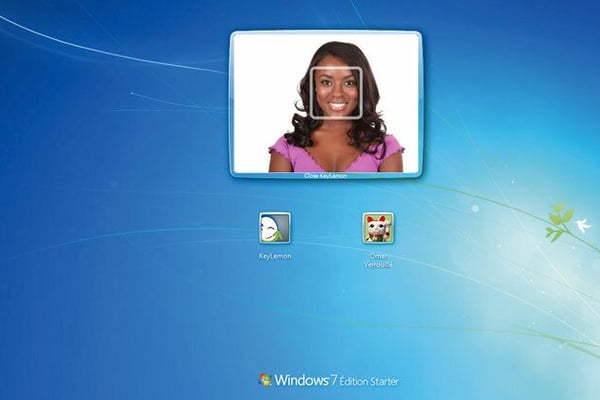

Gesichts-Login

Auch das eigene Gesicht kann den PC-Zugriff freigeben. Programme wie KeyLemon des gleichnamigen Schweizer Unternehmens nutzen dafür die in fast allen neuen Laptops integrierte Webcam. Die Software erkennt den rechtmäßigen Nutzer an dessen Gesichtsproportionen. Experten warnen aber grundsätzlich, dass sich derartige biometrische Sicherungen leichter knacken lassen als gute Passwörter.

Preis: kostenlos

Spion-Späher

WLAN-Kameras als Wächter für daheim oder im Büro sind Bestseller. Dumm nur, dass viele Nutzer die Bilderströme offen ins Netz stellen und damit fast jedem Einblick auf ihren Schreibtisch ermöglichen. Die Überwachungskamera In.Sight von Philips dagegen verschlüsselt die Aufnahmen, bevor sie die per WLAN und Internet zur passenden Smartphone-App überspielt.

Preis: 130 Euro

Bundes-Fon

Den Komfort eines modernen Smartphones, gepaart mit vom Bundesamt für Sicherheit in der Informationstechnik zertifizierten Sicherheitsfunktionen, das bietet auch die Simko3-Softwareplattform. T-Systems und der Softwareanbieter Trust2Core haben sie gemeinsam entwickelt und vertreiben sie unter anderem für Galaxy-Handys von Samsung.

Preis: ab 1700 Euro

Funk-Fresser

Smartphones sind nicht nur Datenspeicher ersten Ranges, sondern auch ein Paradies für Datendiebe: Sie lassen sich per GPS orten oder über WLAN-Funk attackieren. Spitzel-Apps täuschen sogar vor, dass das Telefon aus- geschaltet ist, und durchsuchen das Gerät dann heimlich. Die Handytasche Rapp It Up unterbindet solche Zugriffe rustikal: Ein ein- genähtes Drahtgitter soll jede Funkverbindung unterbinden.

Preis: 37,50 Dollar

Software-Safe

Informationen gegen fremde Zugriffe zu schützen ist viel leichter als gedacht, denn bei den Profi-Versionen von Windows liefert Microsoft die Festplattenverschlüsselung Bitlocker gleich mit. Auf Mausklick wandern die Daten in den Software-Safe. Neue Versionen des Apple-Betriebssystems Mac OS X kommen mit einer ähnlichen Software namens Filevault. Sicherheitsexperten vermuten, dass die Hersteller Schlupflöcher für US-Geheimdienste offen lassen, doch Wirtschaftsspione oder Kriminelle müssen draußen bleiben.

Preis: Teil des Betriebssystems

Geheimnis-Träger

Die Smartphone-App oneSafe verschlüsselt Zugangscodes: Benutzernamen und Passwörter, Kreditkarten- und Pin-Nummern, Texte oder Fotos. Via Apples Online-Service iCloud lassen sich die Daten zwischen iPhones, iPads und Mac-Rechnern synchronisieren. Um die App zu öffnen, gibt der Nutzer ein Passwort ein. Wer ein falsches Passwort eingibt, den fotografiert die Frontkamera des Handys.

Preis: 5,49 Euro

Zweit-Schlüssel

Doppelt hält besser – das gilt auch für die Absicherung von Rechnern und Datennetzen. Experten empfehlen daher, bei der Anmeldung am PC oder für den Zugriff auf gesicherte Datenbanken eine Kombination aus Passwort und digitalem Sicherheitsmedium zu nutzen. Der SecurID 800 Hybrid Authenticator des US-Sicherheitsunternehmens RSA Security speichert solche Signaturen und dient so bei der sicheren Anmeldung als zweite Sicherheitsstufe. Preis: 60 Dollar

Daten-Tunnel

Sicherheitsexperten staunen immer wieder, wie schlecht Unternehmen ihre Netze absichern. Der IT-Spezialist Lancom Systems bietet jetzt als erster Anbieter Übertragungsrechner an, deren Verschlüsselung vom Bundesamt für Sicherheit in der Informationstechnik zertifiziert ist; wie den Router 1781A-4G CC. Über so gesicherte Daten-Tunnel dürfen nun selbst Behörden und Militärs Dokumente abhörsicher austauschen und Telefonate führen.

Preis: 1100 Euro

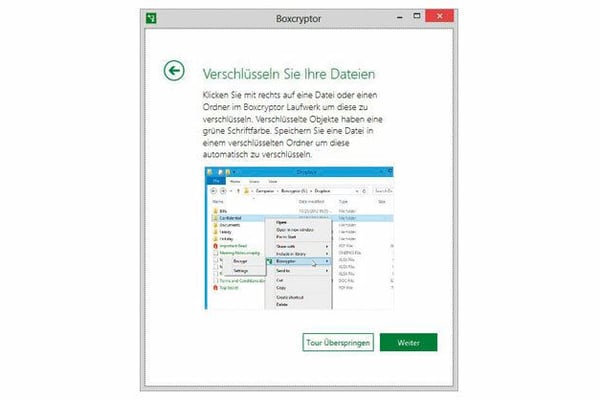

Wolken-Schloss

Was nützt die sicherste Internet-Verbindung, wenn sensible Daten auf den Cloud-Servern von Google bis Microsoft unverschlüsselt für Hacker oder Geheimdienste erreichbar sind? Die Software Boxcryptor des Augsburger Startups Secomba ändert das, indem sie Dokumente vor der Ablage im Netz verschlüsselt. Beim Öffnen auf PC, Tablet oder Smartphone werden die Dateien wieder entschlüsselt.

Preis: Basisversion gratis

Sicherheits-Glas

Strategiemeetings, vertrauliche Projektbesprechungen: In vielen Situationen sind Zuschauer unerwünscht. Nun lassen sich ganze Fensterfronten, etwa die Glaswände von Konferenzräumen, blitzschnell gegen neugierige Blicke absichern: Die Klebefolie Sonte wird per WLAN-Funk vom Smartphone aktiviert und verwandelt sie in Milchglasscheiben.

Preis: 280 Dollar

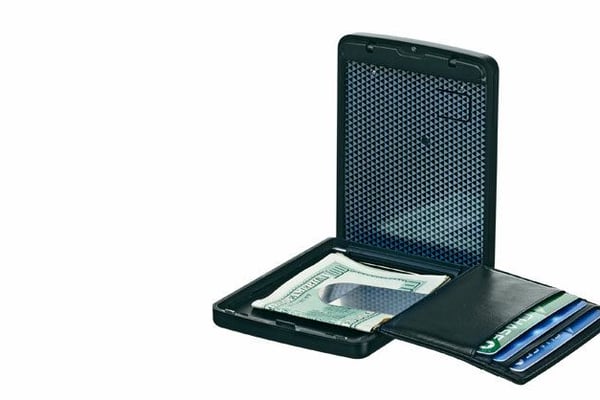

Taschen-Tresor

Das iWallet des gleichnamigen US-Startups besitzt ein Karbongehäuse, das Geld, Kreditkarten oder Zugangsausweise fest umschließt. Wer es öffnen will, muss es über den eingebauten Fingerabdruck-Sensor öffnen.

Preis: ab 459 Dollar

Zum einen, weil der für die Herausgabe einzelner Datensätze erforderliche Nachweis eines begründeten Verdachts gegenüber dem Richter oft erst Wochen nach deren Erfassung möglich sei. Zum anderen, weil in vielen Ermittlungsfällen Hinweise, die die Relevanz einzelner Datensätze belegten, überhaupt erst nach Ablauf der Speicherfrist gefunden werden.

Allzu oft, bemängeln deshalb Fahnder, werde daher erst nach Löschung der Daten klar oder nachweisbar, dass bestimmte Verbindungs- oder Positionsinformationen überhaupt für die Aufklärung von Straftaten nützlich sein könnten – oder dass es wichtig sein könnte, mit wem ein zwischenzeitlich verhafteter Verdächtiger wann kommuniziert habe. Eine längere Datenhaltung verhindere daher nur, so die Fahnder, dass potenzielle Beweismittel vernichtet werden, und bedeute nicht den Einstieg in den umfassenden Überwachungsstaat.

Das klingt schlüssig, umso mehr als die deutsche Vorratsdatenspeicherung neben dem E-Mail-Verkehr auch eine Vielzahl weiterer Kommunikationswege gar nicht erfasst.

Eine Art digitaler Schleppnetzfahndung in den gespeicherten Kommunikationsdaten, wie sie Kritiker der Vorratsdatenspeicherung befürchten, und die sich mancher Ermittler vielleicht als Mittel zur Vorabaufklärung von Anschlägen wie etwa jetzt in Paris wünschen würde, ist bei der Vorratsdatenspeicherung weder politisch vorgesehen, noch unter den gegebenen Umständen technisch praktikabel.

Wenn etwa ein unbescholtener Bürger an einen anderen unbescholtenen Bürger eine Mail mit dem Inhalt schreibt, dass er den Kölner Dom in die Luft sprengen will, geht bei keiner deutschen Sicherheitsbehörde die Alarmanlage an. Das versicherte der ehemalige Bundesinnenminister Hans-Peter Friedrich erst kürzlich gegenüber der „WirtschaftsWoche“. Denn anders als in den USA gibt es in Deutschland keinen „Patriots Act“ und damit auch kein systematisches Ausspionieren des gesamten Internetverkehrs.

Die Überwachung eines Internetanschlusses darf in Deutschland erst stattfinden, wenn die Ermittlungsbehörden bei einem konkreten Verdacht die erforderliche richterliche Erlaubnis einholen. Nur bei einem solchen konkreten Verdacht dürfen Telefon, Handy und Internetanschluss überwacht werden. Doch auch dann bekommen die Ermittler nur die Kontrolle über traditionelle Kommunikationskanäle.

Internetaffine Attentäter weichen längst auf Kommunikationsmittel aus, auf die die Behörden keinen oder nur begrenzten Zugriff haben. Dazu zählen nicht nur die bekannten Messaging-Dienste wie WhatsApp und Twitter. Inzwischen tauschen sie sich auch über die Social-Media-Plattformen von Online-Spielen wie etwa Sonys Playstation aus. Eine Taktitk, die offenbar auch die Attentäter von Paris genutzt haben. Im Untergrund spricht sich schnell herum, wo es Abhör- und Mitlesemöglichkeiten der Geheimdienste und Ermittlungsbehörden gibt. Dann wenden sich Kriminelle sehr schnell einer neuen Plattform zu.

Wer wirklich ungestört Informationen austauschen will, kauft für sein Smartphone eine Prepaid-Karte und wirft sie nach einem einzigen Telefonat sofort wieder weg. Diese Methode wenden insbesondere mafia-ähnlich organisierte Banden an und stellen damit sicher, dass niemand ihre Telefonate zurückverfolgen kann.

Wo setzen andere Überwachungsmittel wie der Staatstrojaner an?

Um die blinden Flecken bei der Überwachung der Online-Kommunikation zu schließen, setzen die Ermittler eine Technik ein, mit der ansonsten Hacker heimlich in fremde Computersysteme eindringen. Diese Schnüffelprogramme, sogenannte „Trojaner“, sind in der Lage die Inhalte in den Rechnern auszuspionieren. Entsprechend sind die „Staatstrojaner“ Programme, mit deren Hilfe staatliche Stellen verdeckte Online-Durchsuchungen auf PCs, Laptops oder Smartphones starten.

Ziel dieser Online-Durchsuchung ist, in Einzelfällen und nach einem richterlichen Beschluss die privaten Computer von Schwerkriminellen zu durchforsten, um auf diesem Weg an Hintermänner oder das gesamte Netzwerk einer gefährlichen Organisation zu gelangen.

Datenschützer kritisieren den Einsatz solcher Staatstrojaner als massiven Angriff in die Privatsphäre. Denn das Missbrauchspotenzial ist riesig. Staatstrojaner werden meist von staatsnahen Firmen wie FinFisher oder dem Hacking Team entwickelt und mitunter auch an nicht demokratisch legitimierte Regime in Entwicklungsländern verkauft. Sie benutzen die Schnüffelprogramme zum Ausspionieren von Bürgerrechtsbewegungen und Regimekritikern.

Nach Ansicht von Sicherheitsexperten wie der Gewerkschaft der Polizei lässt sich mit Polizeischutz allein kein Terroranschlag verhindern. Die einzige Chance sei, Tätern im Vorfeld bei der Planung auf die Spur zu kommen. Auch brutale Anschläge, wenn sie wie jetzt in Paris zeitgleich an mehreren Orten stattfinden, brauchen eine längere Planungsphase. Damit böte sich den Geheimdiensten theoretisch die Chance, den Terroristen auf die Spur zu kommen.

Genauso wie Unternehmen riesige Datenberge (Big Data) ihrer Kunden anhäufen und zukünftiges Kaufverhalten vorauszuahnen, könnten auch die Polizeibehörden diese Werkzeuge zur Datenanalyse einsetzen. Auch Google wertet beispielsweise aus, welche Web-Seiten die Nutzer ansteuern und nutzt diese Daten für gezielte Werbeeinblendungen.

In US-Städten nutzen bereits verschiedene Polizeibehörden spezielle Software, um Kriminalitätsvorhersagen zu erstellen und in den (zumindest statistisch) gefährdeteren Stadtteilen mehr Präsenz zu zeigen. Solche Ansätze, genannt „Predictive Policing“ – sinngemäß als „präventiver Polizeieinsatz“ übersetzt –, werden auch in Deutschland intensiv diskutiert. Von entsprechenden Überlegungen, etwa in Niedersachsen, hatte unter anderem das Blog netzpolitik.org berichtet . Auch das Bundeskriminalamt beschäftigt sich nach Angaben des Bundesinnenministeriums mit dem Thema.

Der für die Auslandsaufklärung verantwortliche Bundesnachrichtendienst setzt solche Instrumente bei seinen Fahndungen im World Wide Web ein. Doch im Gegensatz zu anderen ausländischen Nachrichtendiensten, die schon vor Jahren speziell ausgebildete Cyber-Einheiten aufbauten, gehören die Deutschen hier zu den Nachzüglern. Die Software für die gezielte Suche nach anormalen Verhaltensmustern im Datenverkehr kommt überwiegend von Startups aus den USA, Israel und Großbritannien, die eng mit den heimischen Nachrichtendiensten kooperieren und auch Forschungsaufträge von dort erhalten.

Wo sind die Grenzen der elektronischen Aufklärung?

Wie so oft, entscheidet am Ende auch bei der digitalen Verbrechensbekämpfung der Mensch. Und das leider offenbar immer wieder falsch – wie nun auch der Umgang mit Informationen im Vorfeld der Anschläge in Paris zeigt.

Die bayerische Polizei hatte bereits am 5. November an der Autobahn Salzburg – München einen Mann festgenommen, in dessen Wagen mit montenegrinischem Kennzeichen mehrere Kalaschnikows, Pistolen, Handgranaten und Sprengstoff versteckt waren. Das Navigationsgerät verriet, dass er auf dem Weg nach Paris war.

Gut möglich, dass diese Waffen beim Terroranschlag der vergangenen Woche eingesetzt werden sollten. Das bayrische Landeskriminalamt hatte den Vorfall sofort an die französischen Ermittlungsbehörden gemeldet. Doch die ersten Reaktionen signalisierten geringes Interesse. Möglicherweise wurde dadurch eine wichtige Spur missachtet.

Und auch die Vorratsdatenspeicherung hätte an einer solchen menschlichen Fehlentscheidung nichts geändert.