Spionagefalle Smartphone: Wenn die Schnüffel-App schon eingebaut ist

Vorsicht Spionagefalle: Billighersteller aus China verbauen tückische Wanzen im Smartphone.

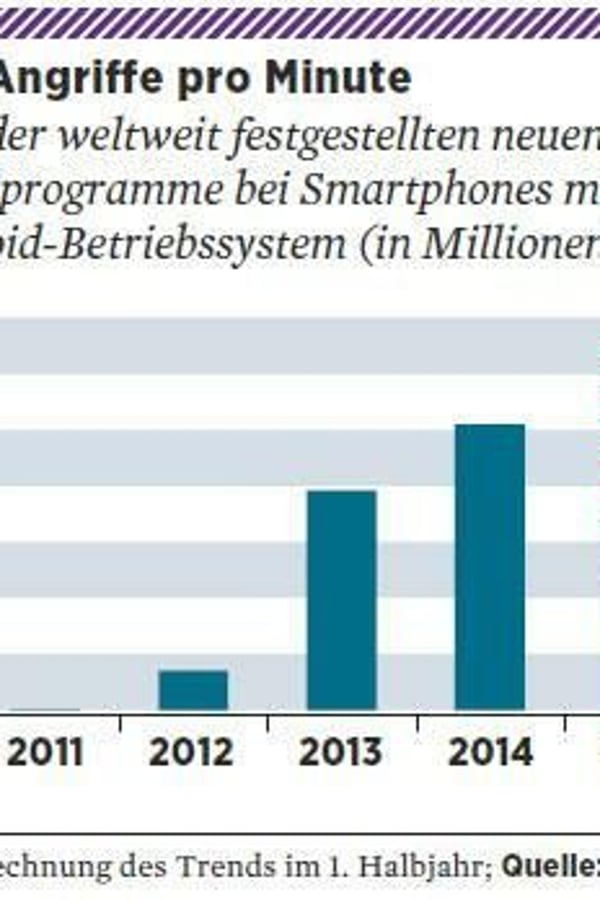

Manchmal fühlt sich Christian Geschkat wie der Notarzt in einem Krankenhaus, das den Ausbruch einer Epidemie verhindern muss. Alle 14 Sekunden schlagen die Schutzprogramme in seinem Prüflabor Alarm und melden den Angriff eines neuen Smartphone-Virus. „System infiziert“ leuchtet dann auf dem Kontrollmonitor in Geschkats Büro auf, der beim Bochumer Sicherheitsspezialisten G Data Software den Bereich Mobile Sicherheit leitet.

Von den Kunden heruntergeladene Sicherheits-Apps melden solche Virusattacken an das Unternehmen zurück. Meist sind die Viren so programmiert, dass sie das infizierte Smartphone in eine Abfangstation für sensible Daten aller Art verwandeln.

Gefahr aus China

Dabei bereitet eine noch sehr kleine, aber besonders tückische Gruppe von Spionageprogrammen Geschkat besonders viel Kopfzerbrechen. Denn gefährlich sind sie vor allem, weil es bisher kein Gegenmittel gibt. Die Spionageprogramme sind sehr tief in der Software frisch ausgelieferter Smartphones chinesischer Hersteller versteckt und lassen sich nicht entfernen. „250 Geräte mit vorinstallierten Spionagecodes haben wir bereits gefunden“, warnt G Data im neuesten Gefahrenbericht, den die WirtschaftsWoche vorab einsehen konnte.

Vor dem Download: Kommentare lesen und Rechte hinterfragen

Wenn eine App mehr wissen will, als sie sollte, finden sich darüber recht schnell Kommentare im Appstore. Außerdem sollte sich jeder Nutzer vor dem Download fragen, ob ein einfaches Programm wie eine Taschenlampen-App wirklich auch die Positionsdaten per GPS erfassen muss – oder ob es ihr nicht nur darum geht, Daten zu sammeln und weiter zu reichen.

Auf die IMEI-Nummer achten

Dank der International-Mobile-Equipment-Identity-Nummer (IMEI-Nummer) lässt sich der Handybesitzer über den Provider eindeutig zuordnen. Dann können die neugierige Apps zu den gesammelten Daten auch die Identität dahinter zuordnen. Bei Android heißt das Rech,t die IMEI-Nummer herauszufinden "Telefonstatuts lesen und identifizieren".

Clueful Privacy Advisor

Download oder kein Download? Bei dieser Frage hilft die App Clueful Privacy Advisor. Dank einer Online-Datenbank, auf die sie zugreift, gibt sie darüber Auskunft, von welchen Apps ein niedriges, moderates oder hohes Risiko für die Privatsphäre ausgeht.

RedPhone

Die NSA überwacht außer dem Internet, auch Telefonate. Wer nicht will, dass jemand mithört kann mit der App RedPhone abhörsichere Internettelefonate zwischen Android-Handys führen.

SilentPhone

Außer Telefonaten verschlüsselt SilentPhone auch Textnachrichten und Mails.

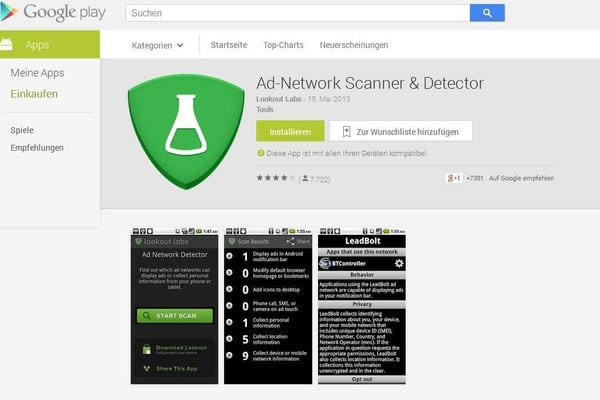

Ad Network Scanner & Detector

Viele App-Betreiber sind Mitglied in sogenannten Werbenetzwerken, die das Nutzungsverhalten erfassen. Der Ad Network Scanner & Detector untersucht Apps auf Komponenten von 35 Werbenetzwerken. Nach dem Scan listet die App die aktiven Werbenetze mit Informationen dazu auf, wie die Netze funktionieren und welche Daten sie sammeln. Der Vorteil: Das Programm entdeckt nicht nur Schnüffel-Apps, sondern bietet mit der Opt-Out-Funktion auch an, das Datensammeln einer App für Werbezwecke abzustellen.

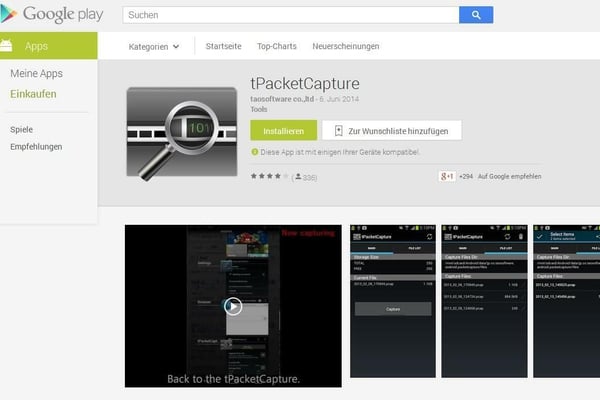

tPacketCapture

Die App schneidet den Datenverkehr von Apps mit und wertet ihn aus. So testet sie, welche Programme auf dem Smartphone besonders neugierig sind.

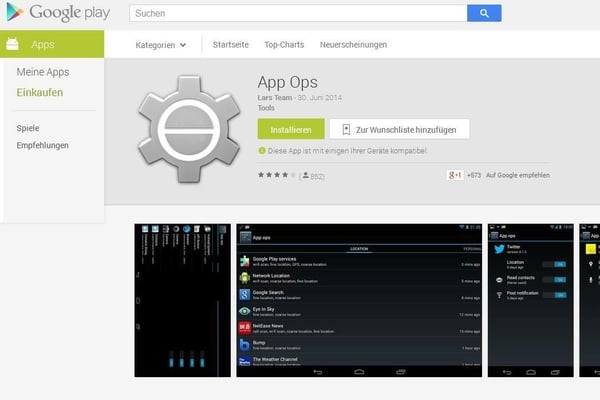

App Ops

Die Schnüffler sind identifiziert und was nun? Mit App Ops lassen sich bei Android gezielt Berechtigungen von Apps entziehen.

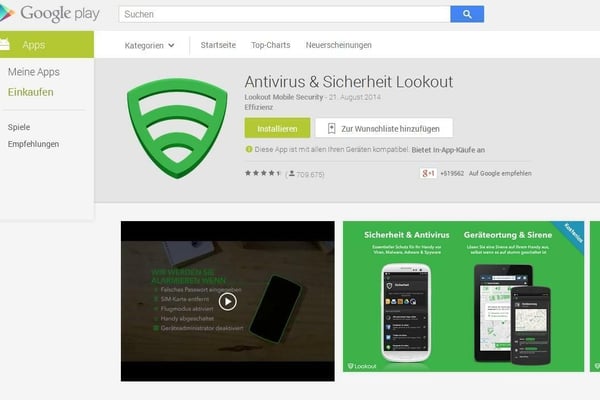

Lookout Mobile Security

Dieses Antivirenprogramm bietet in seiner Android-Basisversion die sogenannte „Lock Cam“-Funktion an, die keine Spionage-Programme, sondern „echte“ Spione enttarnt, die nach dem Handy greifen. Sobald das Kennwort oder das Entsperrmuster für den Bildschirm drei mal falsch hintereiander eingegeben wird, schießt die Kamera ein Foto des Schnüfflers und schickt es per Mail an den Handybesitzer.

Looky-Looky

Ausgefallener schützt und enttarnt die App Looky-Looky neugierige Partner, Freunde oder Verwandte, die sich uneralubt das Handy schnappen. Drei Überwachungsmodi schützen dabei vor ungewollten Zugriffen. Beim Modus „Verwirrung“ wird ein falscher Screenshot des Homebildschirms gezeigt. Sobald sich daran jemand zu schaffen macht, schießt die Kamera ein Foto des Schnüfflers. Außerdem zeichnet das Programm alle Berührungen auf, damit der Handybesitzer später nachvollziehen kann, was sich die Person ansehen wollte. Im Modus „Abschreckung“ ertönt zusätzlich ein Alarmton, im Modus „Konfrontation“ wird eine Videobotschaft für den Spion abgespielt.

Die Mobilfunkbranche ist damit mit einem Sicherheitsproblem in ganz neuer Qualität konfrontiert. Bösartige Spähfunktionen gehören nun zur Grundausstattung fabrikneuer Smartphones und verwandeln jedes befallene Gerät in eine Abhörstation.

Das Spionageprogramm ist ein Tausendsassa, der Hackern oder Geheimdiensten im Prinzip ungehinderten Zugriff auf alle sensiblen Daten verschafft: Sie können SMS, Telefonate und Gespräche abfangen und mithören sowie jederzeit den Standort orten. Mehr noch: Im Namen des Smartphone-Besitzers können Betrüger in Onlineshops einkaufen und das Onlinebankkonto belasten. Denn auch die per SMS übermittelten Zugangscodes können sie mitlesen. Neben Handys asiatischer Billighersteller trifft es auch Geräte von Huawei, Lenovo und Xiaomi. Was sie gemein haben: Die neuen Spähfunktionen attackieren – wie fast alle Schadprogramme – Smartphones mit dem weltweit meistgenutzten Betriebssystem Android von Google.

Die Hacker gehen dabei mit hoher krimineller Energie vor. In der Regel verstecken sie das Spionageprogramm in vorinstallierten Apps wie zum Beispiel Facebook und verknüpfen es so fest mit der ins Gerät eingebetteten Software, der sogenannten Firmware, dass sie keine Spuren hinterlassen. Selbst aufmerksame Kunden schöpfen keinen Verdacht. Enttarnen können die Kunden solch einen Spionageangriff, indem sie direkt nach dem Auspacken des Smartphones eine Sicherheits-App installieren und das Gerät nach Schadsoftware durchsuchen.

Die fest eingebauten Spionageprogramm auf Android-Smartphones sind erste Auswüchse eines Preiskampfes, der weltweit auf dem Smartphone-Markt tobt. Insbesondere Billiganbieter lagern ihre Geräteproduktion an Auftragsfertiger aus, die sich schwer kontrollieren lassen. Vorbei sind die Zeiten, in denen Weltmarktführer Samsung mit seinen Premiummodellen von einem Absatzrekord zum nächsten eilte. Für das erste Halbjahr 2015 meldete der US-Marktforscher Gartner erstmals weltweit einen Absatzeinbruch von 8,7 Prozent für den Konzern aus Südkorea. Dabei hält der Smartphone-Boom unvermindert an.

Samsung vom Thron stoßen

Gefragt sind jedoch plötzlich die preiswerteren Modelle chinesischer Anbieter wie Huawei, Lenovo und Xiaomi. Mit einem Plus zwischen 10 und 30 Prozent gehören sie zu den Gewinnern des Jahres 2015. Und das soll erst der Beginn einer langfristig angelegten Aufholjagd sein. Huawei und Lenovo wollen Samsung vom Thron stoßen. „Bis spätestens 2022“, kündigten beide Unternehmen kürzlich unabhängig voneinander an, „wollen wir Weltmarktführer bei Smartphones werden.“

Zahl der weltweit festgestellten neuen Schadprogramme bei Smartphones mit Android-Betriebssystem (zum Vergrößern bitte anklicken)

Wie Samsung setzen alle chinesischen Hersteller auf das mobile Betriebssystem Android von Google, das mit seinen vielen Sicherheitslücken und den – verglichen mit Apples App Store – weniger kontrollierten Android-Marktplätzen das größte Einfallstor für Schadprogramme ist.

Gleichzeitig wirbelt eine Armada unbekannter No-Name-Anbieter aus Asien den Mobilfunkmarkt durcheinander. In Schwellen- und Entwicklungsländern feiern die Neulinge bereits erste Verkaufserfolge. Oft sehen deren Smartphones Samsungs erfolgreicher Galaxy-Reihe verblüffend ähnlich und werden in Europa nur online und nicht in den Shops der Netzbetreiber zu Schnäppchenpreisen ab 100 Euro verramscht.

Für alle Newcomer aus China sind die Enthüllungen von G Data ein Rückschlag. Seit Jahren kämpfen sie um Vertrauen und Glaubwürdigkeit. Immer wieder wiesen sie Spekulationen zurück, dass sie eng mit dem chinesischen Geheimdienst zusammenarbeiten und Hintertüren in ihren Produkten einbauen. Jetzt verbreiten ausgerechnet diese Hersteller auf ihren Modellen ein Spähprogramm, dass alle Daten auf dem Smartphone absaugt und auf einen fremden Rechner irgendwo in Asien transferiert.

Im Juni 2014 fand G Data auf einem Gerät des chinesischen Billiganbieters Star (Typ: N9500) das erste vorinstallierte Spionageprogramm. Ein Einzelfall, dachten damals die Sicherheitsexperten – und wurden eines Besseren belehrt. Im Dezember 2014 enttarnte die US-Sicherheitsfirma Lookout einen weiteren vorinstallierten Trojaner. Betroffen waren sechs chinesische Billiganbieter, darunter Geräte von Haier und Gionee. Die Entdeckung machte in Europa kaum Schlagzeilen, da die infizierten Geräte in Asien und Afrika auftauchten.

Hohe Dunkelziffer

Mit den jüngsten Enthüllungen von G Data weitet sich der Kreis der infizierten Billiganbieter dramatisch aus. Die Spionageprogramme lassen sich jetzt nicht mehr nur auf No-Name-Geräten von Alps, ConCorde, Sesonn, Xido nachweisen sowie bei Icefox, dem chinesischen Spezialisten für Outdoor-Geräte, sondern greift eben auch auf die besseren chinesischen Hersteller über. Bisher sind bei Huawei, Lenovo und Xiaomi zwar nur einzelne Geräte betroffen. Doch G Data geht von einer „hohen Dunkelziffer“ aus. Die Sicherheitsexperten wissen bisher nicht, wer hinter diesen Cyberangriffen steckt.

Theoretisch ist es möglich, dass der chinesische Geheimdienst mit den Smartphone-Herstellern zusammenarbeitet. Doch Geschkat sagt: „In den meisten Fällen sind die Hersteller nicht die Täter. Renommierte Smartphone-Hersteller werden nicht leichtfertig ihre Reputation aufs Spiel setzen.“

Für diese These spreche, das nicht alle Geräte eines Typs mit dem Spionageprogramm infiziert seien. Wahrscheinlicher sei, meint Geschkat, dass Zwischenhändler die Firmware manipulierten. Neben dem Erlös aus dem Handel mit Mobilgeräten können sie mit dem Verkauf von gestohlenen Nutzerdaten zum Beispiel für unerwünschte Werbezwecke ein zweites lukratives Geschäft aufbauen.

Lenovo ermittelt in diese Richtung, konnte aber den Täter bisher nicht identifizieren. „Die auf dem Lenovo S860 gefundene Malware wurde wahrscheinlich von einem Mittelsmann aufgespielt, der sich Zugang zu dem Gerät verschafft hat“, heißt es in einer Stellungnahme.

Sicherheitsvorkehrungen unterlaufen

Konkurrent Huawei verfolgt die gleiche Spur bei seinen Zwischenhändlern. „Die nicht schadhafte Originalfirmware wurde im Nachhinein durch schadhafte ersetzt“, erklärte das Unternehmen auf Anfrage. „Dadurch greifen die ursprünglichen Sicherungsvorkehrungen nicht.“ Soll heißen: Auf dem Transportweg zwischen China und Deutschland baut eine Bande mit besonders versierten Technikern die Software zum perfekten Spionagewerkzeug um.

Womöglich ist der Spionageangriff auf die Smartphones aber doch eine geschickt getarnte Aktion chinesischer Geheimdienste. Denn einen ähnlichen Fall gab es in den USA beim Internetausrüster Cisco. Dokumente des Ex-Agenten Edward Snowden hatten 2014 enthüllt, dass die National Security Agency (NSA) Lieferungen an besonders wichtige Cisco-Kunden umleitete und öffnete, um nachträglich in die Internet-Router Hintertüren zum Spionieren einzubauen.

Diese waren allerdings so gut versteckt, dass sie kein Sicherheitsunternehmen finden konnte.